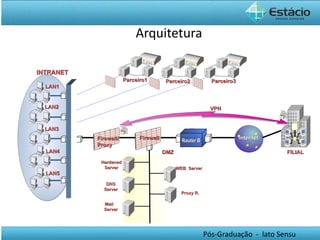

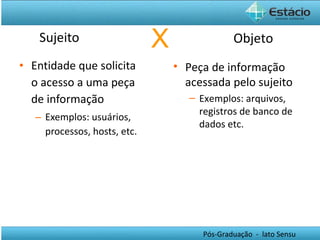

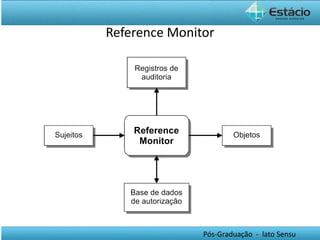

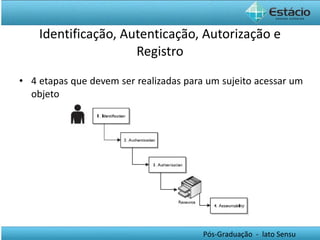

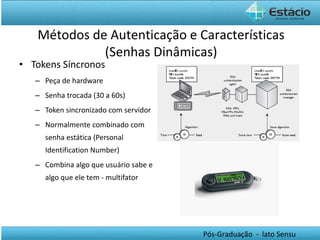

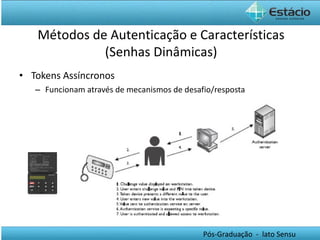

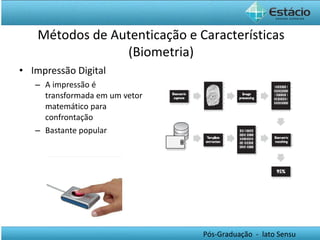

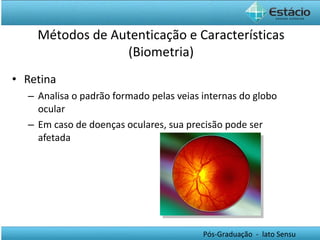

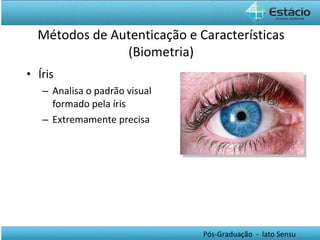

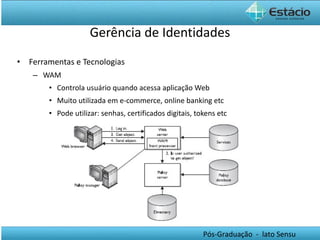

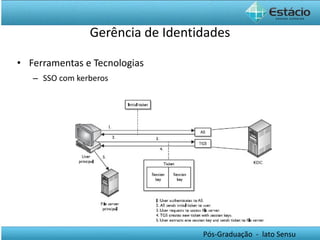

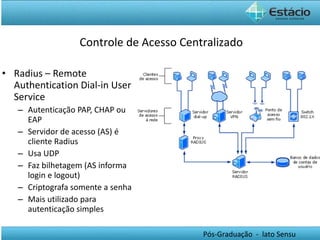

O documento discute conceitos e tecnologias de controle de acesso, incluindo identificação, autenticação, autorização e registro. Aborda métodos de autenticação como senhas, tokens e biometria. Também discute gerenciamento de identidades e ferramentas como diretórios, gerenciamento de acesso web e single sign-on.

![Prof: Cássio Alexandre Ramos [email_address] http://cassioaramos.blogspot.com http://www.facebook.com/cassioaramos BEM-VINDO À DISCIPLINA DE: Controle de Acesso](https://image.slidesharecdn.com/contracesso-111210195418-phpapp02/75/Controle-de-Acesso-1-2048.jpg)