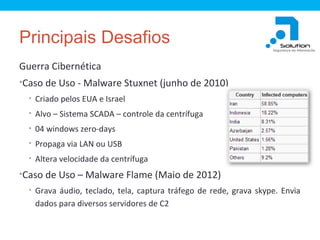

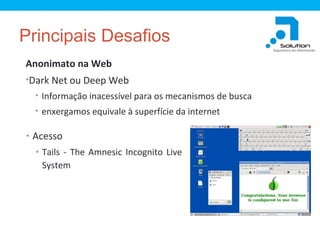

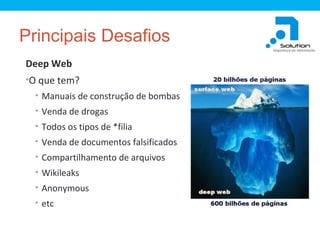

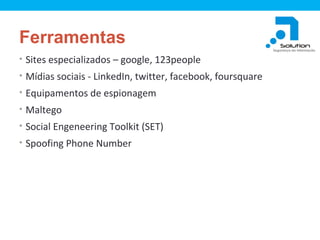

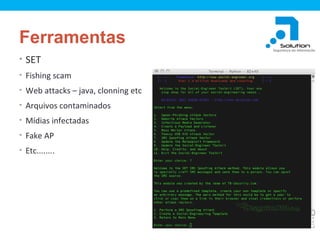

Este documento discute os principais desafios de segurança da informação no ambiente global, incluindo a guerra cibernética, a internet das coisas, espionagem digital, BYOD e engenharia social. Apresenta também as informações disponíveis no underground hacker e as ferramentas usadas em ataques, como redes anônimas e técnicas de engenharia social.