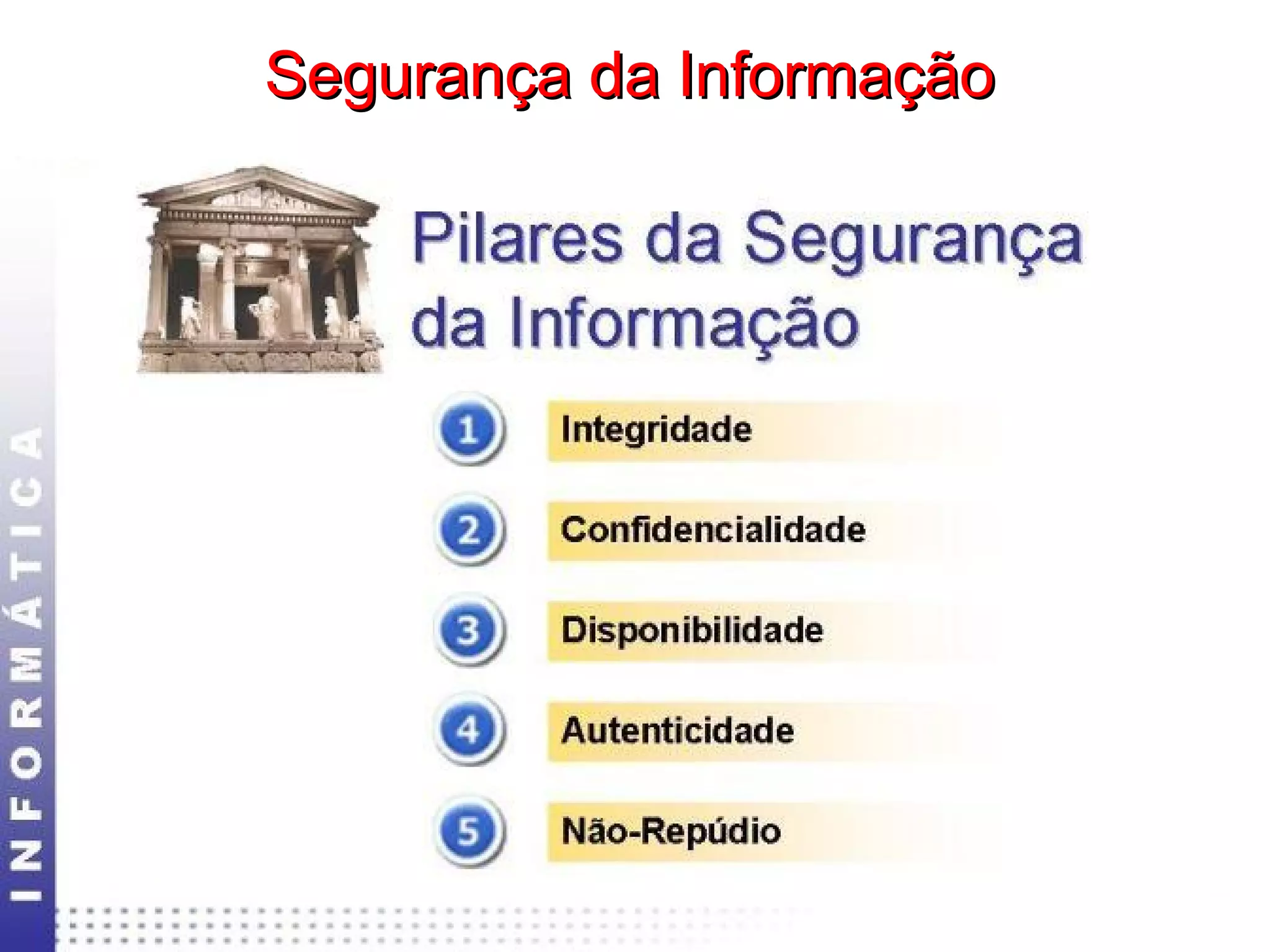

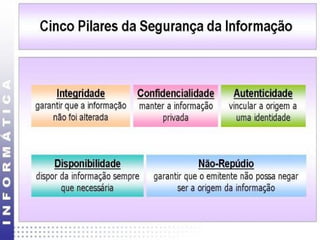

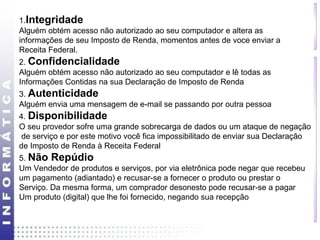

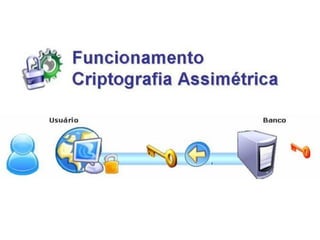

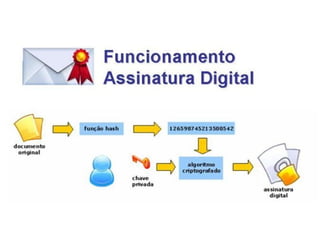

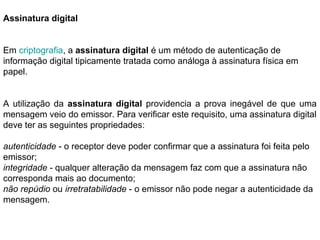

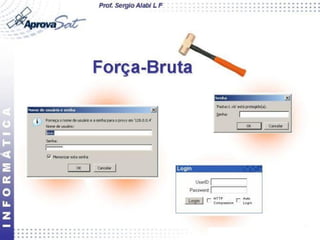

O documento discute os princípios de segurança da informação, incluindo integridade, confidencialidade, autenticação e disponibilidade. Também aborda mecanismos como criptografia, hashes e assinaturas digitais que podem ser usados para proteger a informação e garantir essas propriedades de segurança.