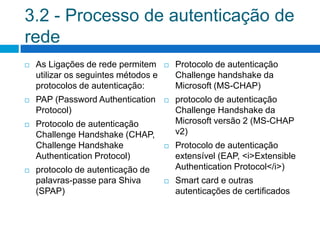

Este documento descreve políticas de segurança para aplicações de rede. Resume os processos de autenticação com certificados digitais, incluindo a criação de uma autoridade de certificação interna e a emissão de certificados para clientes e servidores. Também explica o processo de autenticação em redes Windows, dividido em autenticação interativa de usuário e autenticação de rede, listando vários protocolos de autenticação suportados.