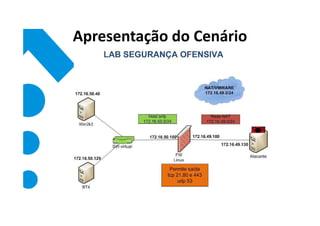

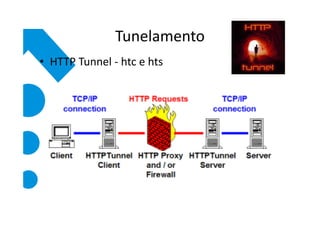

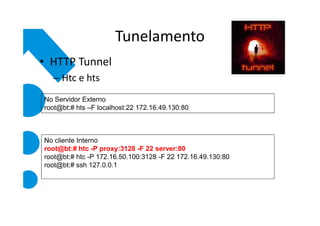

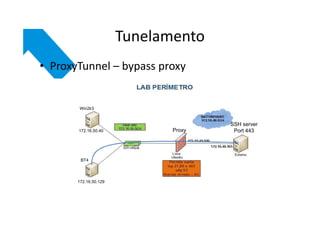

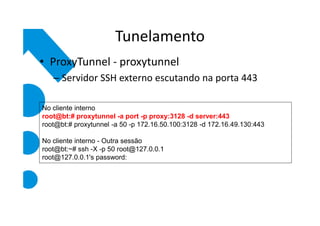

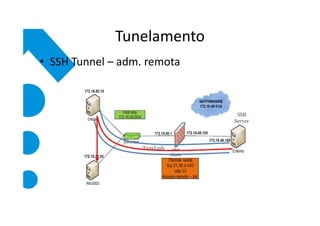

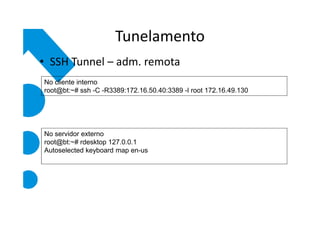

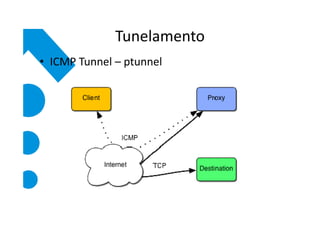

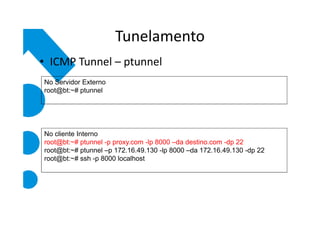

O documento apresenta técnicas de tunelamento para bypassar proteções como proxies, incluindo o uso de HTTP Tunnel (htc e hts), HTTP CONNECT Tunneling, ProxyTunnel e SSH Tunnel para acesso remoto, e ICMP Tunnel (ptunnel). Vários exemplos são dados para ilustrar como configurar cada técnica em diferentes cenários.