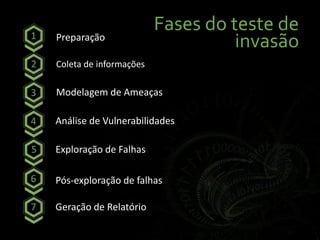

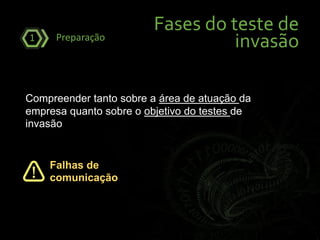

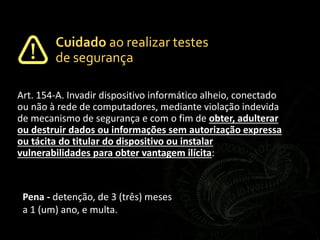

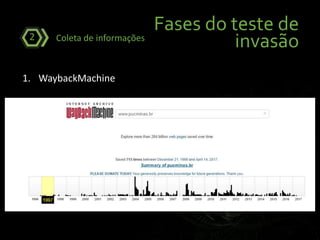

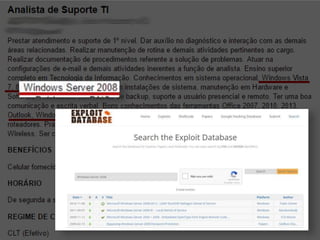

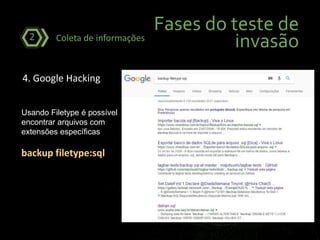

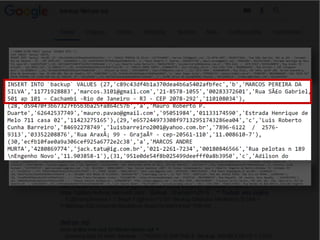

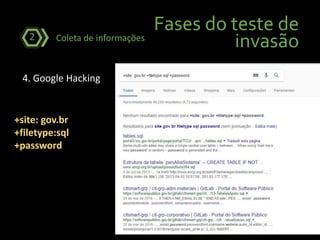

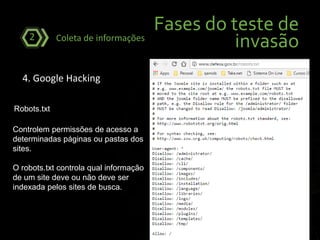

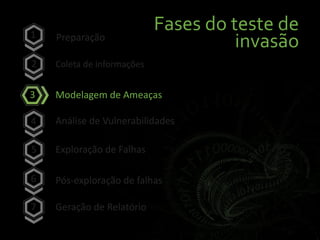

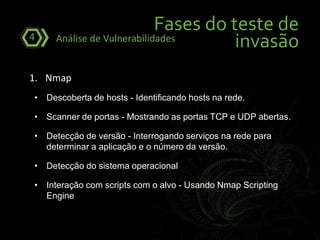

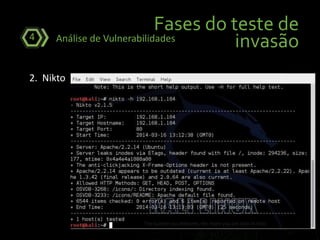

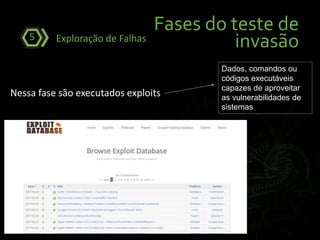

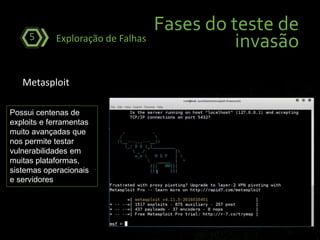

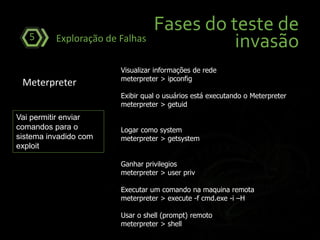

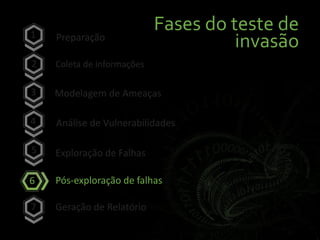

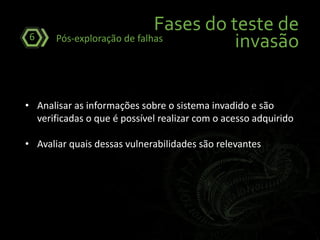

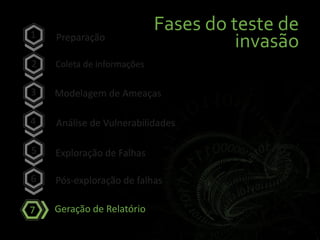

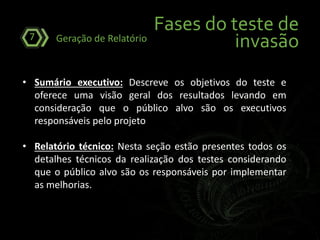

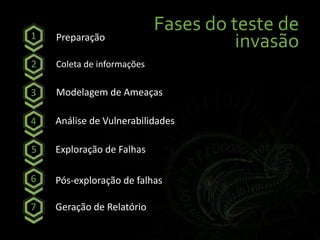

O documento descreve as principais etapas de um teste de invasão, incluindo a preparação, coleta de informações, modelagem de ameaças, análise de vulnerabilidades, exploração de falhas, pós-exploração e geração de relatório. A palestrante destaca ferramentas como Nmap, Nikto e Metasploit que podem ser usadas para identificar vulnerabilidades e realizar exploits, e enfatiza os cuidados necessários para evitar problemas legais.

![Ransomwares

[WannaCry]](https://image.slidesharecdn.com/segurancainformacao-170601022741/85/Seguranca-da-informacao-11-320.jpg)