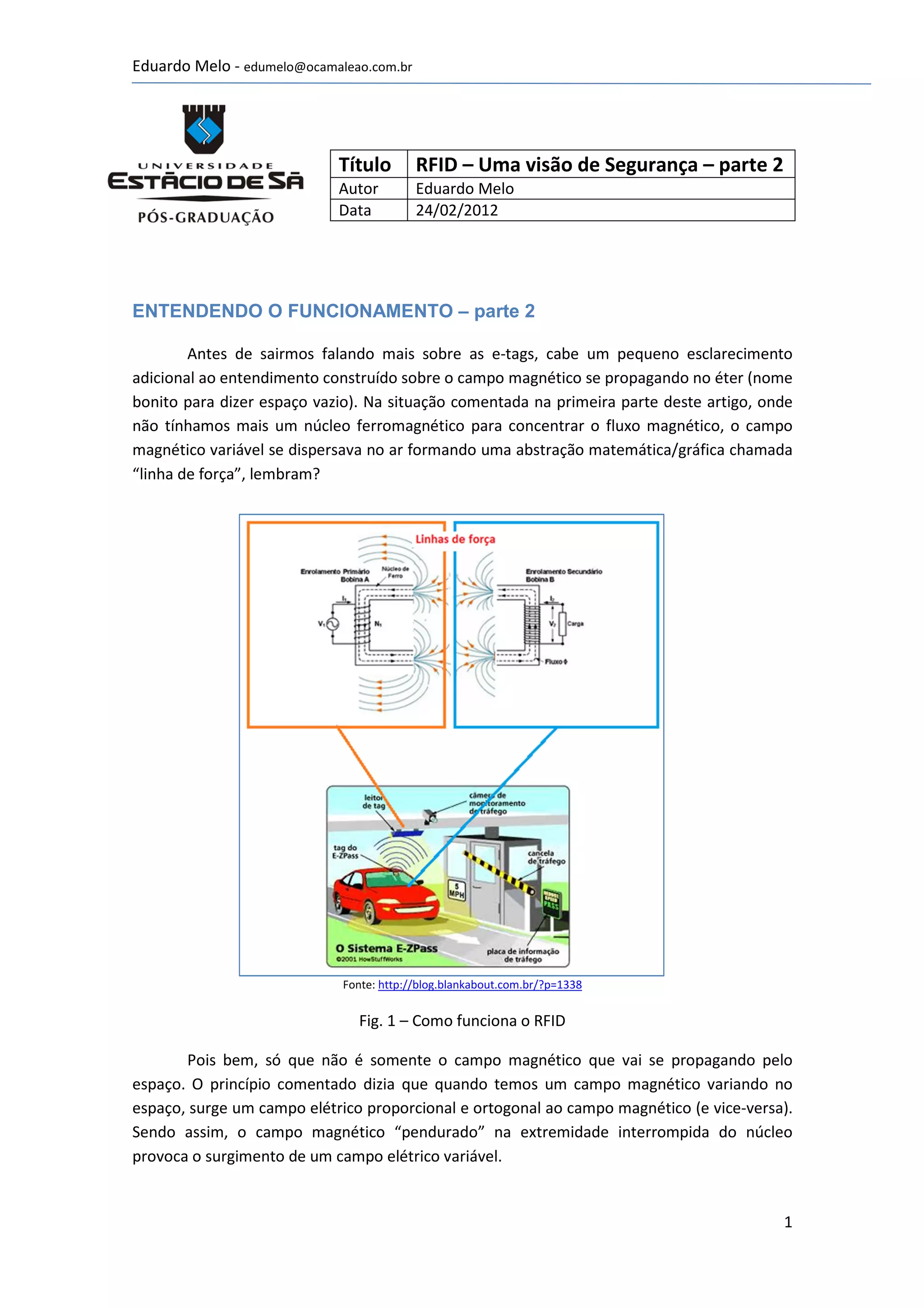

O documento discute como os sistemas RFID funcionam e como eles podem ser vulneráveis à interceptação de dados. Explica que os campos eletromagnéticos transmitem informações entre leitores e etiquetas RFID, e que esses dados podem ser capturados por dispositivos que detectam esses campos. Isso permite clonar etiquetas RFID e obter acesso não autorizado a sistemas que usam RFID.