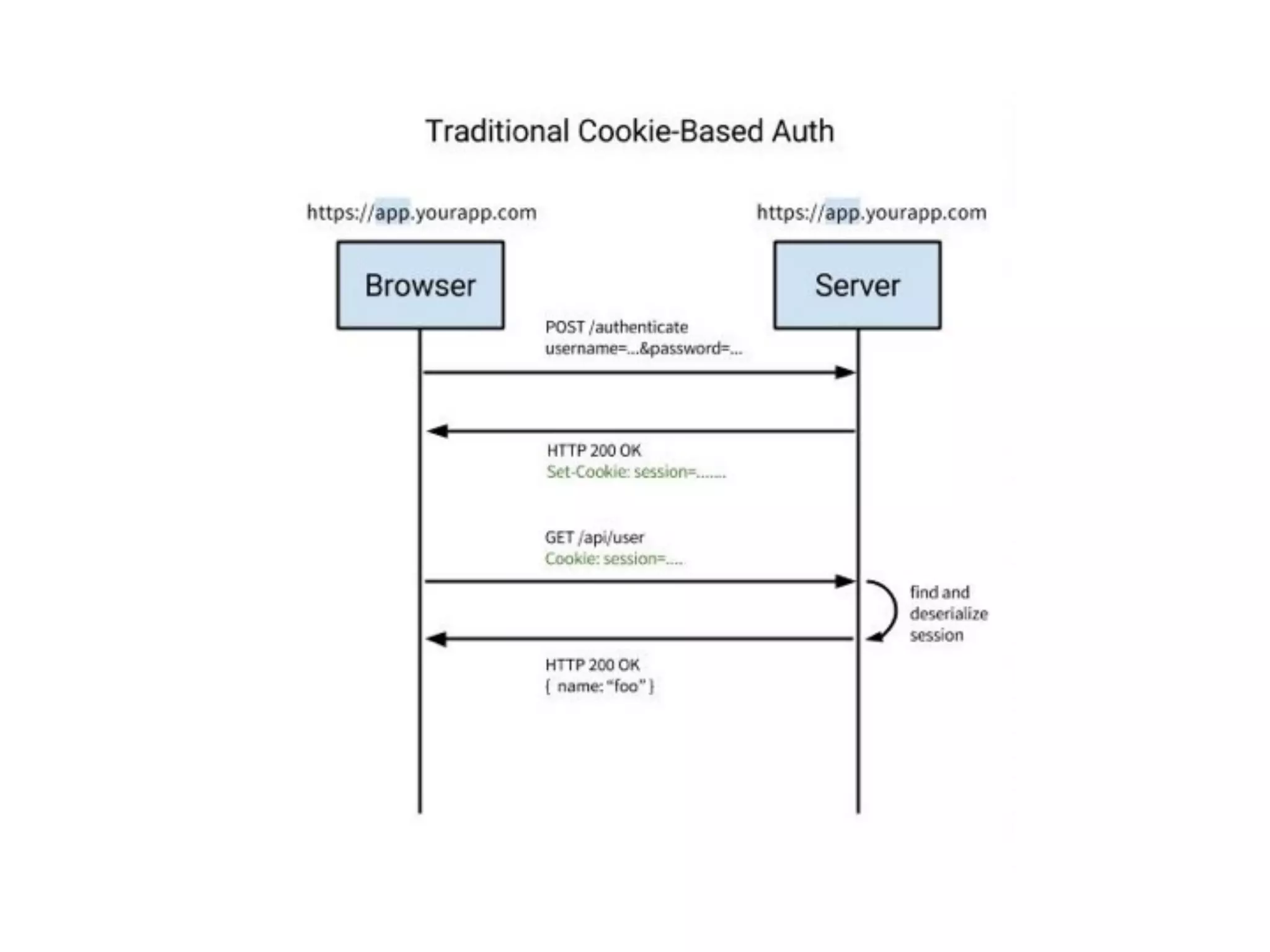

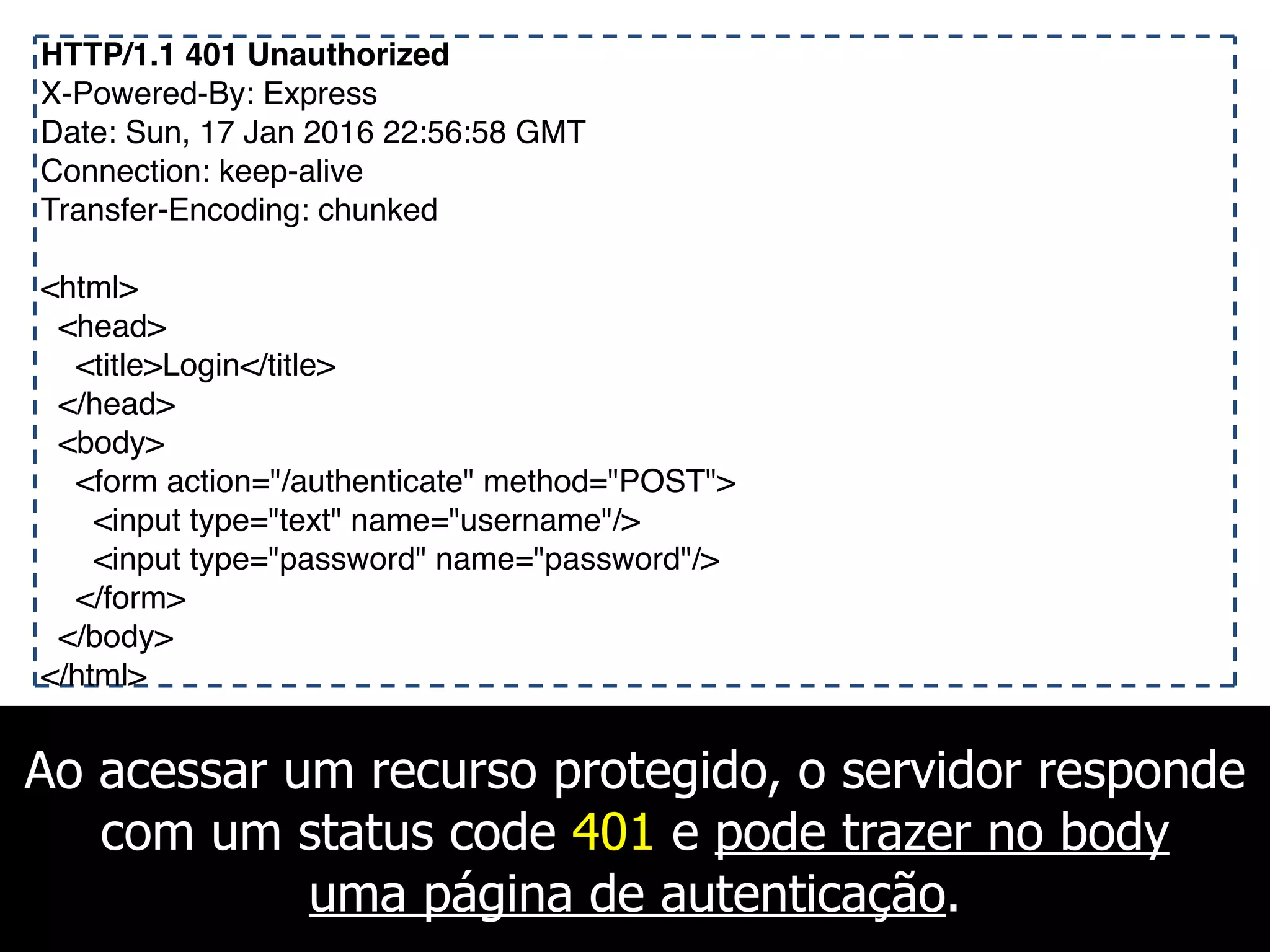

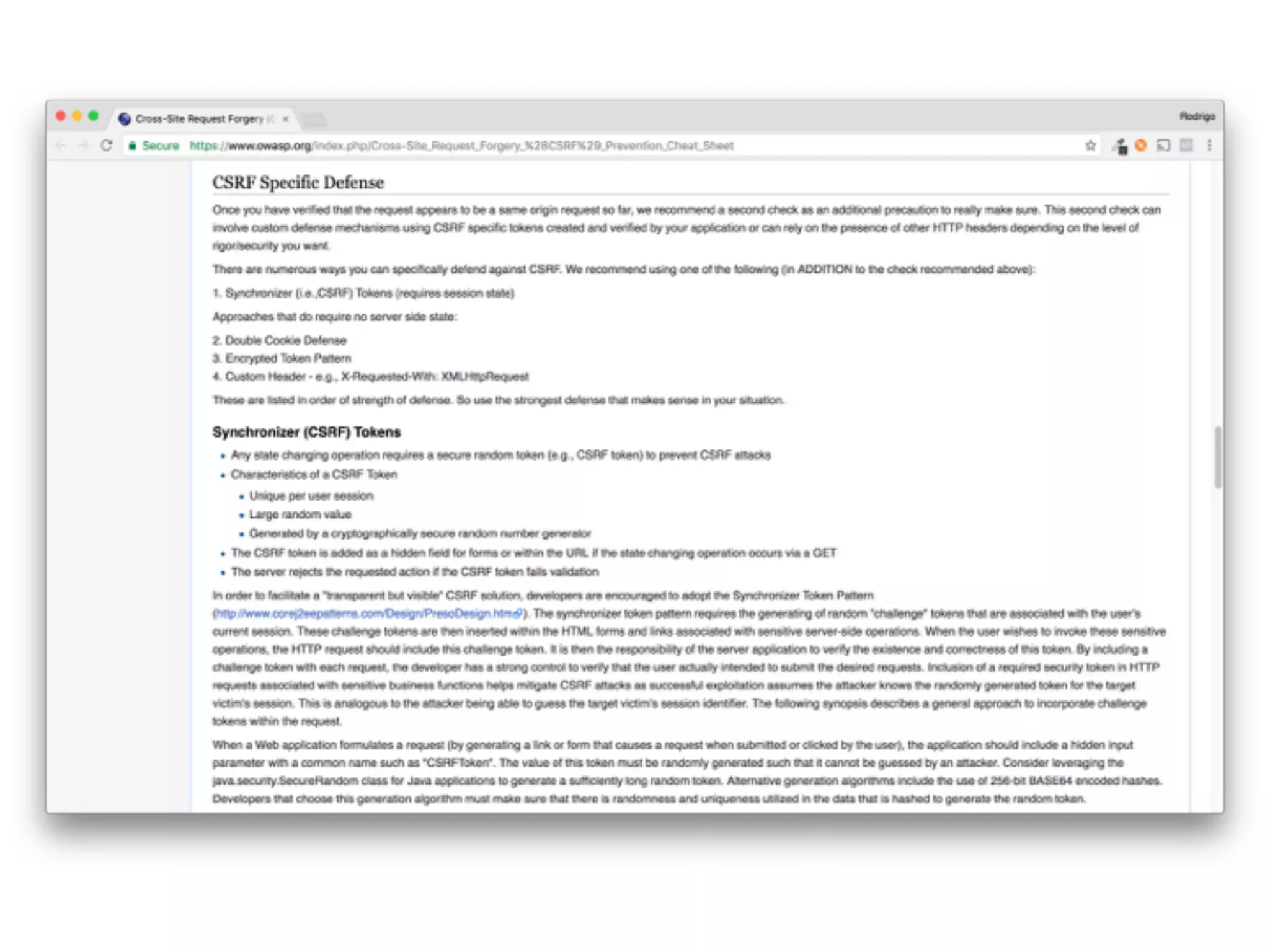

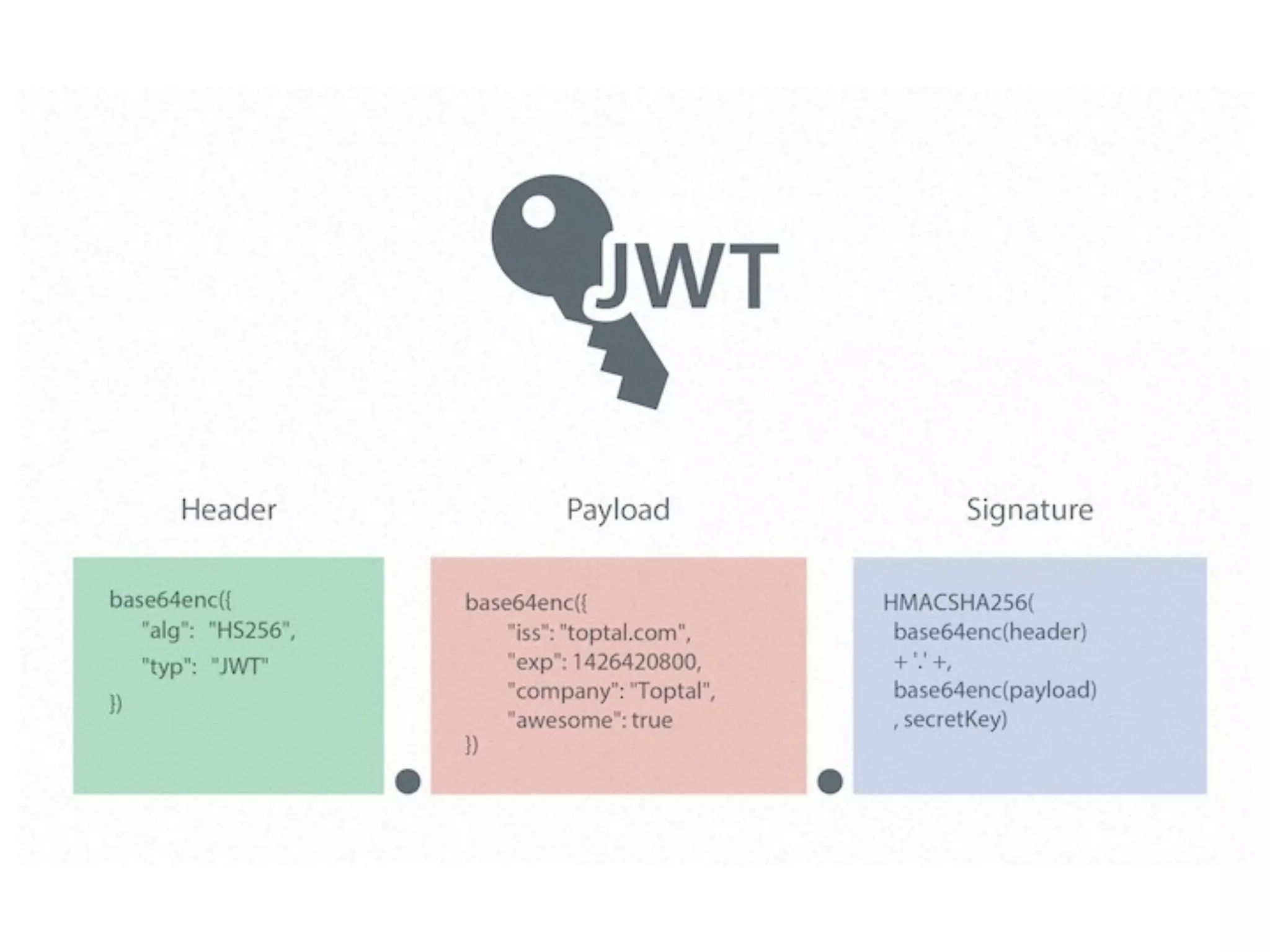

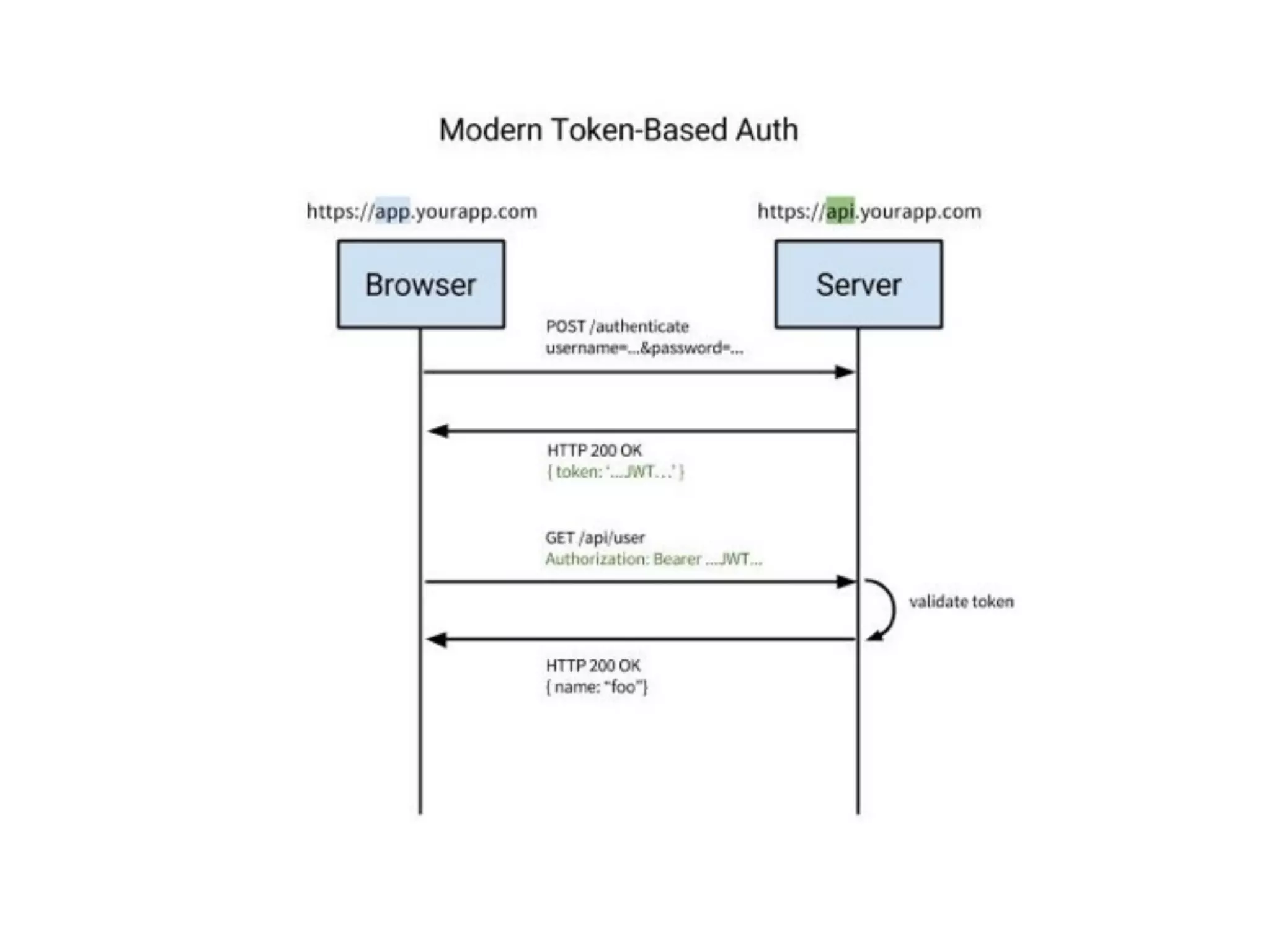

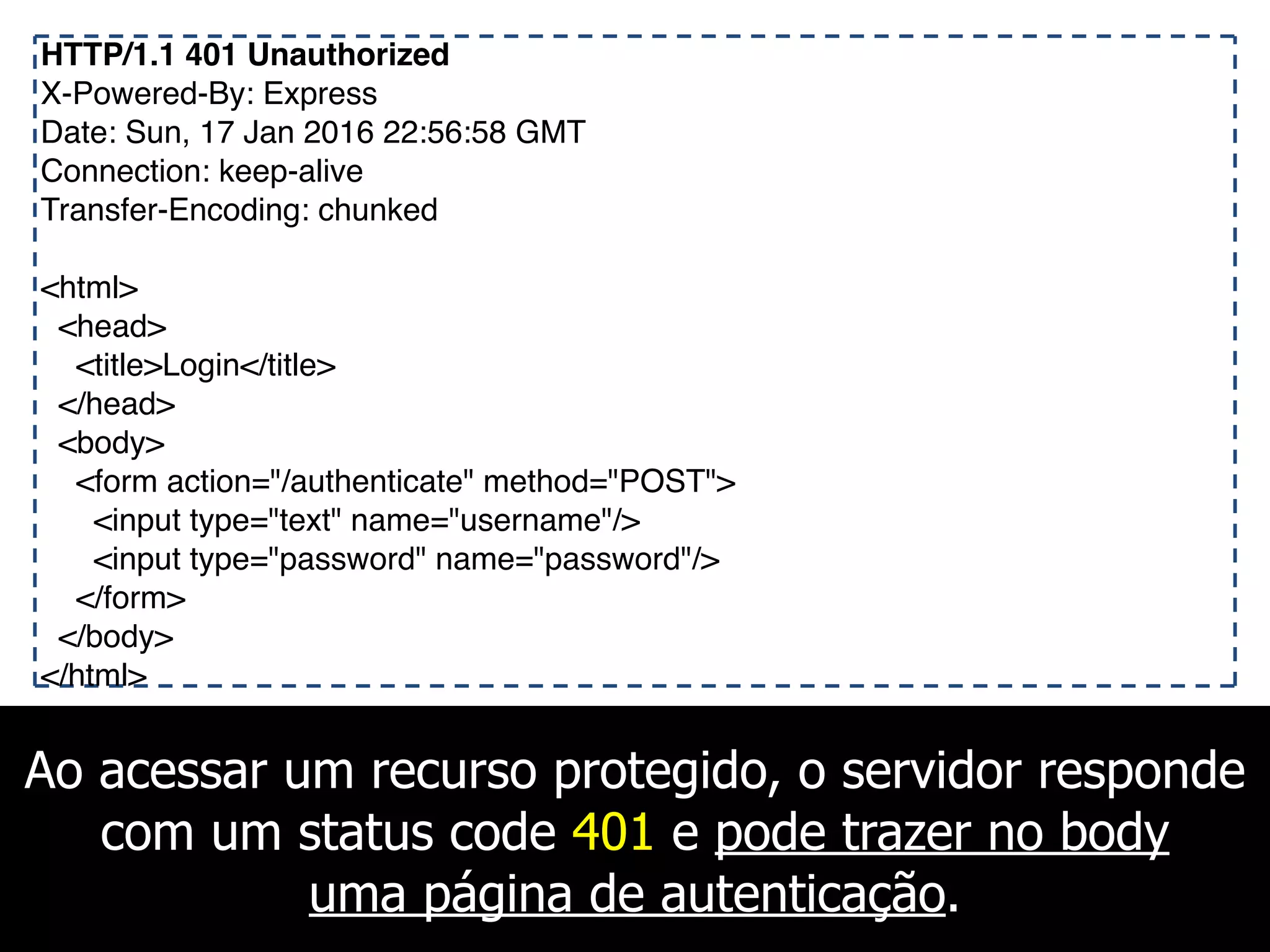

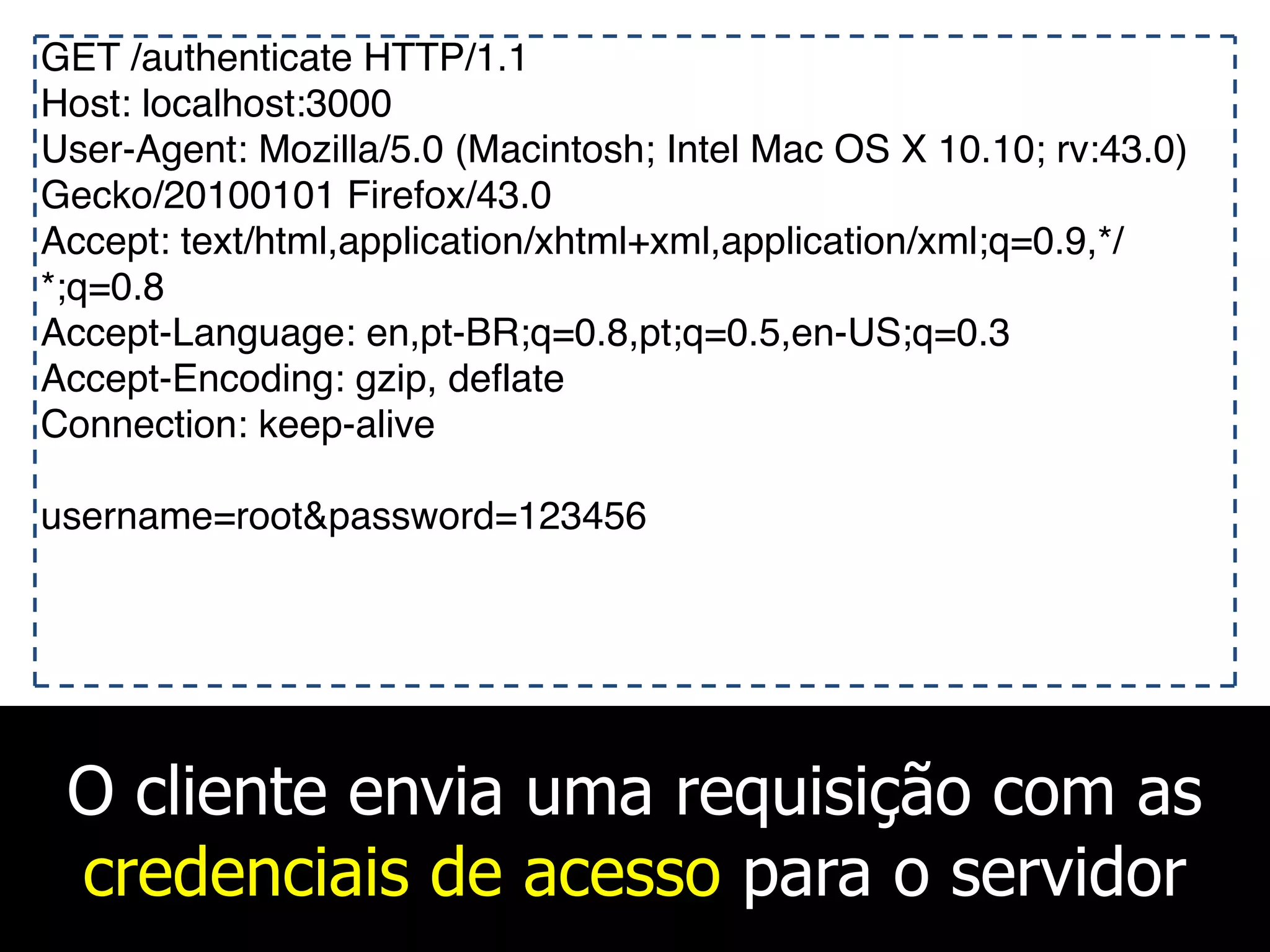

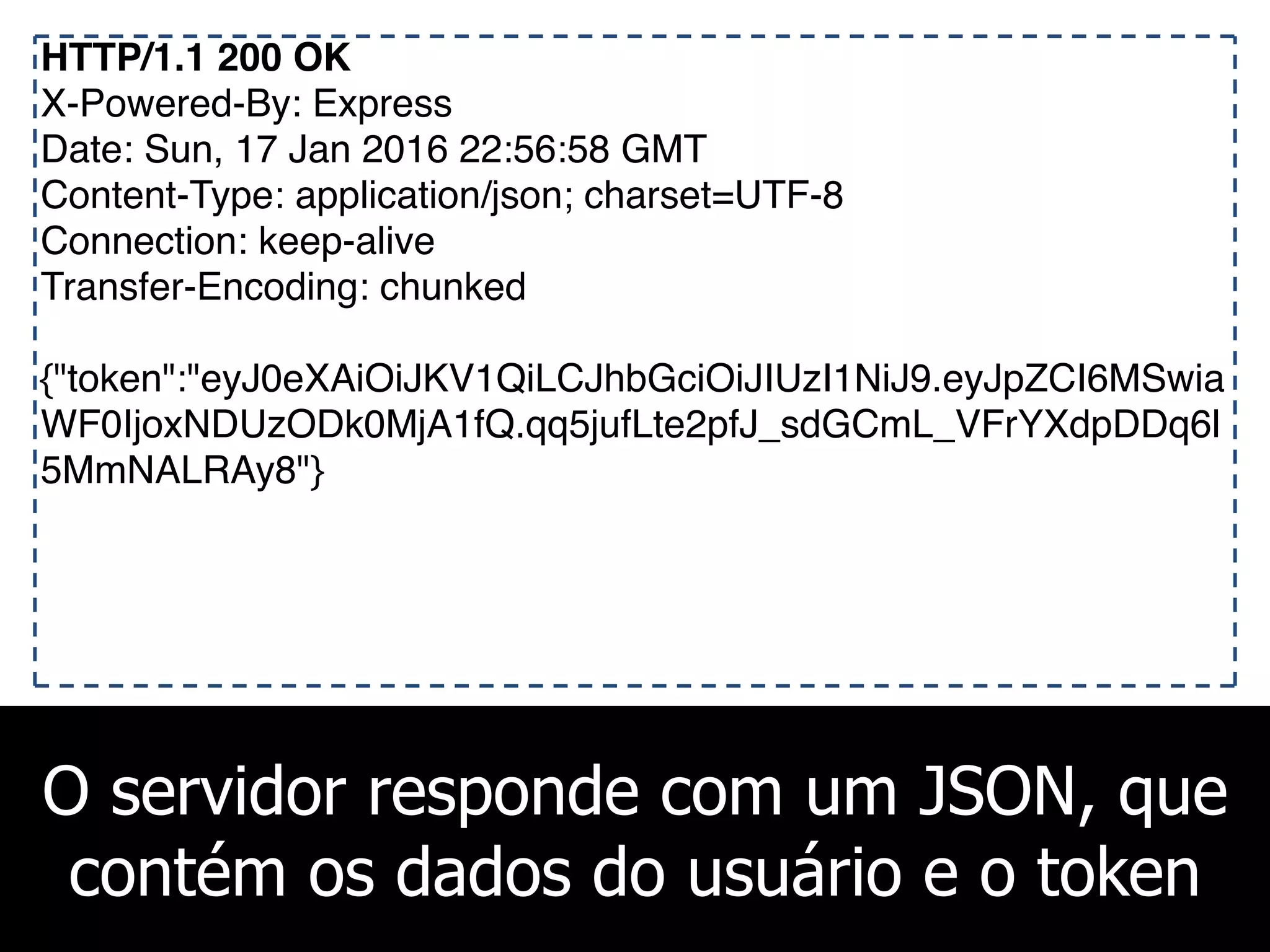

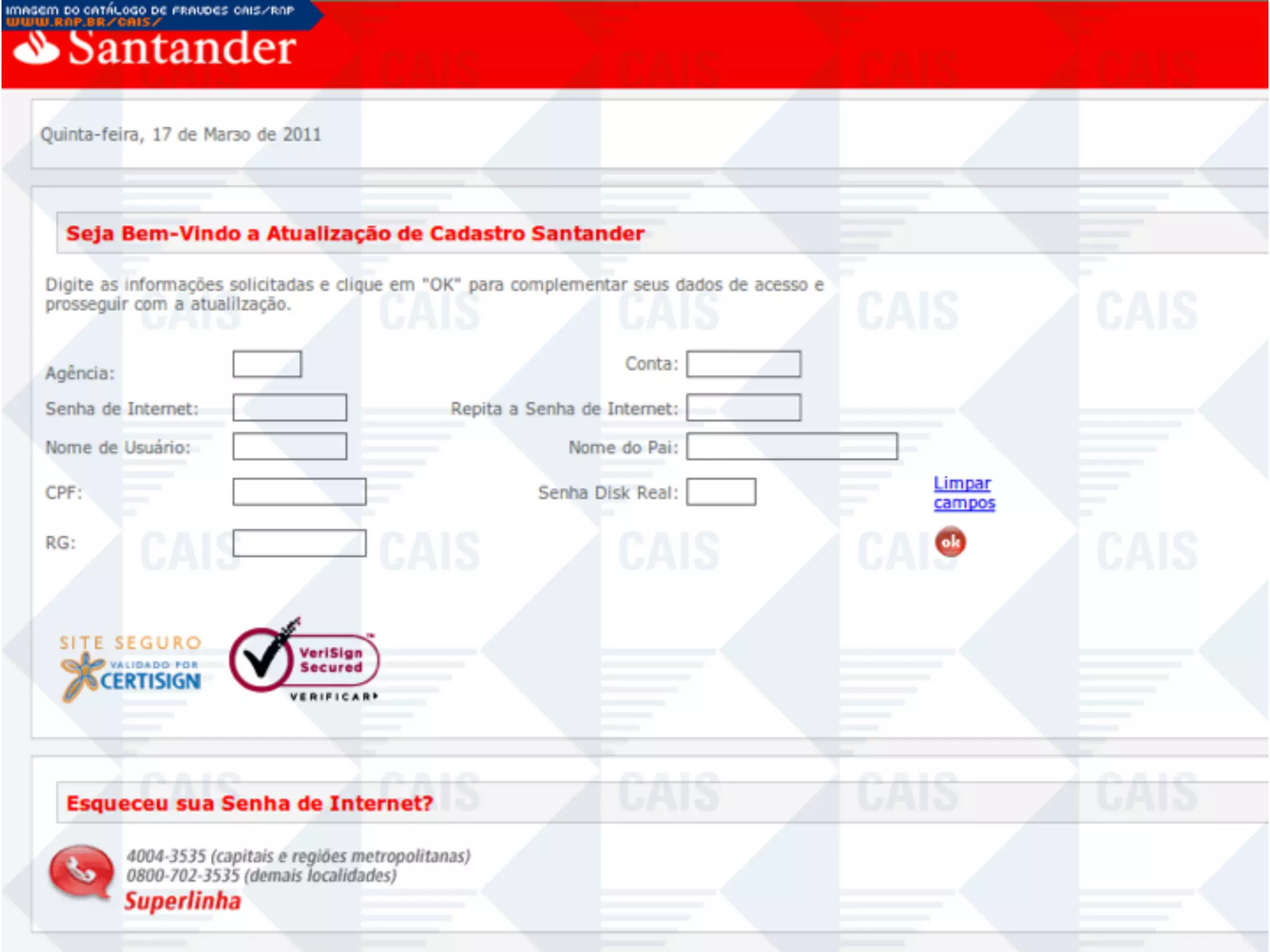

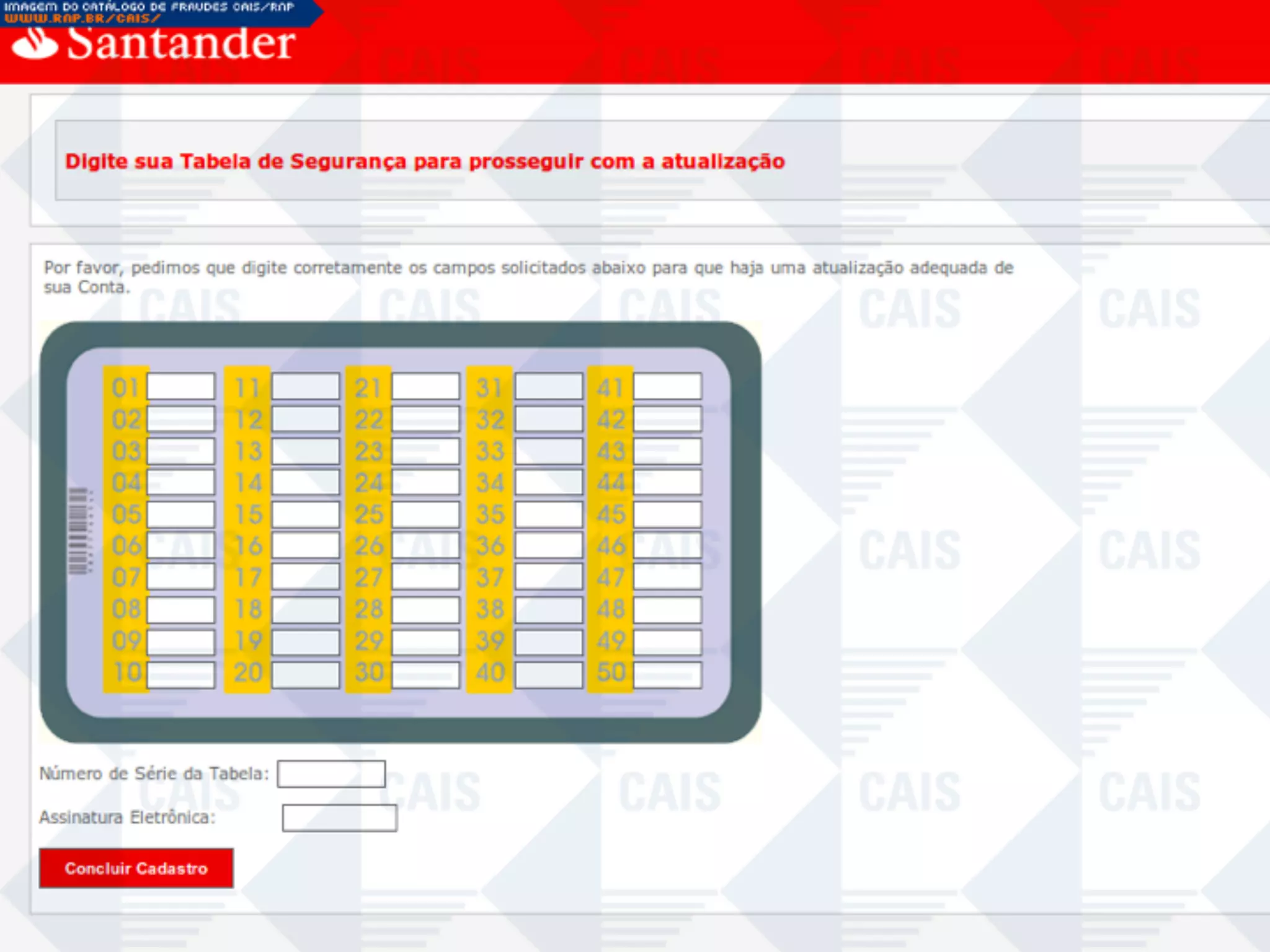

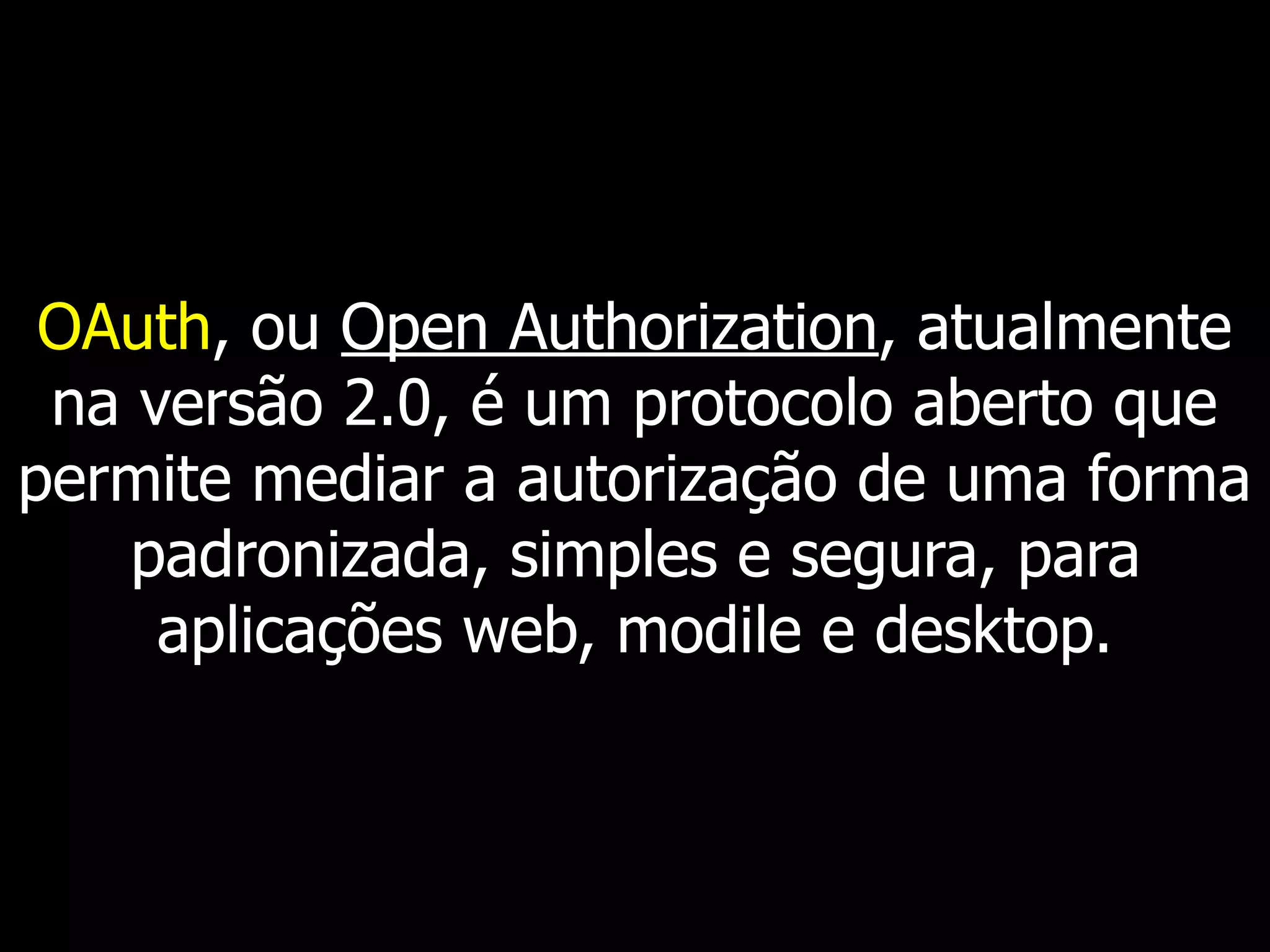

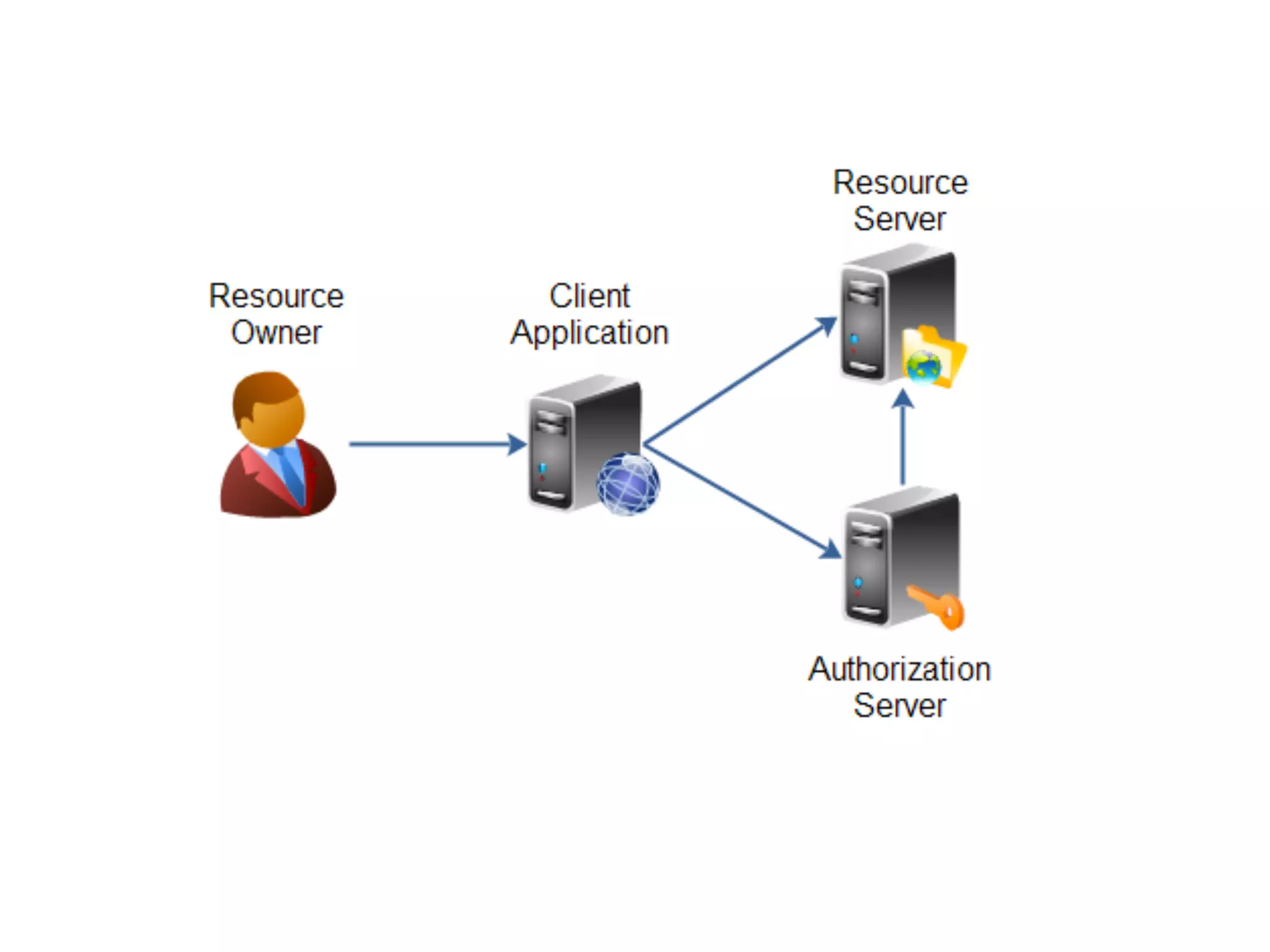

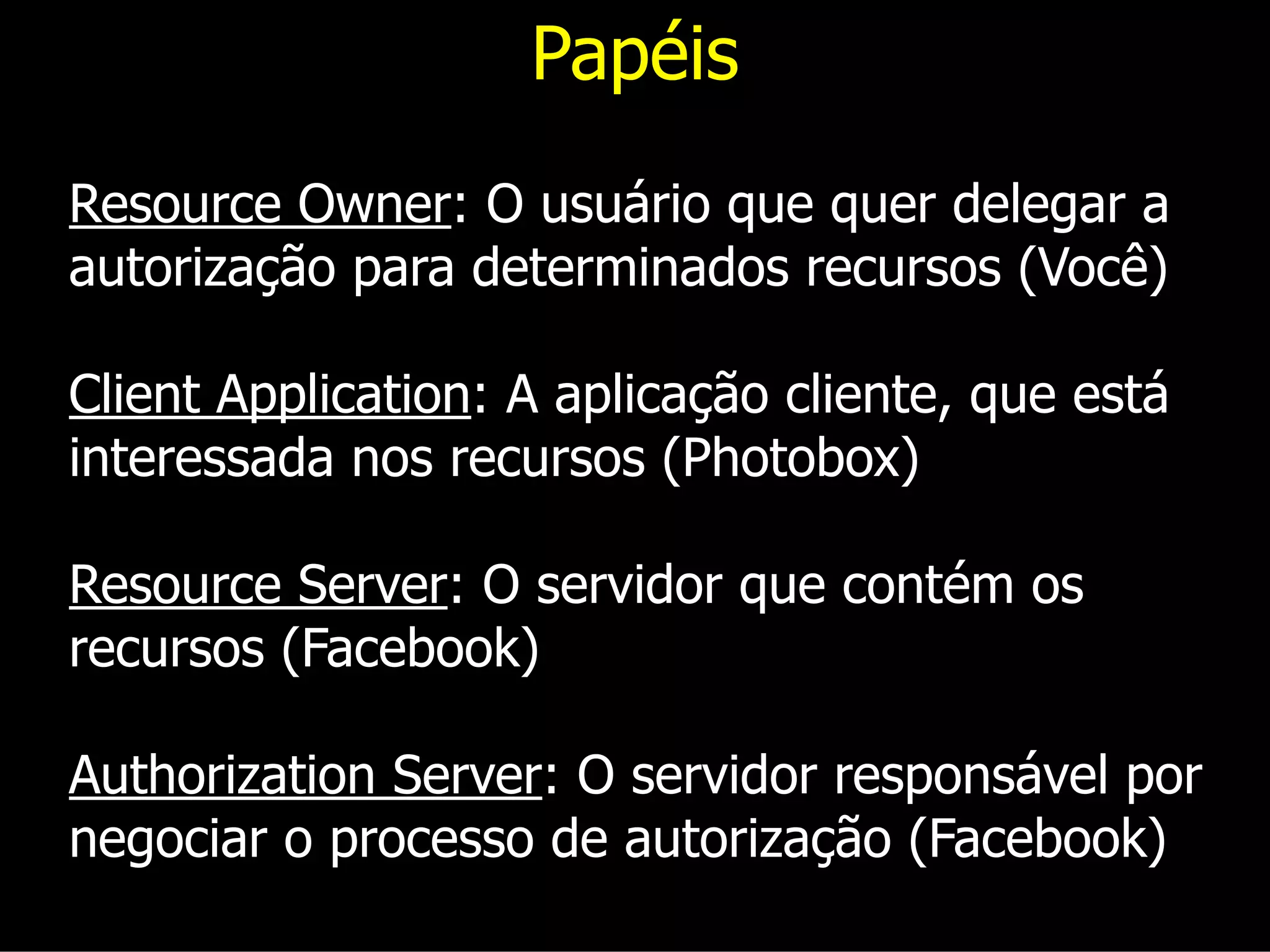

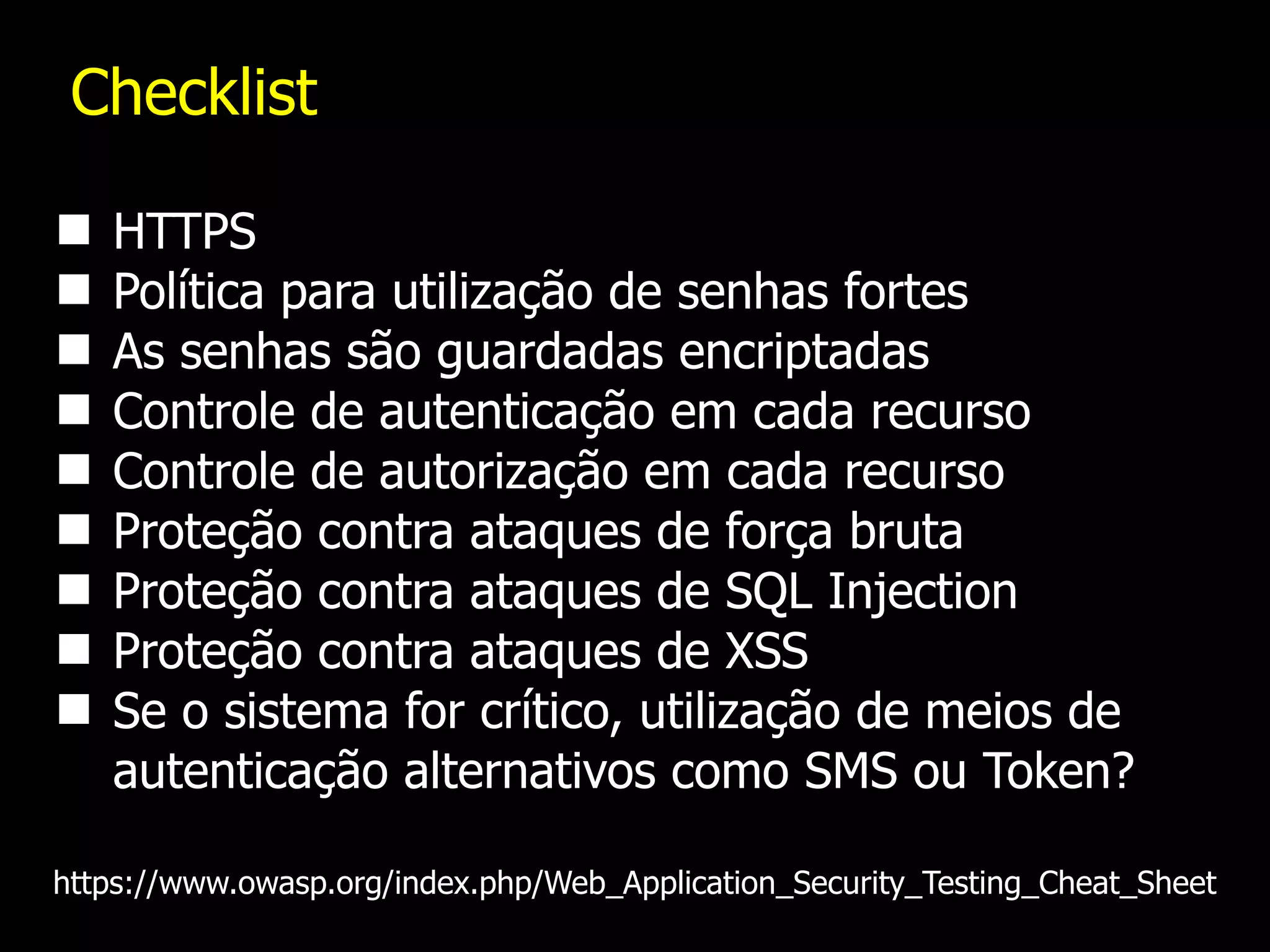

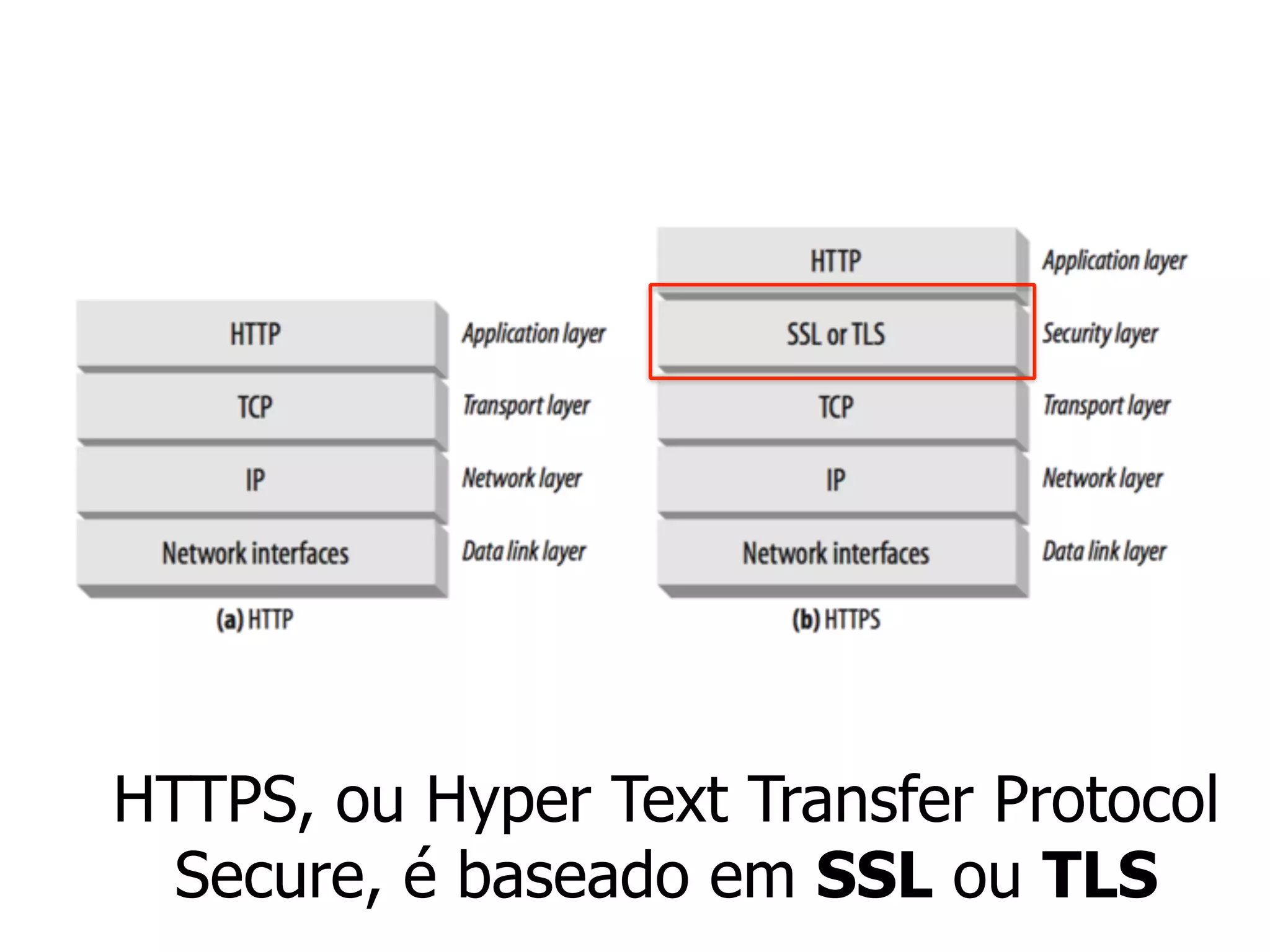

O documento discute vários tópicos relacionados à segurança de sistemas, incluindo criptografia de dados, autenticação e autorização de usuários, proteção contra ataques como XSS e CSRF, e o uso de cookies versus tokens para armazenamento de sessões.

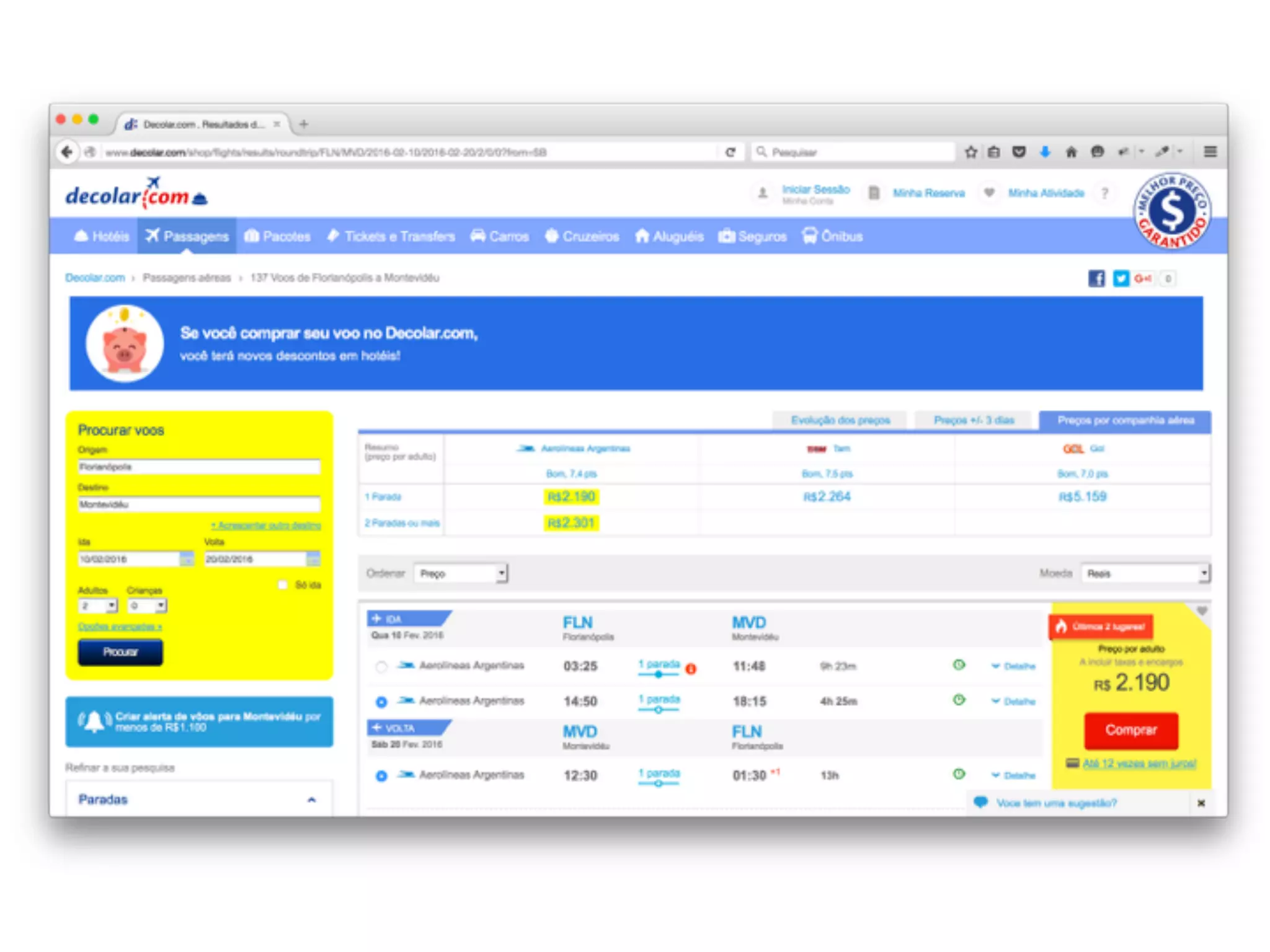

![Resposta

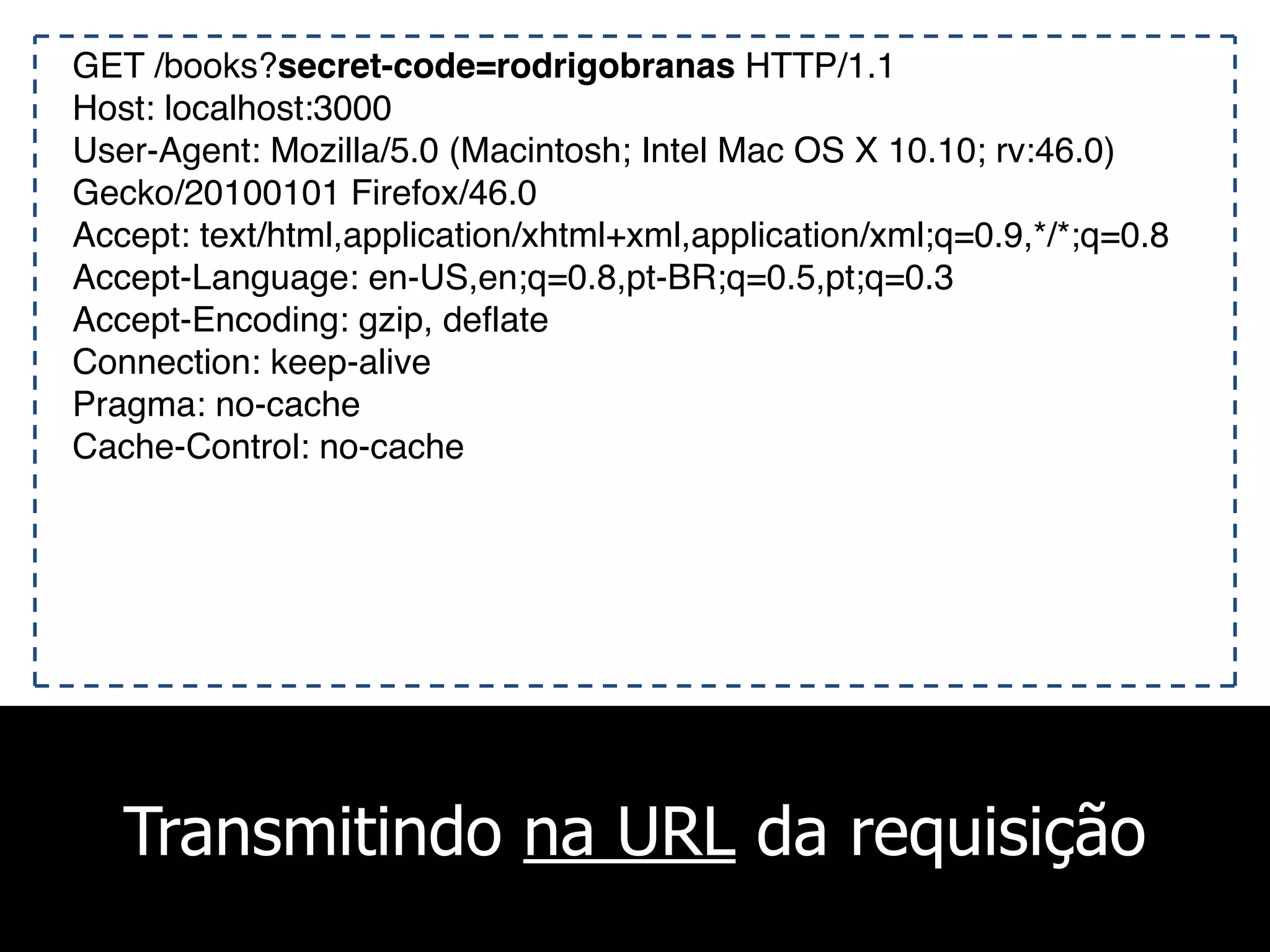

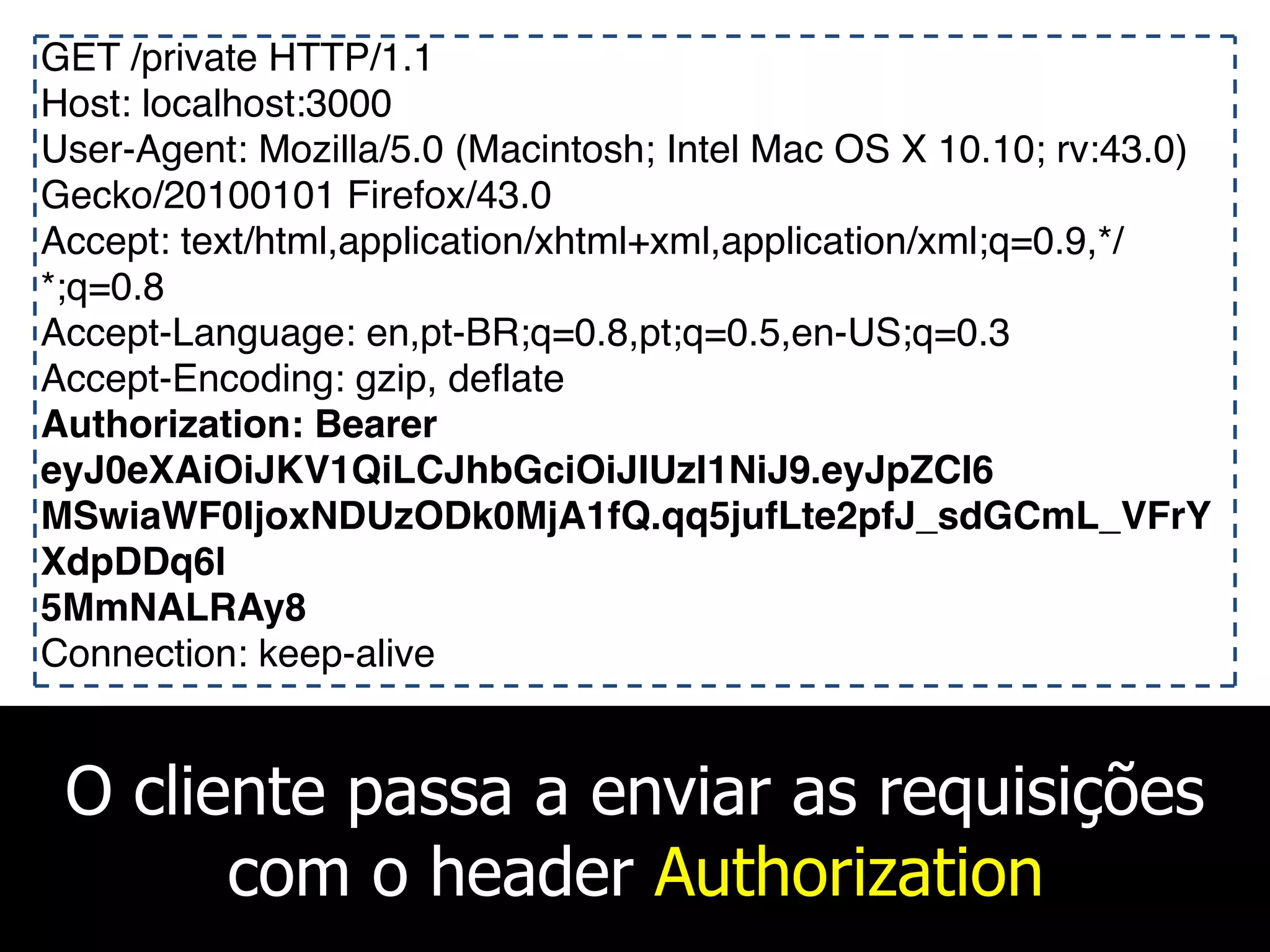

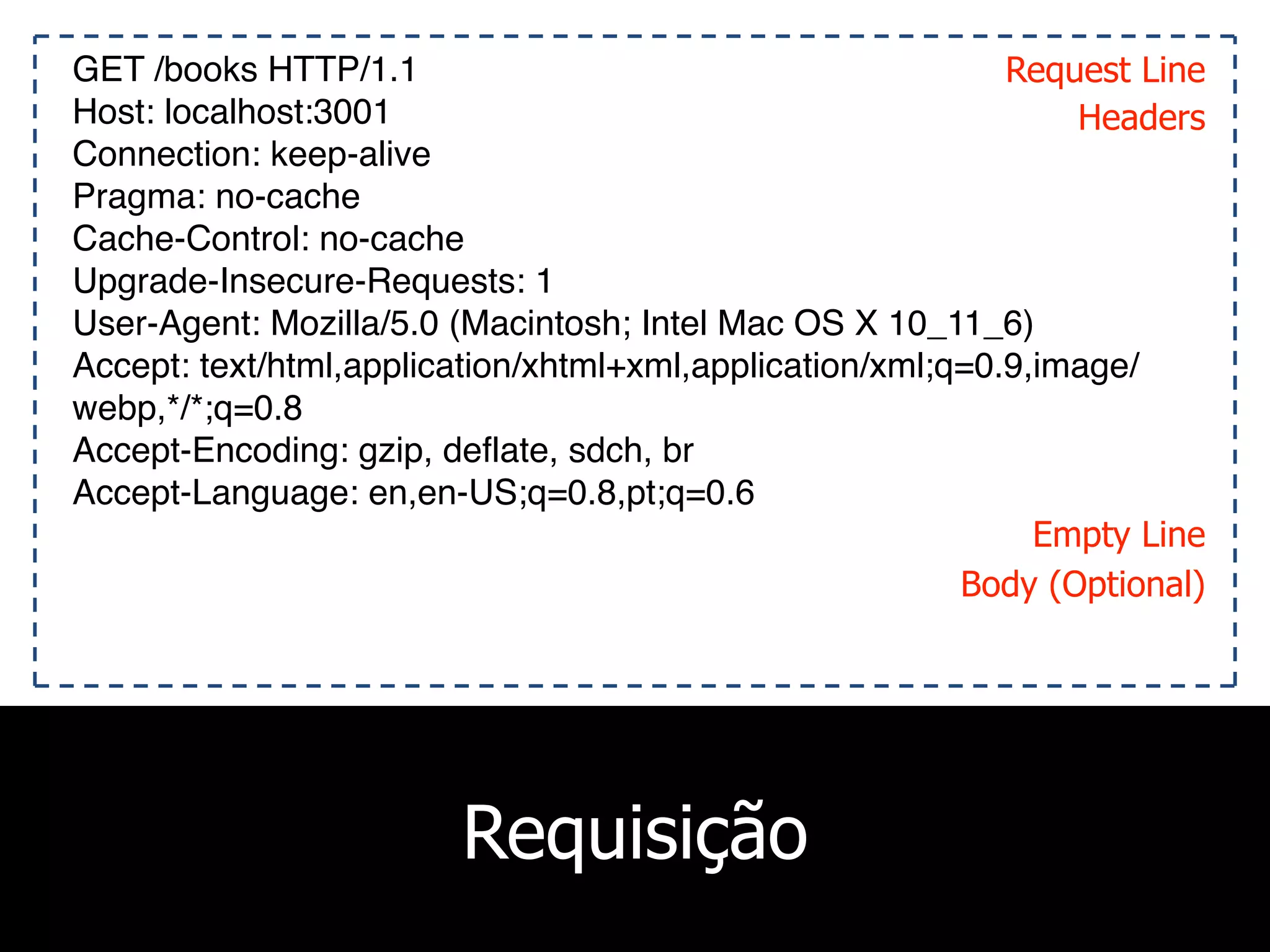

HTTP/1.1 200 OK

X-Powered-By: Express

Content-Type: application/json; charset=utf-8

Content-Length: 50

ETag: W/"32-ppv9pZKtoSnTuVC6kOAli8Hhdfg"

Date: Mon, 01 May 2017 11:52:27 GMT

Connection: keep-alive

["Clean Code", "Refactoring", "Extreme Programming"]

Status Line

Headers

Body (Optional)

Empty Line](https://image.slidesharecdn.com/security-170515131847/75/TDC2017-Florianopolis-Trilha-DevOps-How-we-figured-out-we-had-a-SRE-team-at-JavaScript-3-Dia-14-2048.jpg)