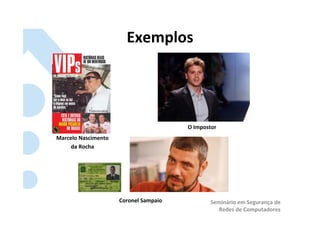

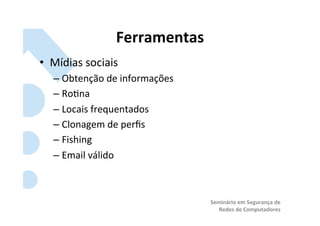

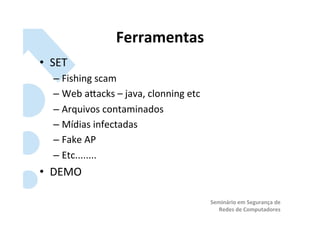

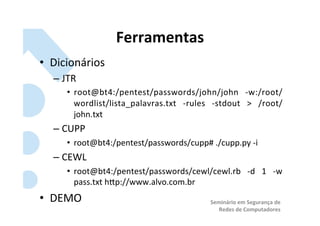

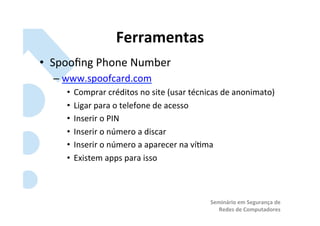

O documento apresenta um seminário sobre engenharia social, definindo-a como a arte de hackear pessoas por meio de enganação para obter informações confidenciais. Apresenta exemplos de como isso é feito, ferramentas usadas como sites de busca, mídias sociais e equipamentos de espionagem, e conclui convidando para debate.