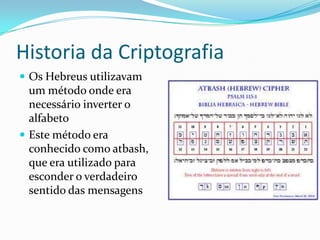

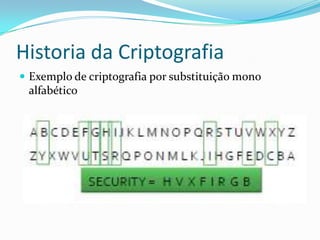

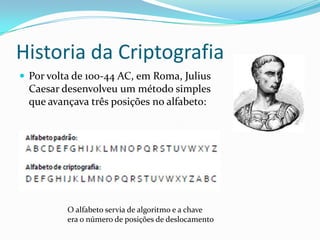

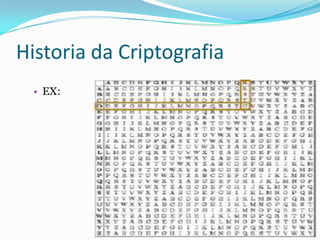

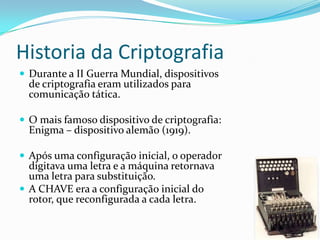

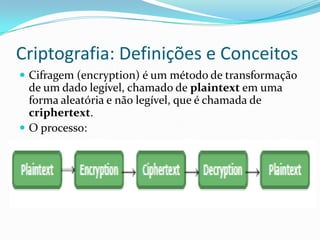

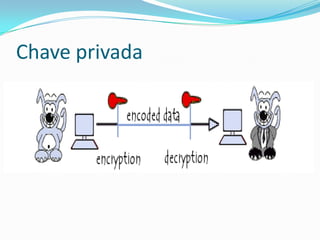

O documento discute a história e conceitos básicos da criptografia. Aborda desde os primeiros métodos de criptografia usados por hebreus e romanos até o desenvolvimento de máquinas criptográficas e sistemas digitais modernos. Explica também conceitos como criptografia simétrica e assimétrica, chaves públicas e privadas, e protocolos como HTTPS usados atualmente.