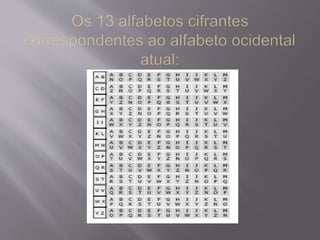

A criptografia é o estudo de transformar informações em forma ilegível através de técnicas que requerem uma chave secreta para descriptografia. A criptografia tem sido usada por governos e pessoas ao longo da história, e o físico italiano Giambattista Della Porta é considerado o pai da criptografia moderna por ter inventado o primeiro sistema de cifra polialfabética.