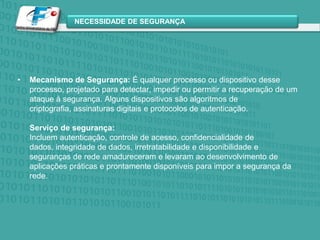

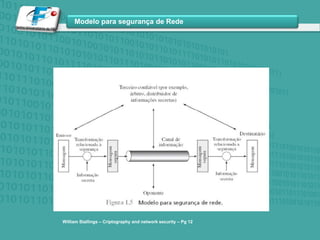

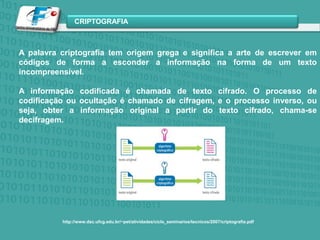

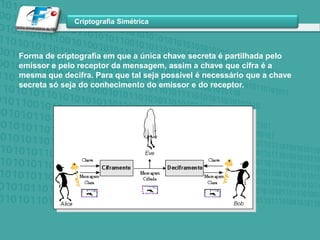

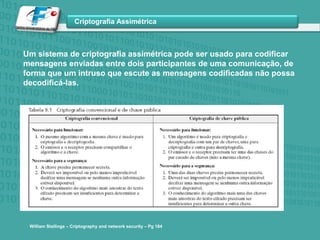

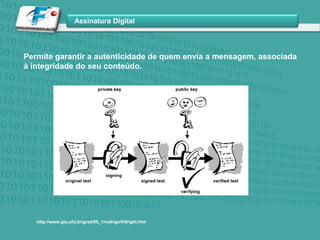

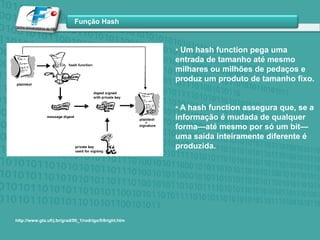

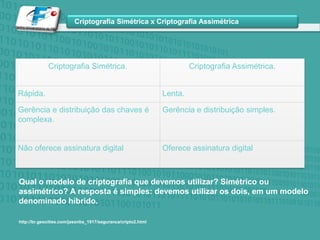

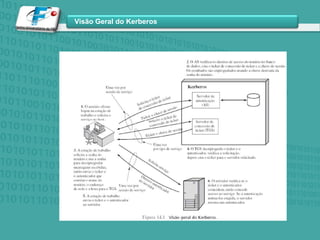

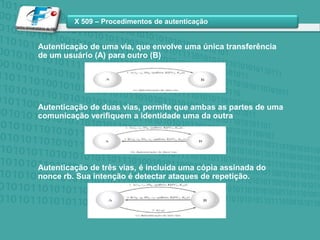

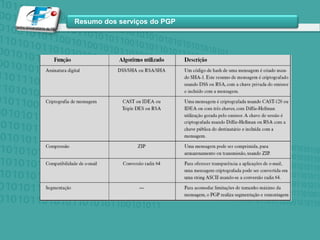

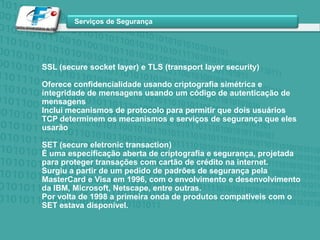

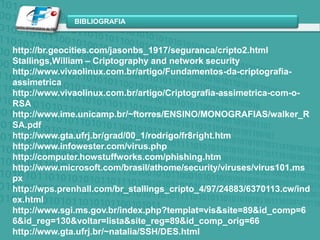

O documento discute conceitos e mecanismos de segurança da informação, incluindo criptografia simétrica e assimétrica. Apresenta os principais algoritmos como DES, 3DES, AES, RSA e o modelo híbrido. Também aborda assinatura digital, hash, certificados digitais e o protocolo Kerberos.