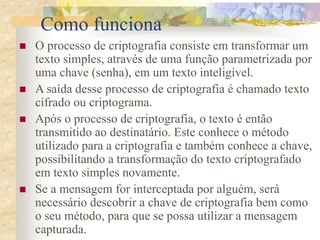

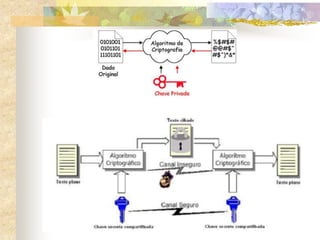

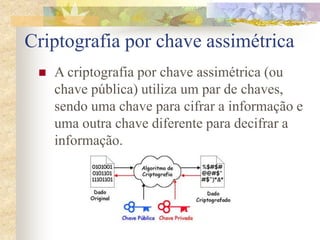

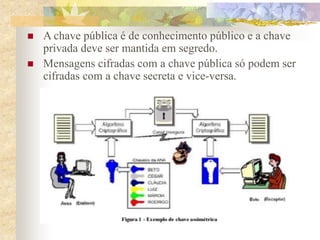

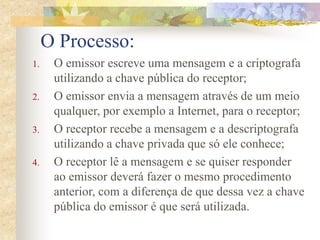

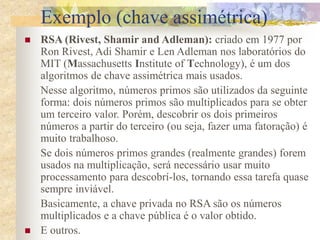

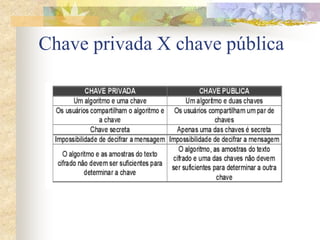

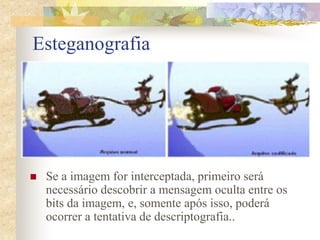

A criptografia é a prática de codificar informações para que apenas o emissor e o receptor consigam acessá-las, usando técnicas matemáticas como cifras de substituição e transposição. Existem dois tipos principais de criptografia: simétrica, onde a mesma chave é utilizada para criptografar e descriptografar, e assimétrica, que usa um par de chaves (pública e privada). Esteganografia, que oculta a presença de mensagens, pode ser combinada com criptografia para aumentar a segurança das informações.