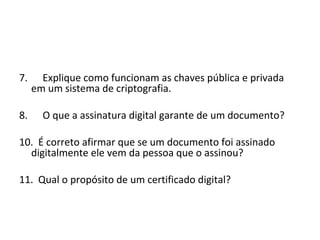

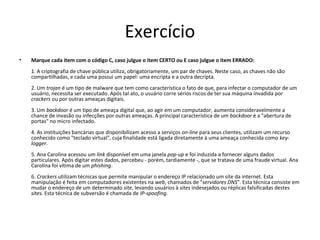

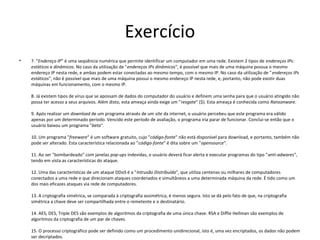

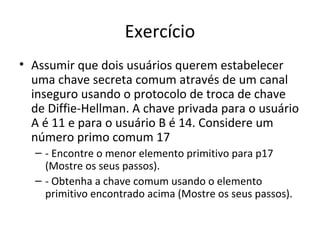

O documento discute vários tópicos relacionados à criptografia, incluindo:

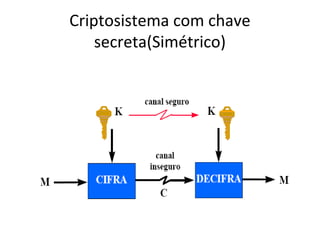

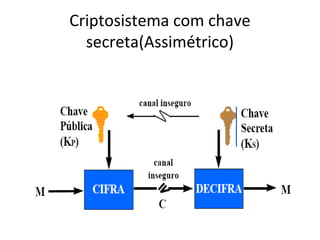

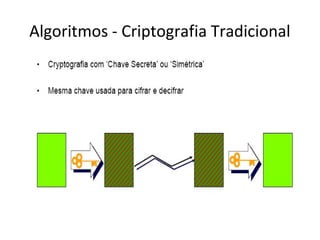

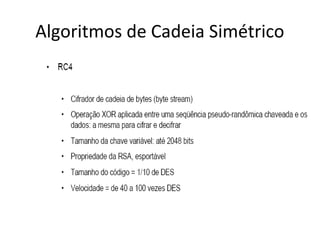

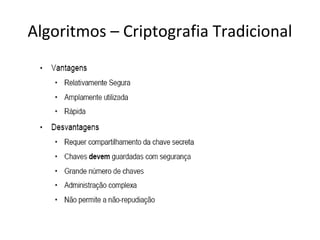

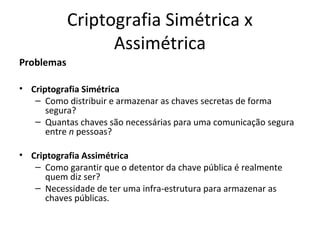

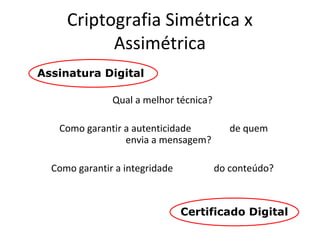

1) Tipos de criptografia como simétrica e assimétrica;

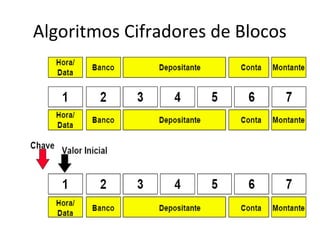

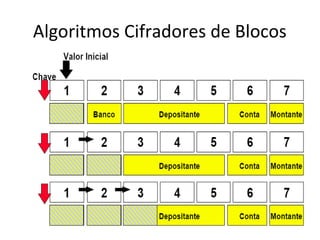

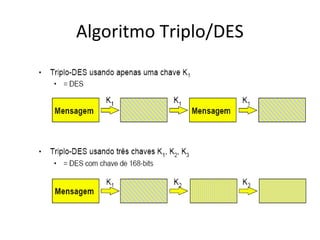

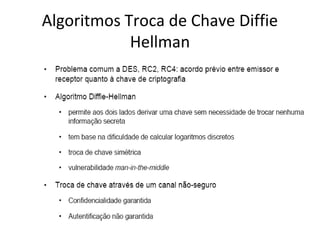

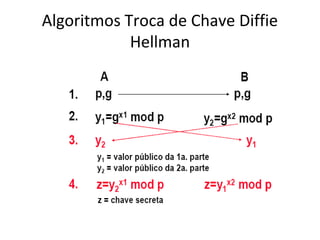

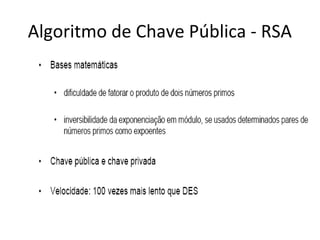

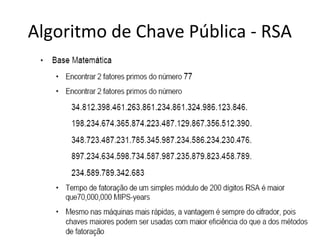

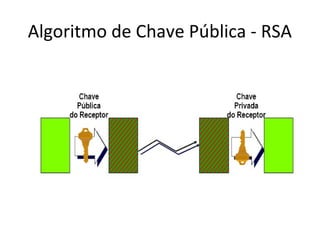

2) Algoritmos criptográficos como RSA, DES e Diffie-Hellman;

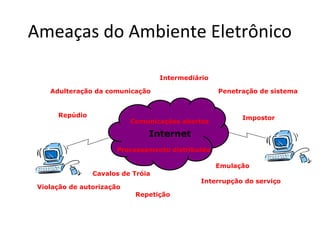

3) Ameaças à segurança da informação e técnicas para proteger comunicações.