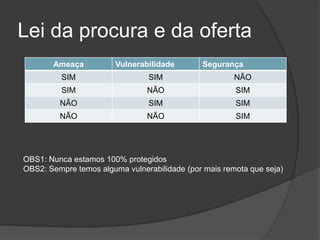

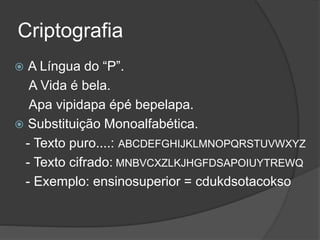

O documento discute a importância da segurança de dados em sistemas de computação. Apresenta vários mecanismos de proteção como criptografia, autenticação de usuário, domínios de proteção e listas de controle de acesso que auxiliam na obtenção de segurança. Também aborda ameaças como intrusos, malware e ataques, enfatizando a necessidade constante de proteção contra vulnerabilidades.