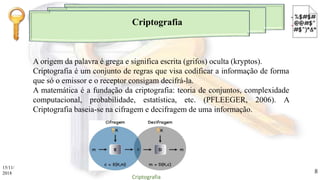

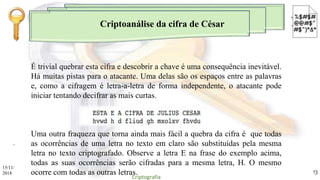

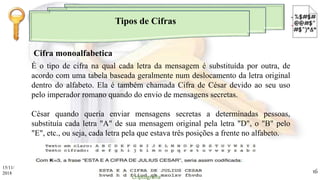

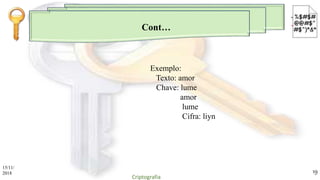

O documento discute os conceitos de segurança lógica e criptografia. Ele define segurança lógica como um processo de controle de acesso para proteger dados, programas e sistemas contra acessos não autorizados. Também explica os conceitos-chave da criptografia, incluindo cifragem, decifragem e criptoanálise.