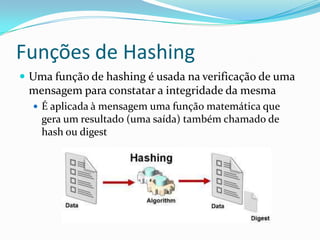

O documento discute os conceitos fundamentais de segurança da informação, incluindo confidencialidade, integridade, disponibilidade, autenticidade, a diferença entre hackers e crackers, e os tipos mais comuns de ataques cibernéticos. Ele fornece definições detalhadas destes termos e explica porque cada um é importante para a segurança da informação nas empresas.