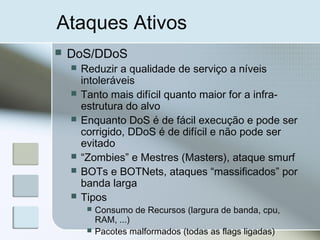

O documento introduz conceitos básicos de segurança da informação, dividido em 6 partes. A Parte 1 define informação e propriedade. A Parte 2 discute conceitos como CIA, políticas de segurança e ativos. A Parte 3 sugere começar pela análise de riscos e implementação de políticas de segurança.

![Domínios de Conhecimento

“The International Information

Systems Security Certification

Consortium, Inc. [(ISC)²]”

http://www.isc2.org

A (ISC)2

define 10 domínios de

conhecimento (CBK), para sua

certificação introdutória CISSP

Certified Information Systems Security

Professional

Common Body of Knowledge](https://image.slidesharecdn.com/segredes-1-150520102107-lva1-app6892/85/Seg-redes-1-33-320.jpg)

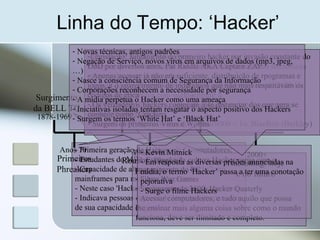

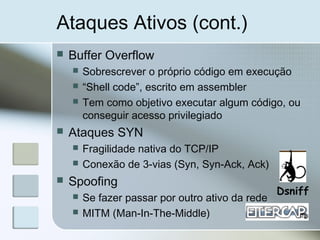

![Ataques Ativos (Cont.)

Lixeiros

Documentos sensíveis mal descartados

Informações em hardwares obsoletos

Falta de Política de Classificação da Informação

Engenharia social

Kevin Mitnick

Normalmente relevada nos esquemas de segurança

Utiliza-se do orgulho e necessidade de auto-

reconhecimento, intrínseco do ser humano

““Um computador não estará seguro nemUm computador não estará seguro nem

quando desligado e trancado em uma sala,quando desligado e trancado em uma sala,

pois mesmo assim alguém pode ser instruído apois mesmo assim alguém pode ser instruído a

ligá-lo.”ligá-lo.”

[ Kevin Mitnick – A arte de enganar/The Art of Deception ]](https://image.slidesharecdn.com/segredes-1-150520102107-lva1-app6892/85/Seg-redes-1-57-320.jpg)