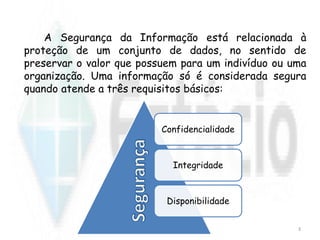

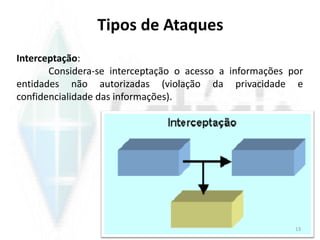

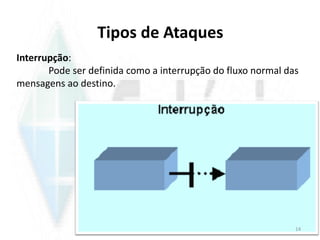

O documento discute conceitos fundamentais de segurança da informação, como confidencialidade, integridade e disponibilidade. Também aborda ameaças comuns como interceptação, interrupção e modificação de dados, bem como formas de proteger informações, como armazenamento digital e computação em nuvem.

![Biometria

[bio (vida) + metria (medida)] é o estudo estatístico das

características físicas ou comportamentais dos seres vivos.

Os sistemas chamados biométricos podem basear o seu

funcionamento em características de diversas partes do corpo

humano, por exemplo: os olhos, a palma da mão, as digitais do

dedo, a retina ou íris dos olhos.

24](https://image.slidesharecdn.com/administraaodesistemasaula2-130803150127-phpapp02/85/Administracao-de-sistemas-aula-2-24-320.jpg)