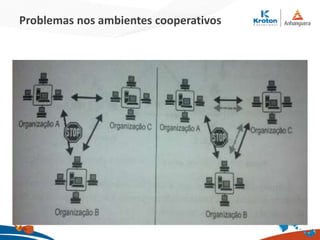

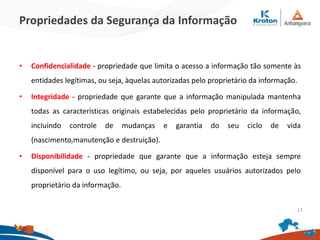

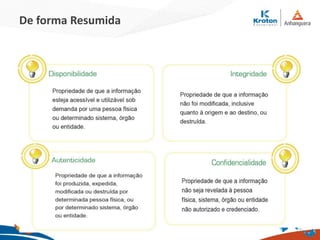

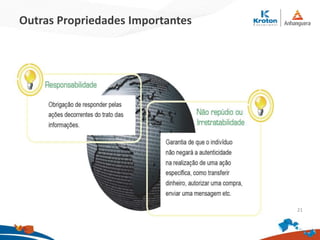

O documento discute conceitos fundamentais de segurança da informação, como a diferença entre dados e informações, propriedades como confidencialidade e integridade, e ameaças como perda de confidencialidade. Também aborda ambientes cooperativos e problemas associados à segurança nesses ambientes.