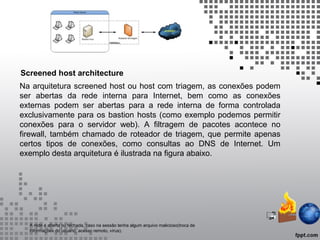

O documento descreve o que é um firewall, como funciona e seus principais tipos. Um firewall é um ponto entre redes que controla e registra todo o tráfego, protegendo redes confiáveis de redes públicas. Existem dois principais tipos: filtragem de pacotes e controle de aplicação. A arquitetura de rede também é explicada, incluindo dual-homed host, screened host e screened subnet.