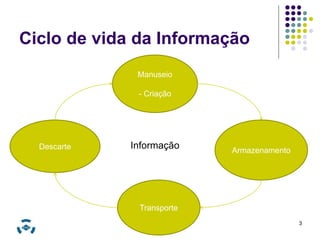

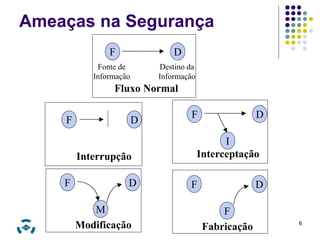

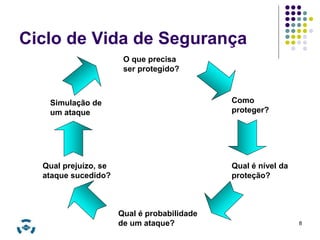

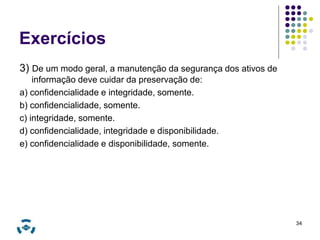

Segurança da informação envolve proteger ativos contra acessos não autorizados, alterações ou indisponibilidade. Deve-se garantir a confiabilidade, integridade e disponibilidade da informação ao longo de seu ciclo de vida, desde a criação até o descarte. Isso requer medidas preventivas, detectáveis e corretivas contra ameaças internas e externas que explorem vulnerabilidades.