1) O documento discute os conceitos e funcionalidades de firewalls, incluindo como eles protegem redes de acessos não autorizados e vazamentos de informações confidenciais.

2) Firewalls funcionam analisando pacotes de rede e aplicando regras de filtragem para permitir ou bloquear o tráfego entre redes, assim como proxies que operam na camada de aplicação.

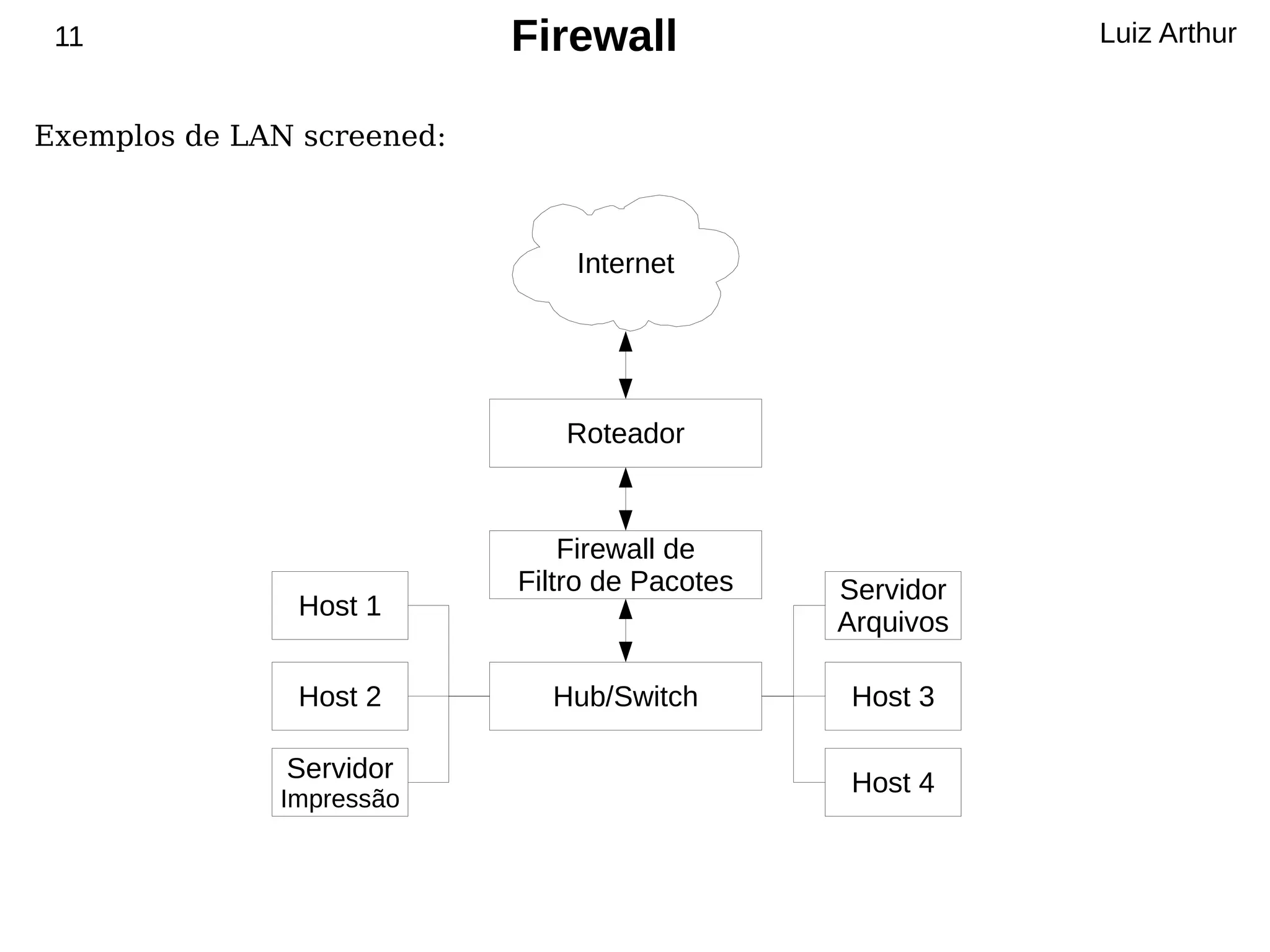

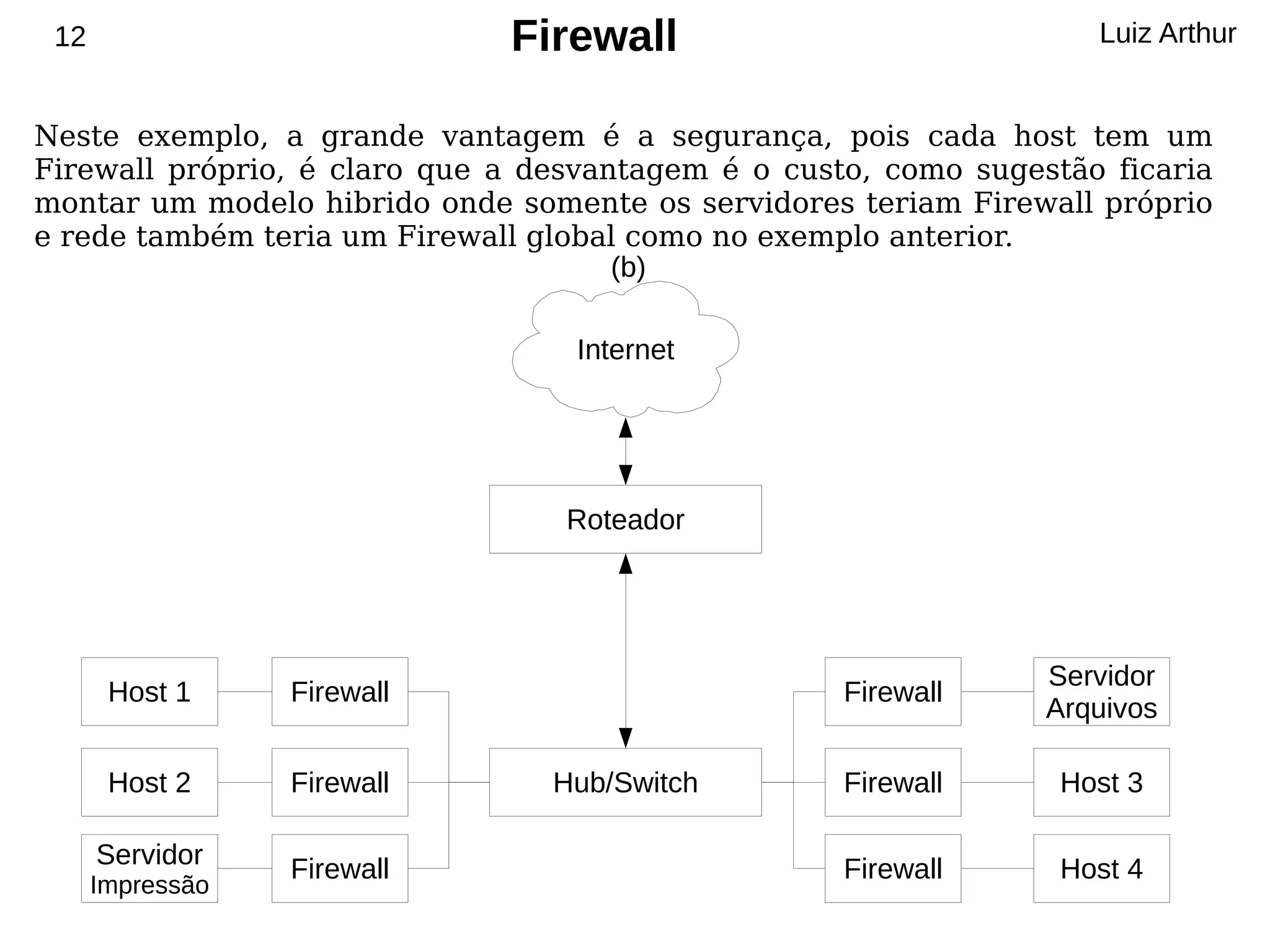

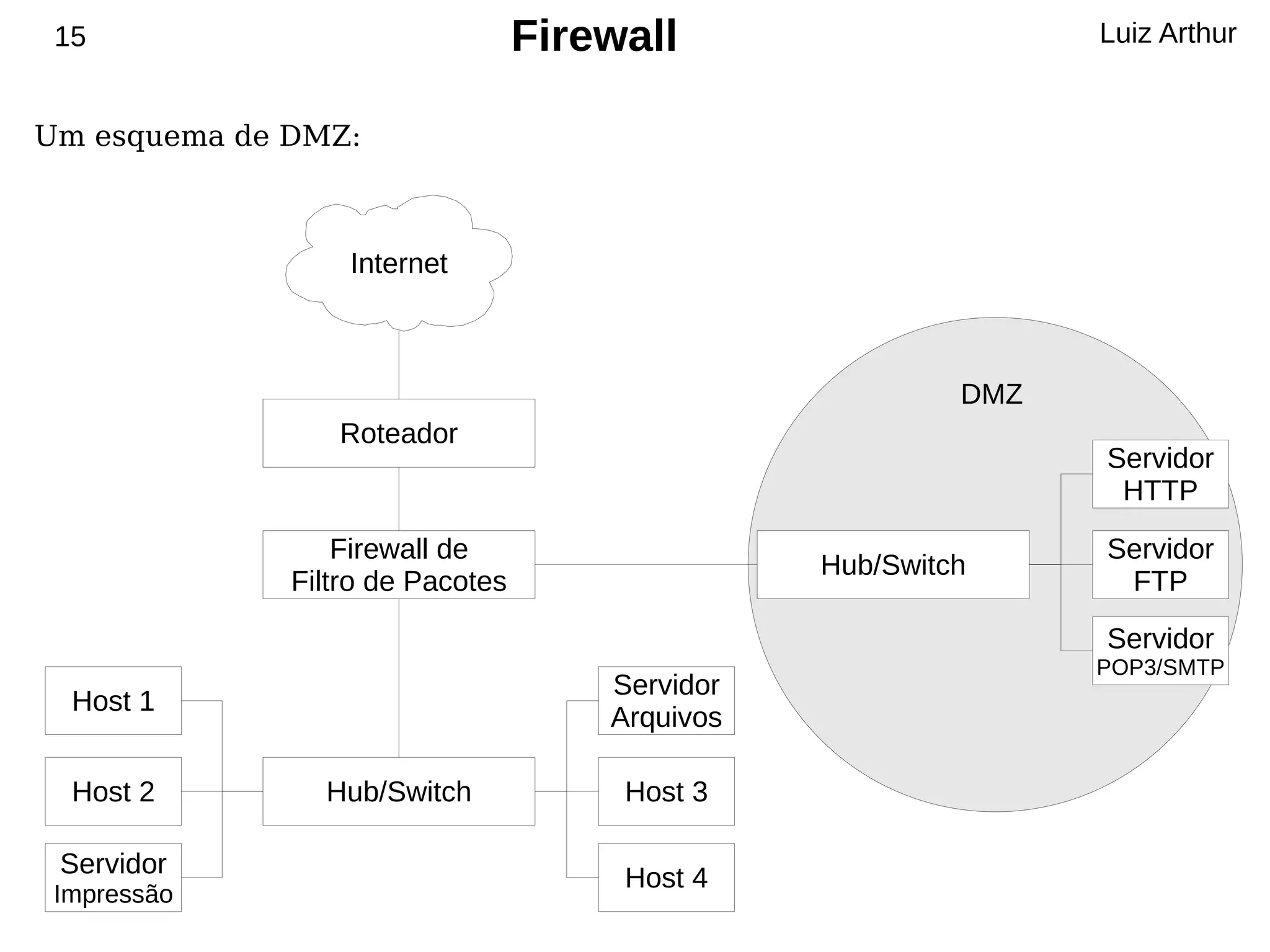

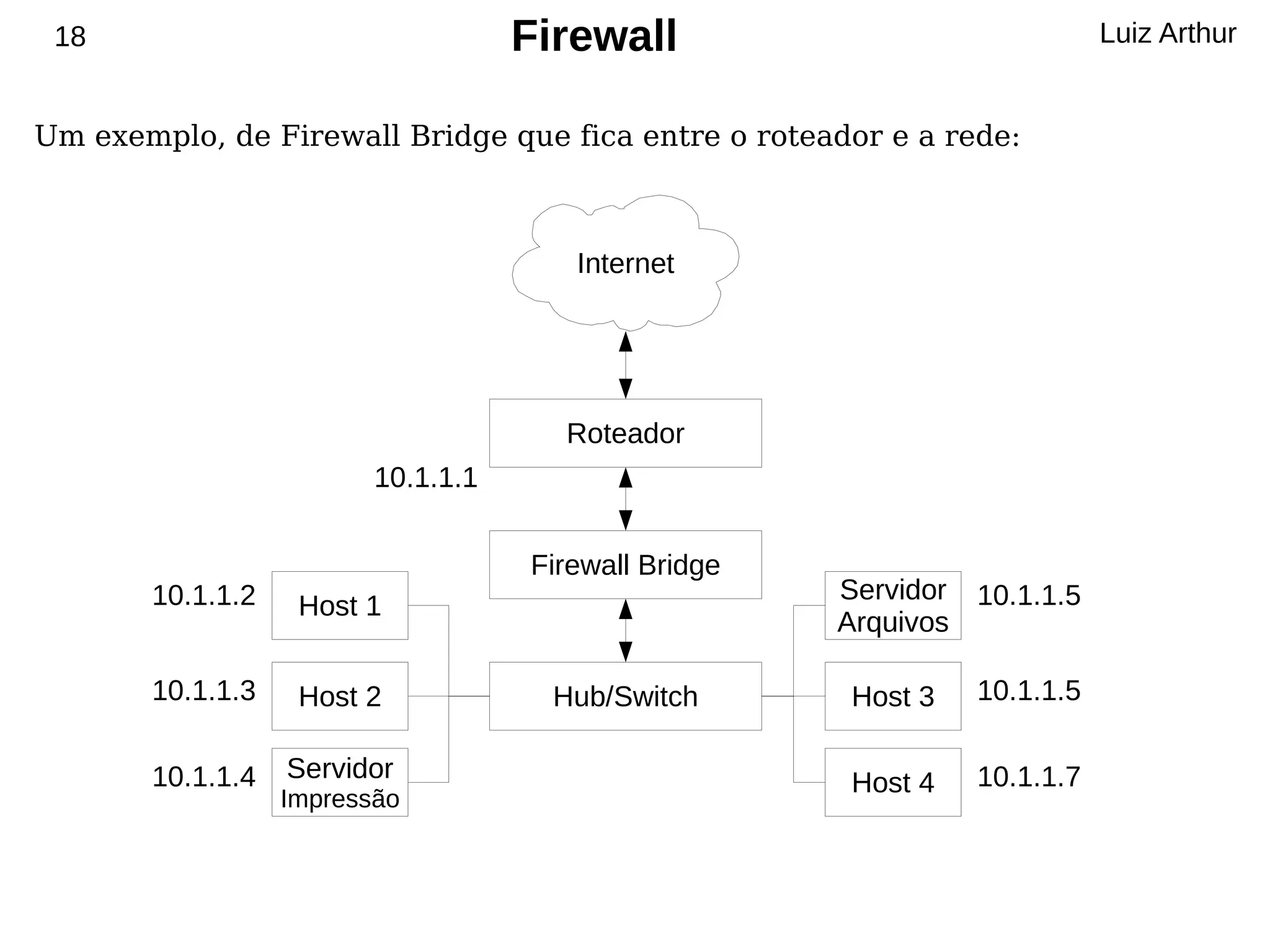

3) Existem diferentes tipos de implementações de firewalls dependendo do tamanho da rede e nível de segurança desejado, como hosts screened, LAN screened, host bastion