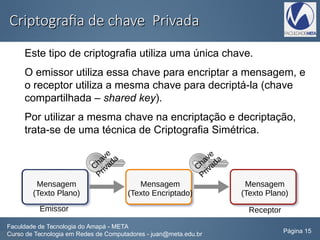

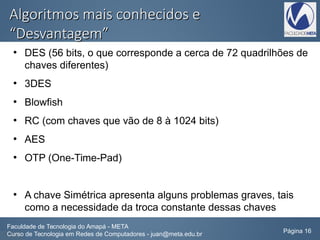

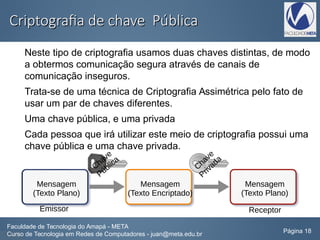

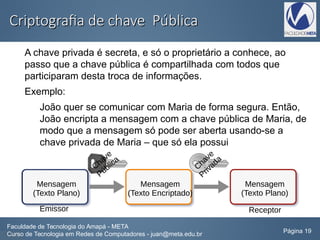

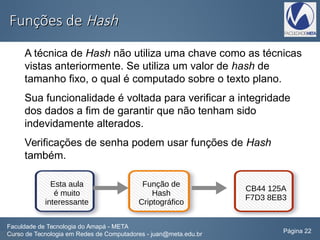

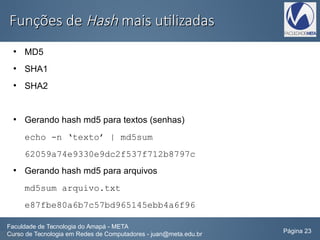

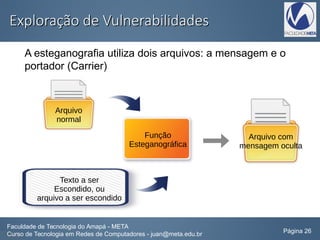

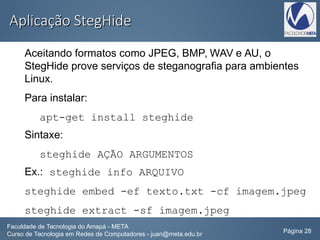

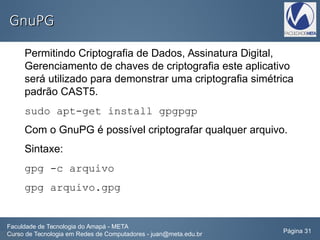

O documento discute os principais conceitos e métodos de criptografia, incluindo termos e definições, princípios básicos, criptografia antiga, criptografia simétrica e assimétrica, hash, esteganografia e testes de criptografia. Ele fornece exemplos de algoritmos criptográficos e ferramentas como GNU Privacy Guard.