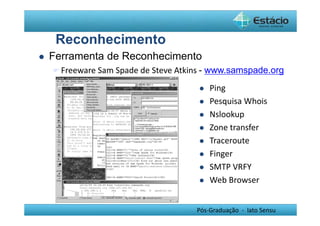

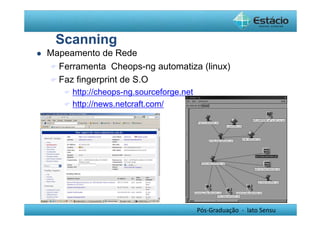

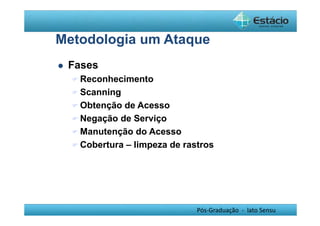

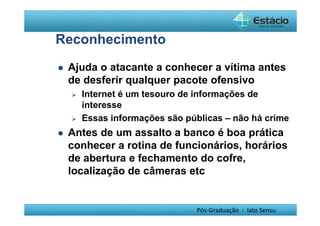

O documento apresenta uma introdução a um curso sobre análise de vulnerabilidades, discutindo etapas de reconhecimento e ataque, como pesquisa na web, whois e ferramentas de varredura. Também aborda informações disponíveis publicamente e técnicas usadas por atacantes.

![Pós-Graduação - lato Sensu

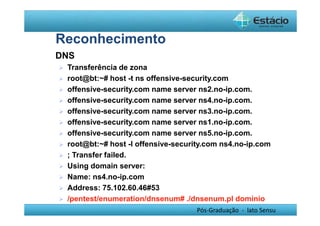

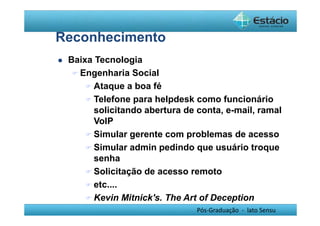

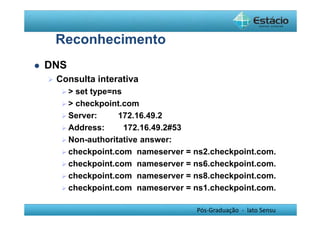

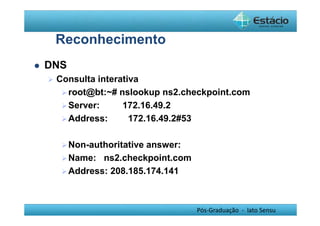

Reconhecimento

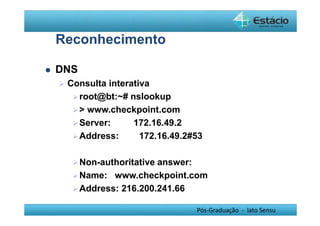

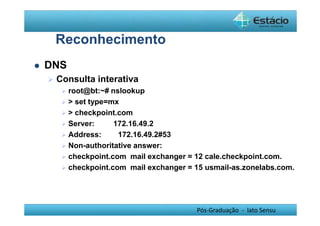

DNS

Transferência de zona – atacante pode determinar

que máquinas são acessíveis pela Internet

Uso do nslookup

c: nslookup

server [IP_do_servidor_autoritativo]

set type=any

ls –d [dominio_alvo]

Lembre-se de utilizar esses comandos nos

servidores primários e secundários](https://image.slidesharecdn.com/analisevulnerabilidade-111227060829-phpapp02/85/Analise-de-Vulnerabilidade-53-320.jpg)

![Pós-Graduação - lato Sensu

Reconhecimento

DNS

Transferência de zona – em ambientes Unix o

nslookup pode ser utilizado em algumas versões

Algumas versões não suportam o nslookup e

outras não suportam todas as funcionalidades

Nesse caso deve-se utilizar o dig

$ dig @[dns_server_IP] [domínio_alvo] –t AXFR](https://image.slidesharecdn.com/analisevulnerabilidade-111227060829-phpapp02/85/Analise-de-Vulnerabilidade-54-320.jpg)