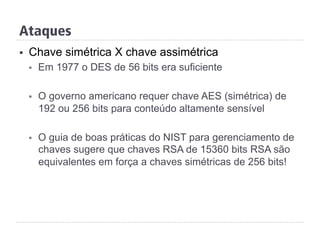

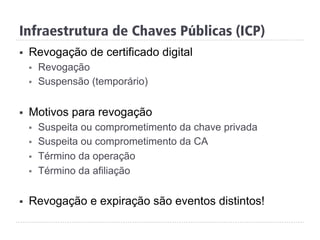

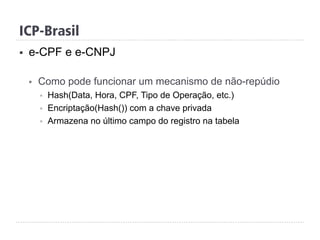

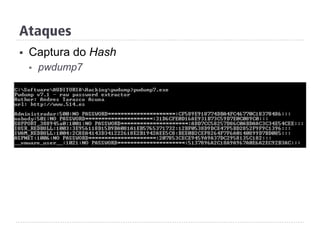

O documento apresenta uma introdução sobre criptografia, resumindo alguns dos principais tópicos que serão abordados, como hash, criptografia simétrica e assimétrica, infraestrutura de chaves públicas, ataques e esteganografia. A agenda inclui também boas práticas de uso doméstico e referências.

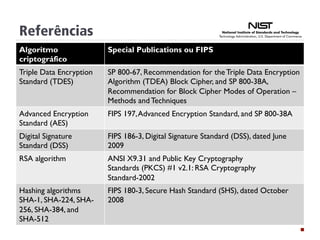

![Ataques

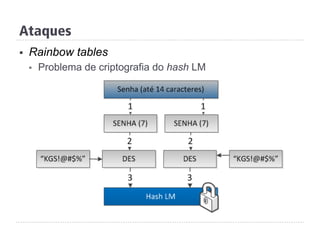

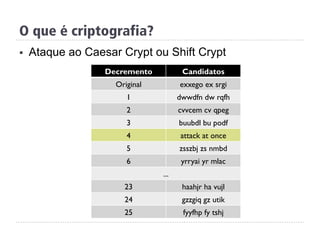

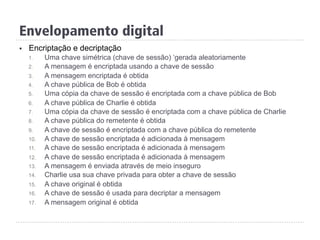

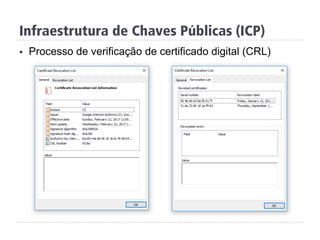

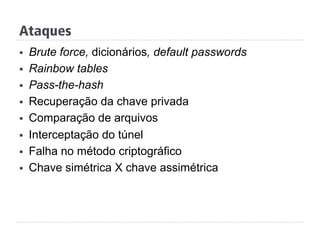

§ Rainbow tables (exemplo)

LM #0

Caracteres [ABCDEFGHIJKLMNOPQRSTUVWXYZ]

Combinações 8.353.082.582

Tamanho da tabela 610 MB

Probabilidade de sucesso 0.9904 (99.04%)

LM #1

Caracteres [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789]

Combinações 80.603.140.212

Tamanho da tabela 3 GB

Probabilidade de sucesso 0.991 (99.1%)](https://image.slidesharecdn.com/criptografiaaplicada-170214231457/85/Criptografia-Aplicada-133-320.jpg)

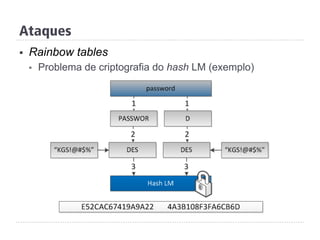

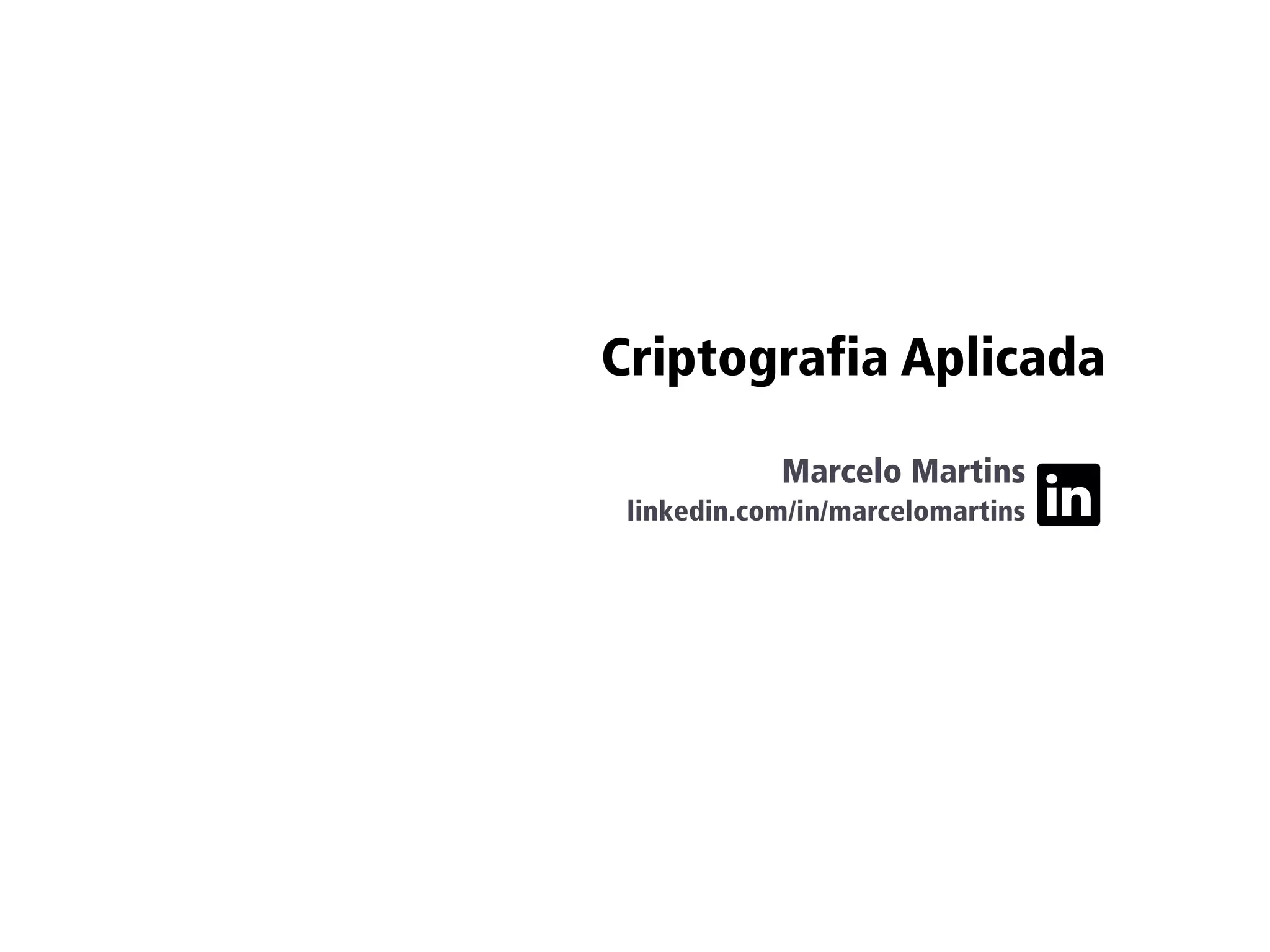

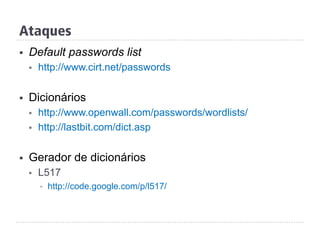

![Ataques

§ Rainbow tables (exemplo)

LM #5

Caracteres

[ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$

%^&*()-_+= ]

Combinações 915.358.891.407 (2 ^ 39.7)

Tamanho da tabela 24 GB

Probabilidade de sucesso 0.9990 (99,90%)

LM #6

Caracteres

[ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$

%^&*()-_+=~`[]{}|:;"'<>,.?/ ]

Combinações 7.555.858.447.479 (2 ^ 42.8)

Tamanho da tabela 64 GB

Probabilidade de sucesso 0.9999 (99,99%)](https://image.slidesharecdn.com/criptografiaaplicada-170214231457/85/Criptografia-Aplicada-134-320.jpg)