Carlos Henrique M. da Silva é um gerente de TI formado em Análise de Sistemas e Pós-Graduado em Auditoria em TI. O documento descreve vários tipos de malware, técnicas de invasão e ferramentas hackers como vírus, worms, trojans, keyloggers, injections e port scan.

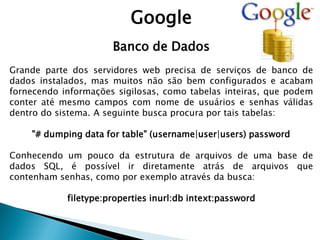

![Prompt de Comando

Descobrindo Proxies de Sites – Tracert [urldosite]

Mudadando senha de usuários – net user

net user [nome_de_usuário] *

Localizando endereço IP - Tracert [urldosite]

ip-adress.com](https://image.slidesharecdn.com/invasoesegurana-130909095635-/85/Invasao-e-Seguranca-21-320.jpg)

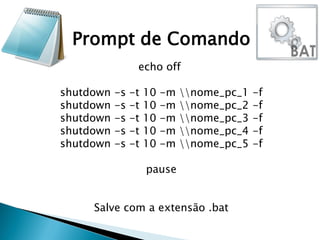

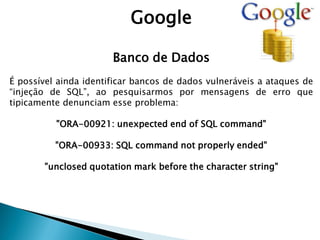

![Prompt de Comando

Enviando mensagens via rede –

MSG * [mensagem] ou MSG IP

[mensagem]

Desligando PC via rede – shutdown

–s –t –m [vitima] – net view](https://image.slidesharecdn.com/invasoesegurana-130909095635-/85/Invasao-e-Seguranca-22-320.jpg)