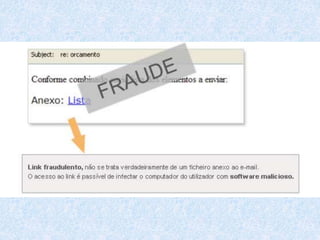

O documento descreve várias técnicas de ataques cibernéticos como varredura de rede, falsificação de e-mail, interceptação de tráfego e negação de serviço. Também discute como esses ataques podem ser usados de forma legítima ou maliciosa e enfatiza a importância da prevenção e da proteção de dados para promover a segurança cibernética.