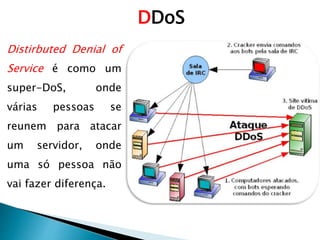

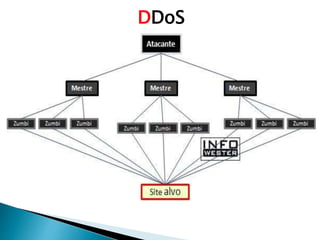

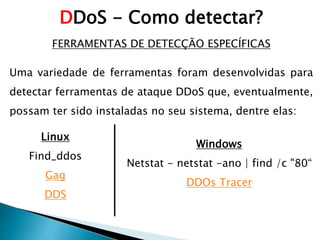

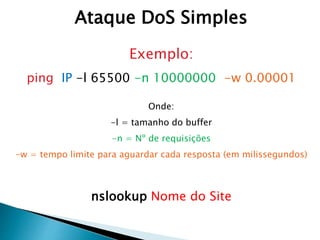

O documento descreve diferentes tipos de ataques de negação de serviço (DoS e DDoS), como eles funcionam, como detectá-los e se proteger contra eles. Inclui explicações sobre ataques por inundação, amplificação e exploração de protocolos, além de dicas sobre auditoria, ferramentas de detecção e estratégias de proteção como limitar banda e aplicar filtros anti-spoofing.