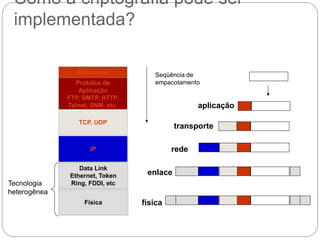

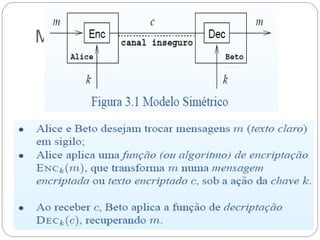

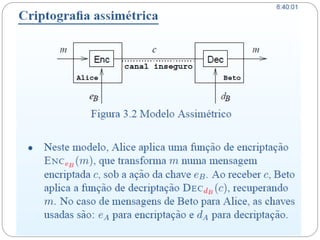

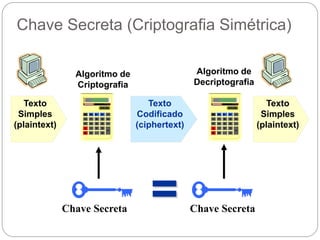

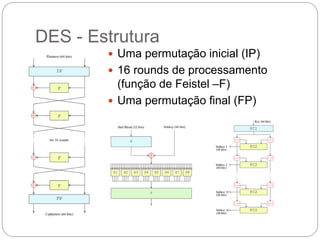

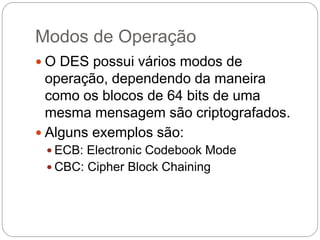

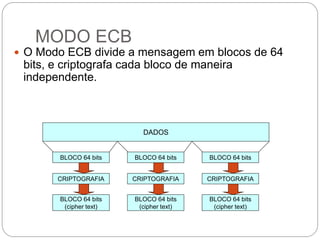

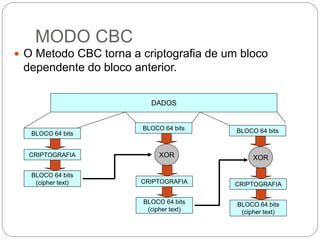

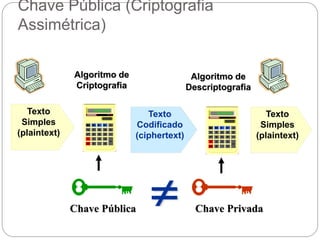

O documento discute técnicas criptográficas modernas para segurança em redes. Aborda os conceitos de criptografia simétrica e assimétrica, incluindo algoritmos como DES e RSA. Também explica como a criptografia pode ser implementada em diferentes camadas da pilha de comunicação de rede para proteger aplicações e sistemas.

![RSA Algorithm Example

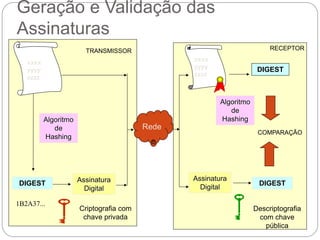

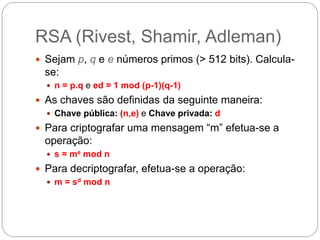

1. Escolher p = 3 e q = 11

2. Calcular n = p * q = 3 * 11 = 33

3. Calcular φ(n) = (p - 1) * (q - 1) = 2 * 10 = 20

4. Escolher e tal que 1 < e < φ(n) e e e n são coprimos.

Seja e = 7

5. Calcular o valor de d tal que (d * e) % φ(n) = 1.

Uma solução possível é d = 3 [(3 * 7) % 20 = 1]

6. A chave pública é (e, n) => (7, 33)

7. A chave privada é (d, n) => (3, 33)

8. A criptografia de m = 2 é c = 27 % 33 = 29

9. A descriptografia de c = 29 é m = 293 % 33 = 2](https://image.slidesharecdn.com/criptgrafia-algoritmos-170405135050/85/Criptgrafia-algoritmos-33-320.jpg)