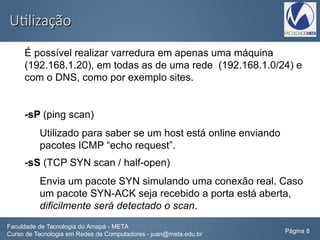

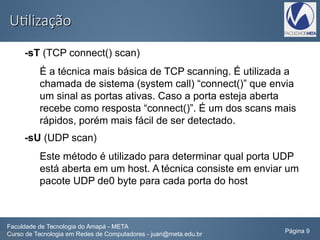

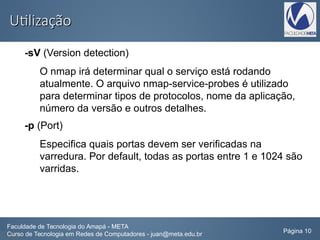

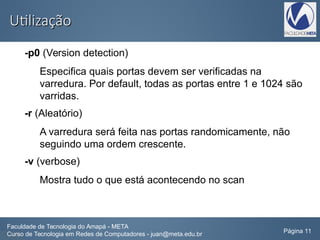

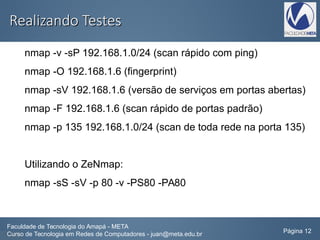

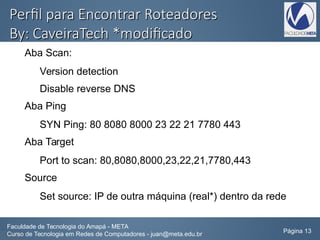

O documento discute o scanner de rede Nmap, descrevendo suas funcionalidades, sintaxe e como realizar varreduras em redes. É explicado como o Nmap pode ser usado para descobrir hosts ativos, detectar versões de serviços em portas abertas e realizar varreduras furtivas para auditoria de segurança. Exemplos de comandos Nmap são fornecidos para diferentes tipos de varredura.

![SintaxeSintaxe

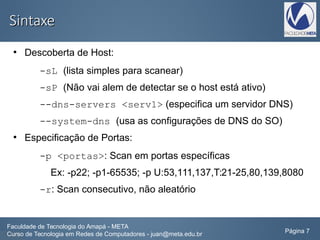

Nmap [tipo de scan] [opções] [especificações do alvo]

Ao se digitar somente nmap se obtêm a lista com o sumário das

opções. Por exemplo:

●

Especificação do alvo:

Podendo ser nome de rede, IP, rede, etc.

-iL <nome do arquivo> (inserir lista de hosts ou redes)

-iR <quantidade de hosts> (escolha aleatória)

--exclude <hosts> (exclui os hosts informados)

--excludefile <nome do arquivo> (exclui host de um

arquivo

Faculdade de Tecnologia do Amapá - META

Curso de Tecnologia em Redes de Computadores - juan@meta.edu.br Página 6](https://image.slidesharecdn.com/unidade2-160609004328/85/Unidade-2-2-1-nmap-5-320.jpg)