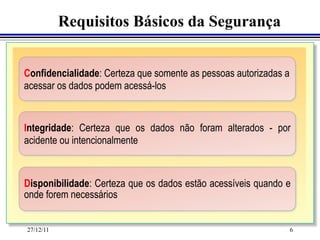

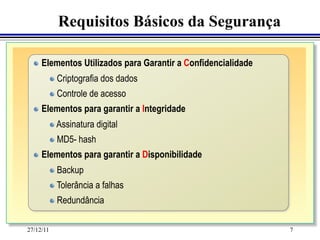

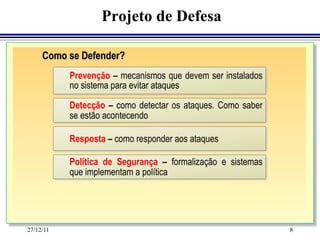

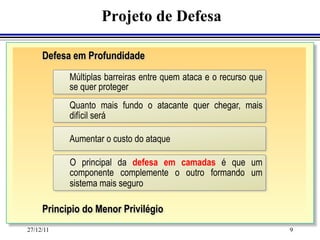

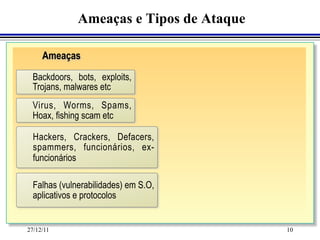

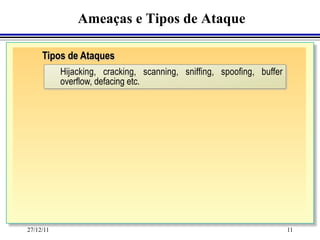

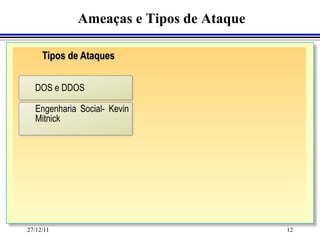

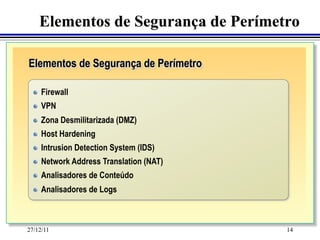

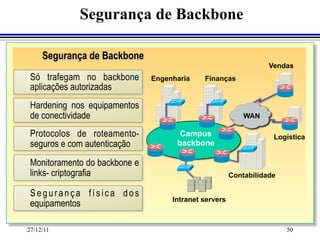

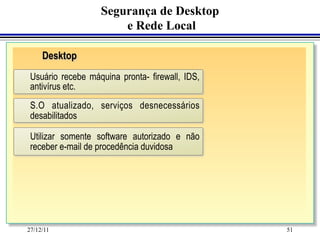

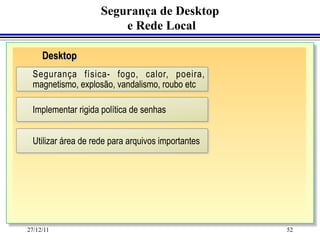

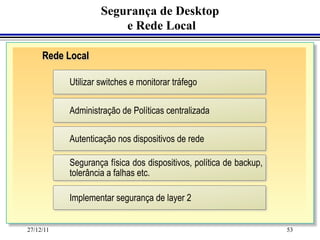

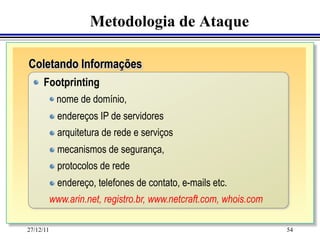

[1] O documento discute os principais aspectos da arquitetura de segurança de redes, incluindo requisitos básicos, ameaças, tipos de ataques, segurança de perímetro, backbone, desktop e rede local.

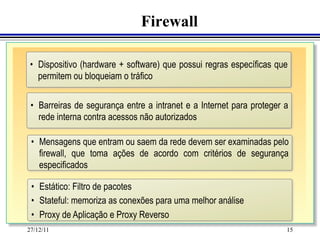

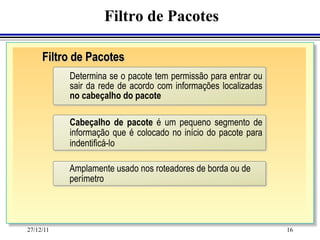

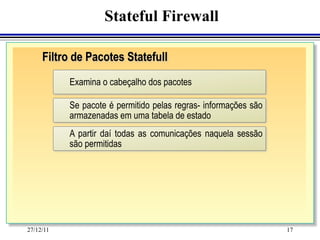

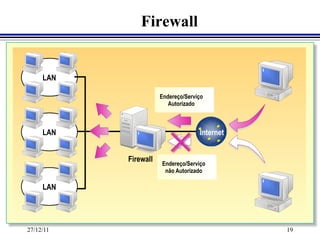

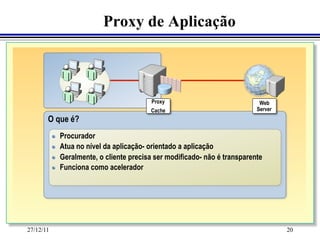

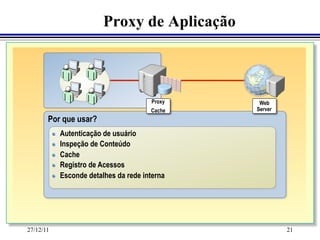

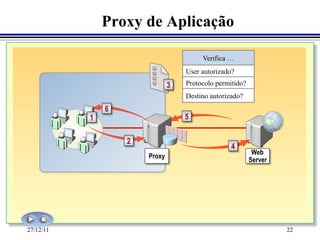

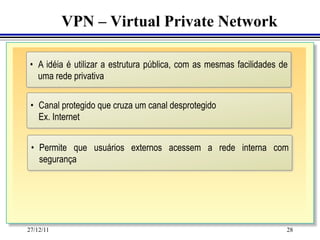

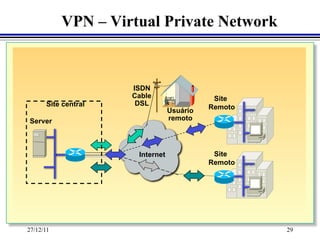

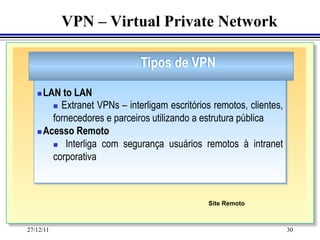

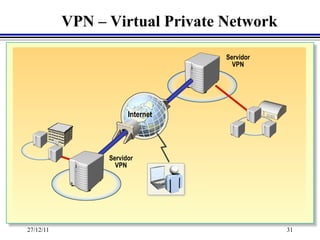

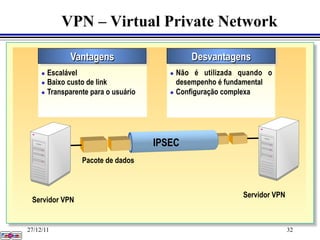

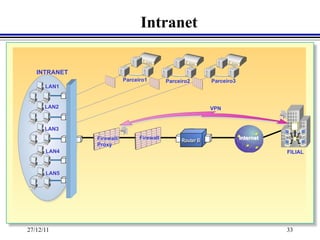

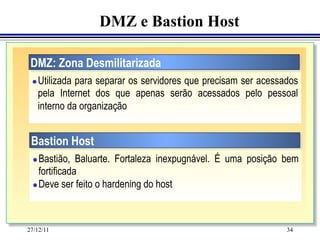

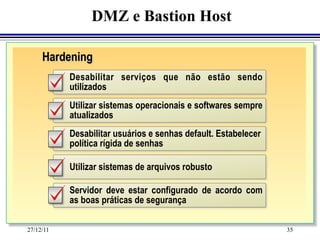

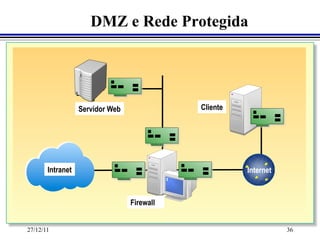

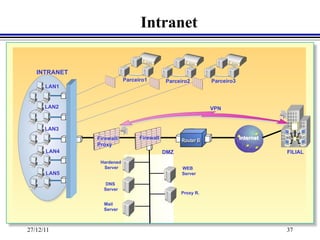

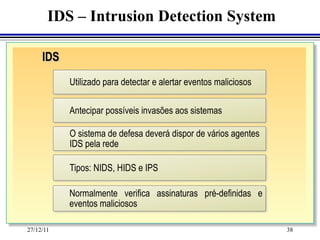

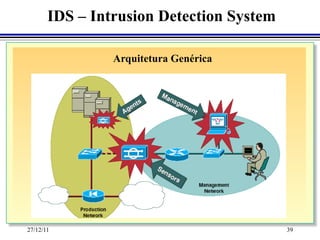

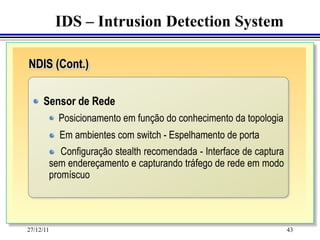

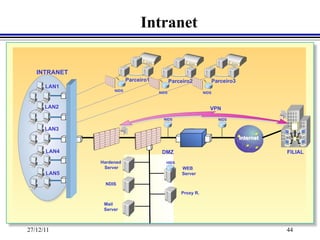

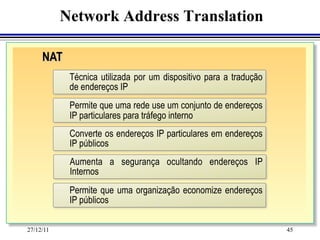

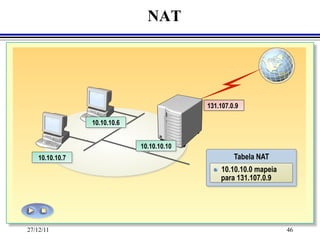

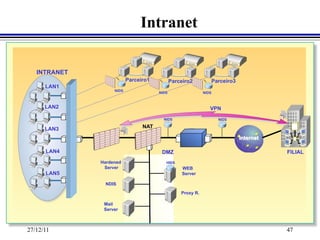

[2] Ele também aborda tópicos como firewall, VPN, DMZ, bastion host, IDS e NAT para proteger a rede.

[3] Por fim, o documento apresenta uma arquitetura de segurança de rede completa com diversos elementos de segurança implementados em camadas.

![Pesquisa Nacional de Segurança

da Informação [Modulo 2004]:

• 42% das empresas tiveram problemas com a Segurança da

Informação;

• 35% das empresas reconhecem perdas financeiras. 65% das

empresas não conseguiram quantificar essas perdas;

• Vírus, Spam, acessos indevidos e vazamento de informações

foram apontados como as principais ameaças à segurança das

informações nas empresas;

• O percentual de empresas que afirmam ter sofrido ataques e

invasões é de 77%;

• 26% das empresas não conseguem sequer identificar os

responsáveis pelos ataques; e

• 58% dos entrevistados sentem-se inseguros para comprar em

sites de comércio eletrônico.

27/12/11 4](https://image.slidesharecdn.com/segredes-111227123532-phpapp01/85/Seguranca-de-Redes-4-320.jpg)