Incorporar apresentação

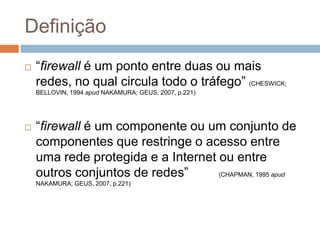

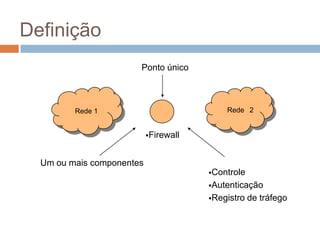

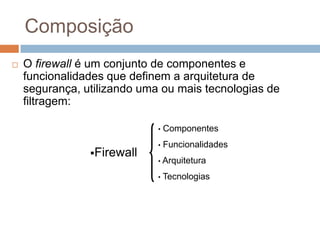

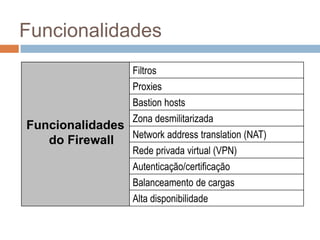

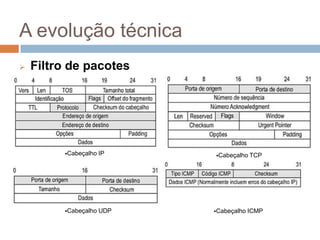

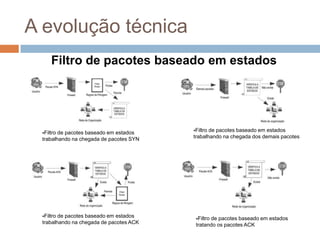

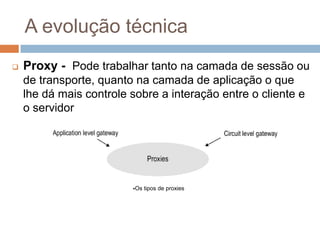

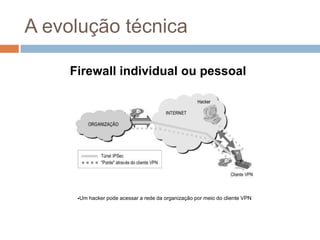

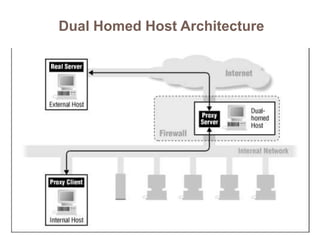

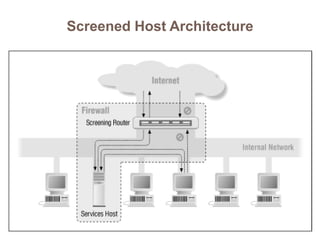

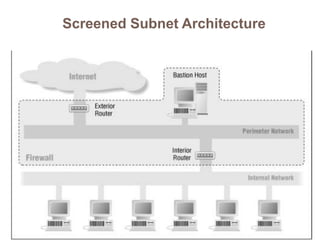

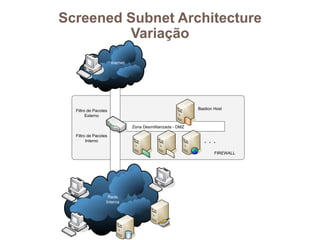

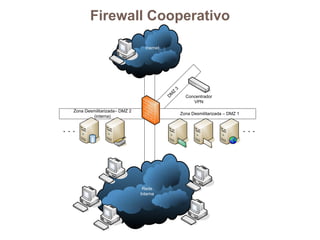

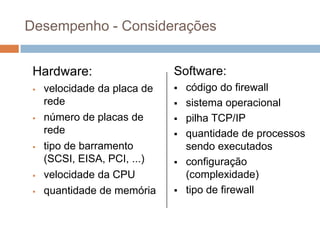

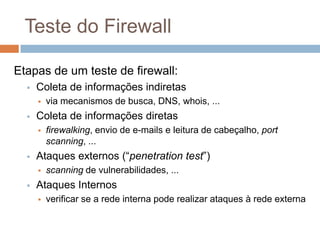

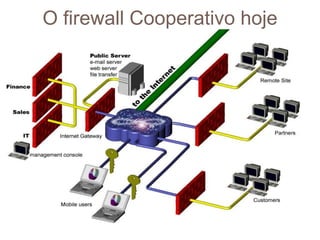

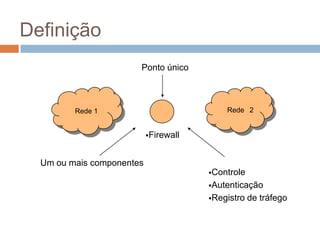

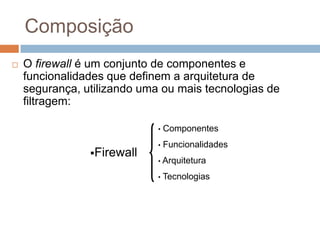

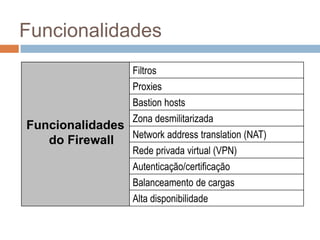

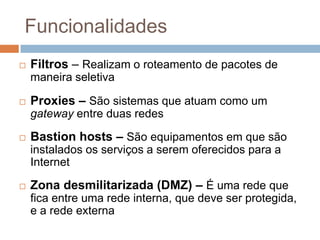

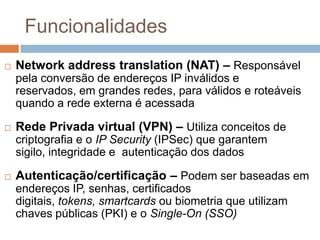

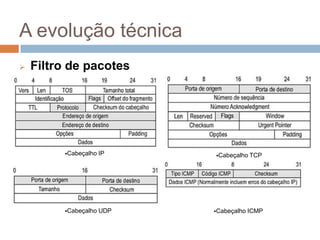

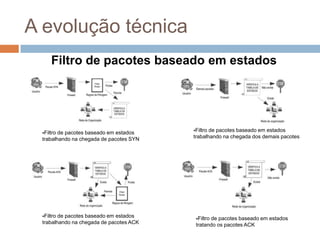

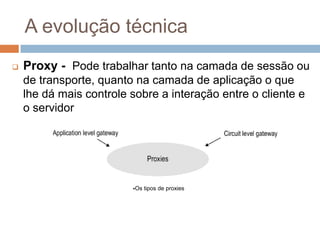

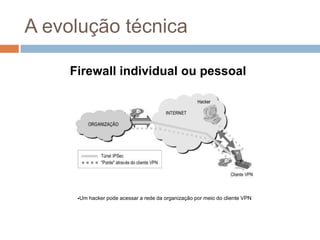

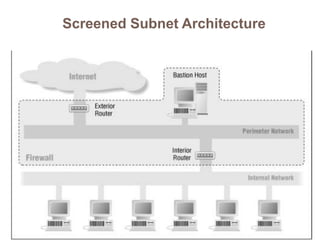

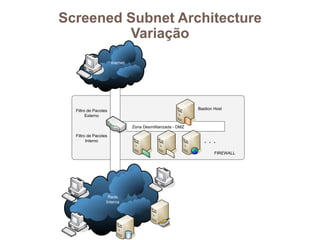

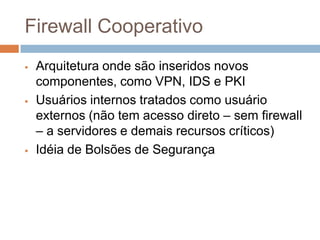

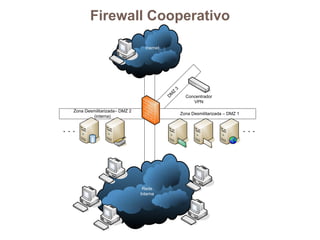

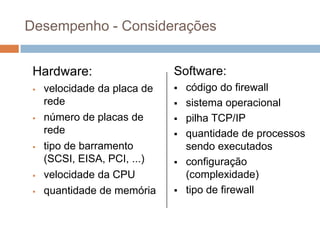

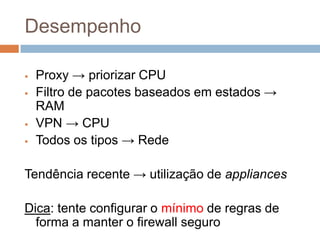

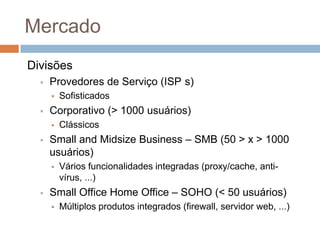

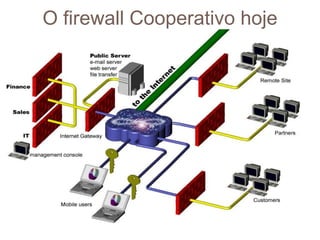

O documento discute os conceitos e evolução dos firewalls. Em três frases: Firewalls são dispositivos de segurança que controlam o tráfego entre redes, filtrando pacotes de acordo com regras de segurança. Eles evoluíram de simples filtros de pacotes para sistemas híbridos e adaptativos que combinam várias técnicas como proxy, filtragem de estado e detecção de intrusão. Firewalls modernos oferecem funcionalidades adicionais como tradução de endereços de rede, redes privadas virtuais e balanceamento de carga para