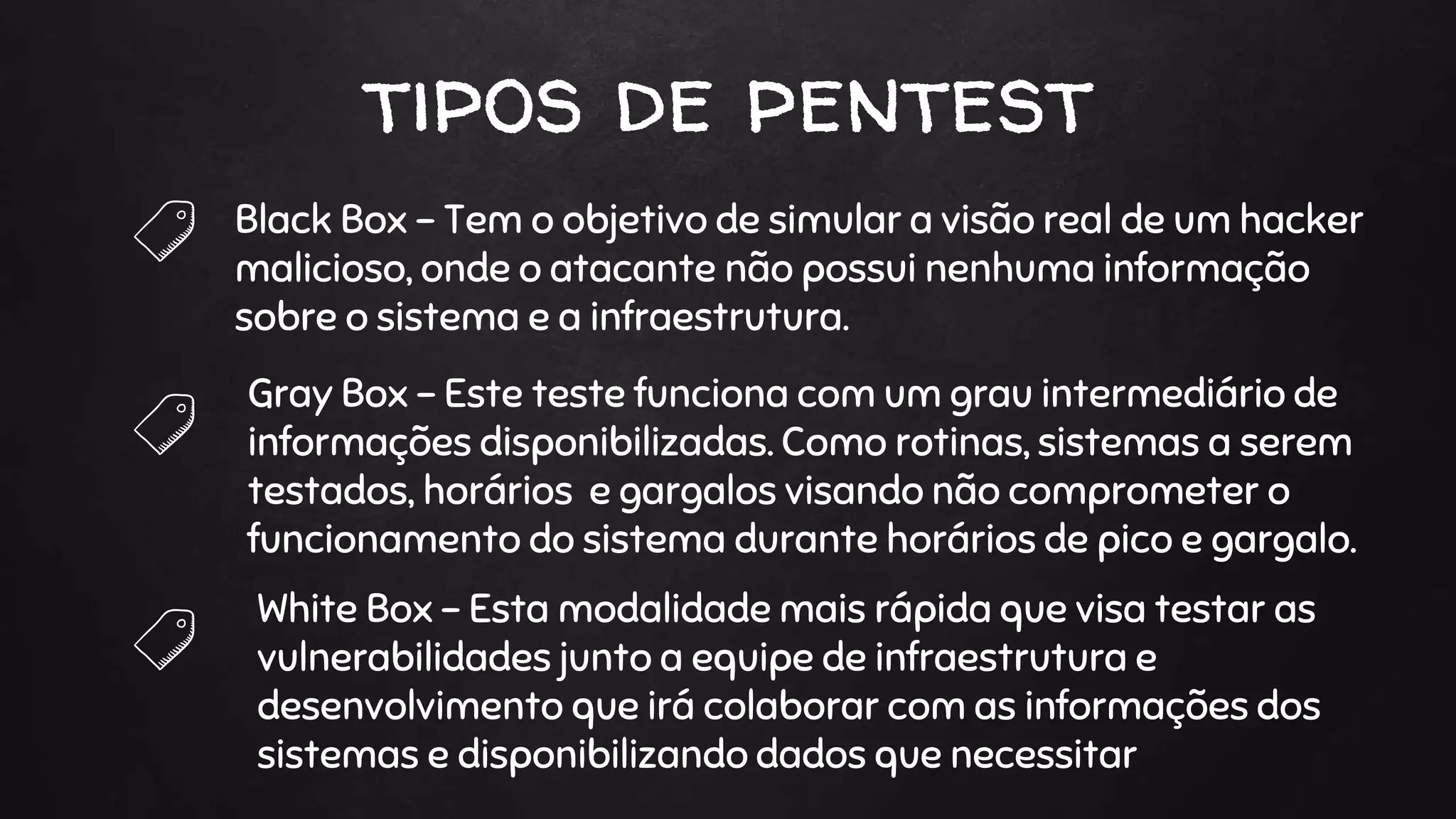

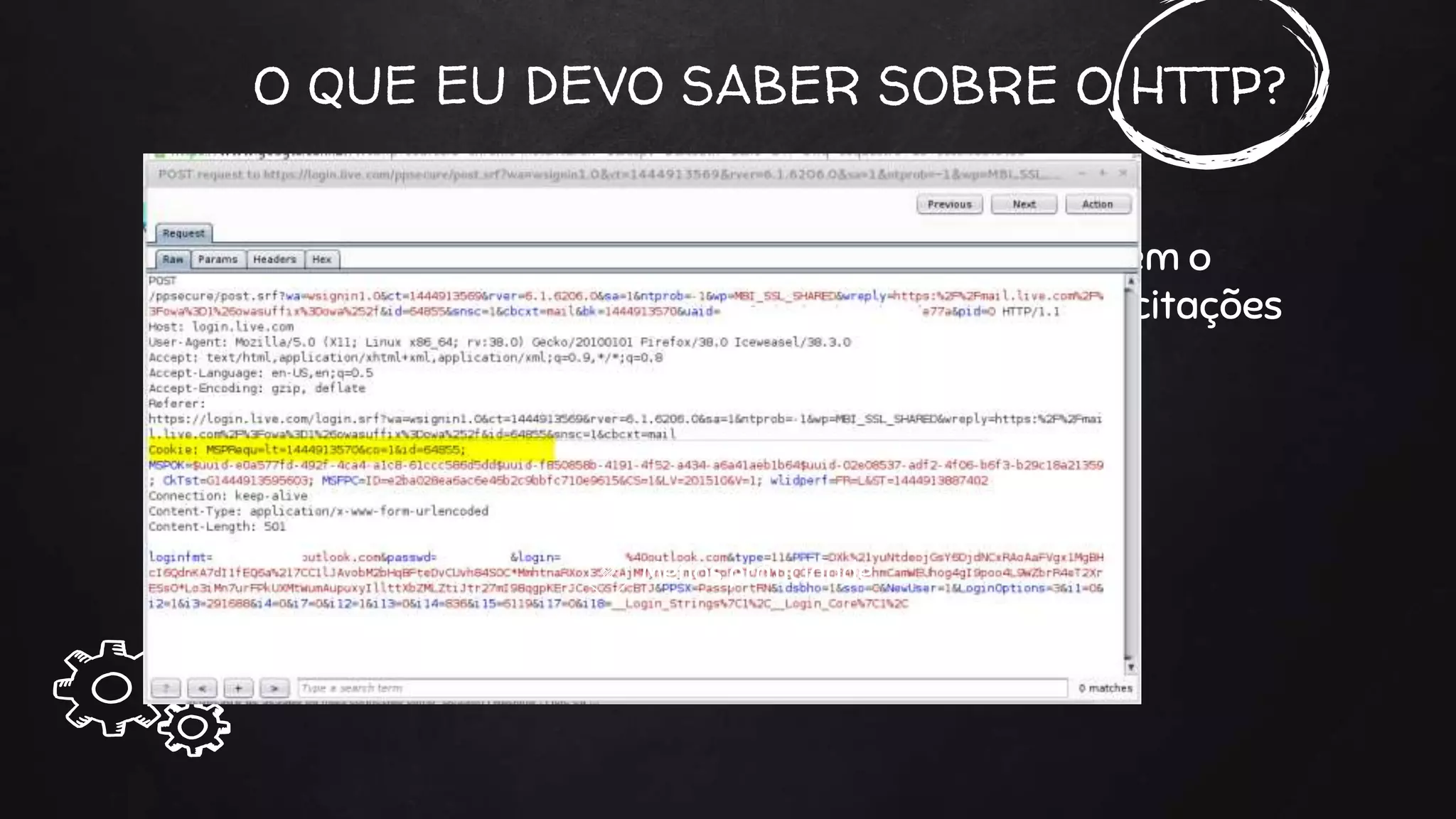

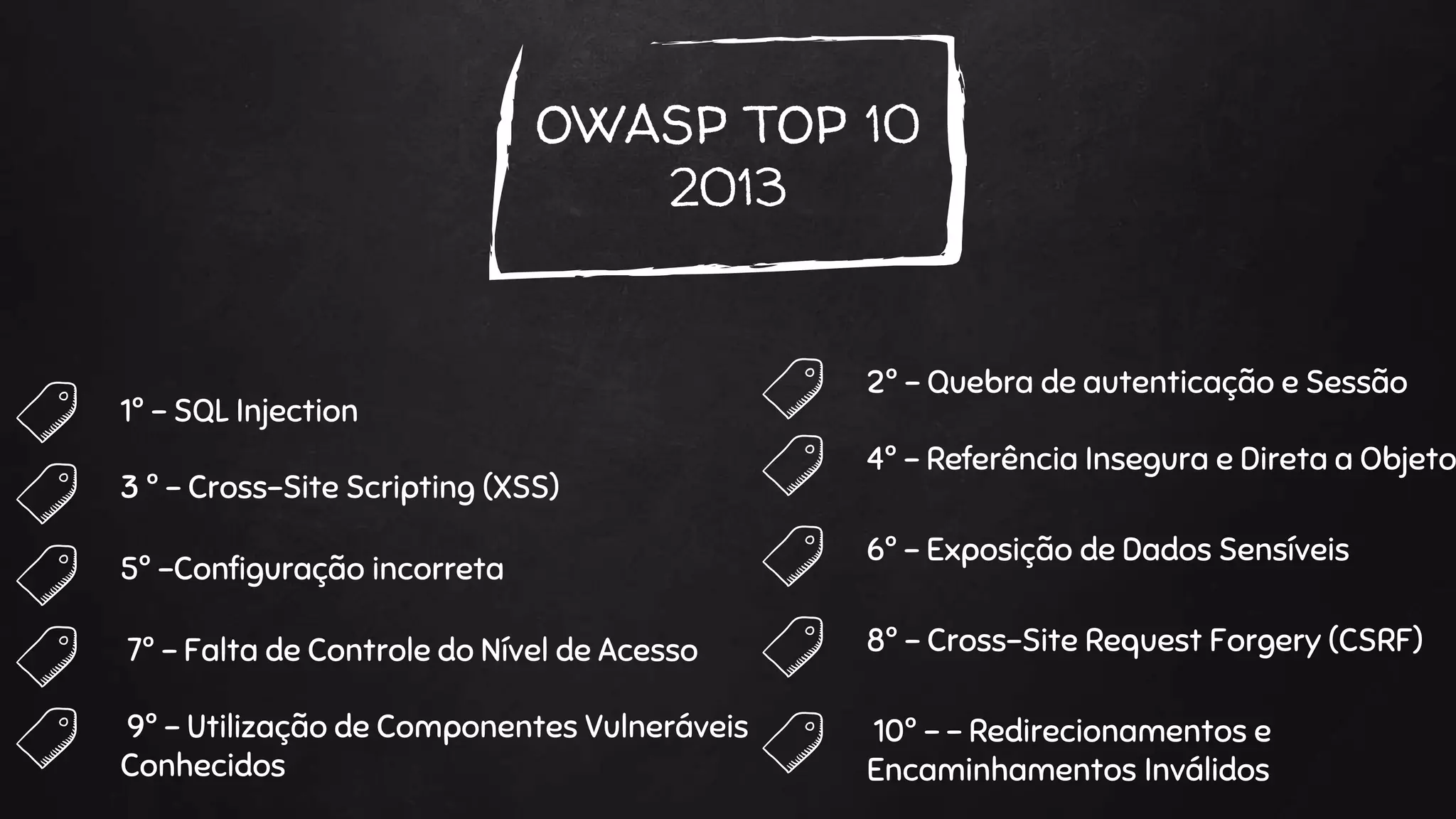

Este documento apresenta um curso sobre testes de segurança de aplicações web. O curso ensina técnicas para encontrar e classificar falhas comuns em ambientes e aplicações web usando ferramentas como Kali Linux e Metasploitable VM. O objetivo é capacitar alunos a realizar varreduras de segurança e apresentar relatórios de vulnerabilidades para melhorar a segurança.