O documento discute SQL Injection, incluindo o que é, tipos, e como se proteger. SQL Injection ocorre quando queries maliciosas são inseridas através de aplicações web. Para se proteger, deve-se filtrar strings, usar prepared statements, e limitar privilégios de contas de banco de dados.

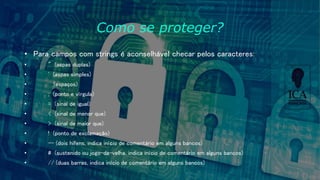

![Como se proteger?

• $login = $_GET['login'] $query = "SELECT * FROM registos

WHERE login = '$login'";

• Ficaria assim:

• $query = "SELECT * FROM registos WHERE login = OR 1";

• Recomendo

Limitar Privilégios das contas com acesso ao DB. É importante manter

apenas os privilégios e acessos necessários. É comum muitas permissões

serem dadas para resolver problemas de funcionalidade, muito parecido ao

chmod 777 no linux.](https://image.slidesharecdn.com/dica02-comoseprevenircontraosqlinjection-180915132237/85/Dica-02-Como-mitigar-os-ataques-de-SQL-Injection-em-aplicacoes-WEB-8-320.jpg)

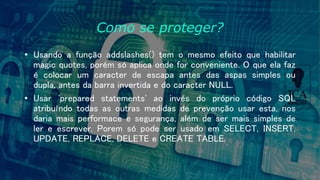

![Como se proteger?

• Verifique se todo parâmetro passado para o site é tratado

antes que seja concatenado na query. Por exemplo, nunca

faça simplesmente:

• // ASP

consulta = "DELETE FROM tabela WHERE id_tabela = " &

Request.Form("id")

• // PHP

$consulta = "DELETE FROM tabela WHERE id_tabela = " .

$_POST[id];](https://image.slidesharecdn.com/dica02-comoseprevenircontraosqlinjection-180915132237/85/Dica-02-Como-mitigar-os-ataques-de-SQL-Injection-em-aplicacoes-WEB-9-320.jpg)

![Como se proteger?

• Em vez disso, trate primeiro o Request.Form("id") ou $_POST[id], como neste

exemplo:

• //ASP

If IsNumeric(Request.Form("id")) Then

consulta = "DELETE FROM tabela WHERE id_tabela = " & Request.Form("id")

Else

Response.Write "Dados Inválidos"

Response.End

End If](https://image.slidesharecdn.com/dica02-comoseprevenircontraosqlinjection-180915132237/85/Dica-02-Como-mitigar-os-ataques-de-SQL-Injection-em-aplicacoes-WEB-10-320.jpg)

![Como se proteger?

• Em vez disso, trate primeiro o Request.Form("id") ou $_POST[id], como neste

exemplo:

• //PHP

if (is_numeric($_POST[id])) {

$consulta = "DELETE FROM tabela WHERE id_tabela = " . $_POST[id];

} else {

die("Dados inválidos");

}](https://image.slidesharecdn.com/dica02-comoseprevenircontraosqlinjection-180915132237/85/Dica-02-Como-mitigar-os-ataques-de-SQL-Injection-em-aplicacoes-WEB-11-320.jpg)