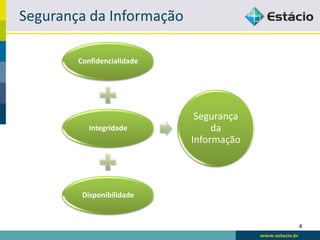

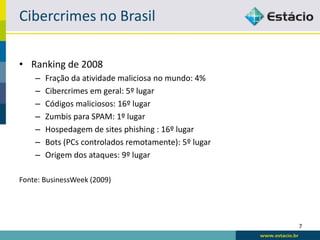

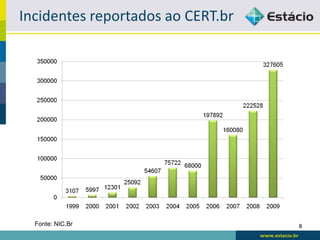

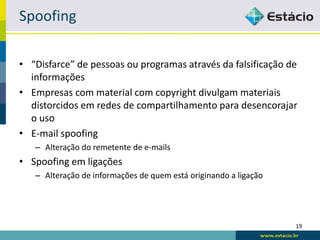

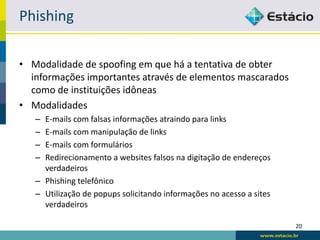

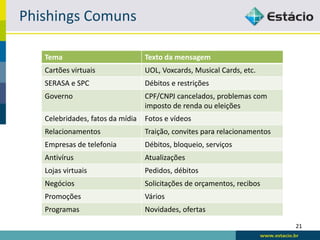

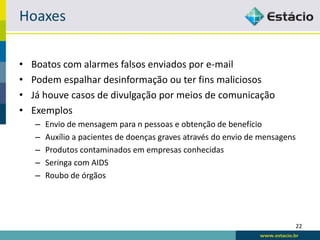

O documento aborda a segurança da informação, destacando as principais ameaças como cibercrimes, malwares e phishing, além de apresentar meios de proteção, incluindo políticas de segurança, controle de acesso e a importância da criptografia. A legislação relacionada e a classificação dos softwares também são discutidas, com detalhes sobre licenciamento. O texto enfatiza a necessidade de conscientização e treinamento para mitigar as vulnerabilidades e riscos enfrentados pelas organizações.