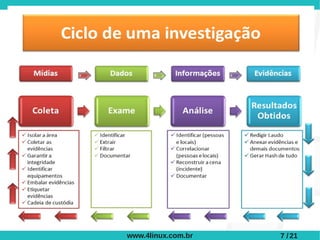

O documento resume uma palestra sobre forense computacional com ferramentas de software livre. O palestrante discute os desafios da área, as etapas de uma investigação digital, distribuições Linux para forense, ferramentas abertas e demonstra análises de memória e tráfego de rede.