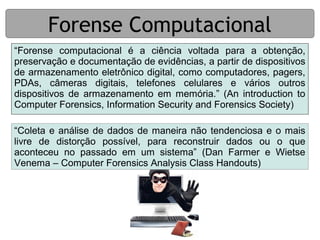

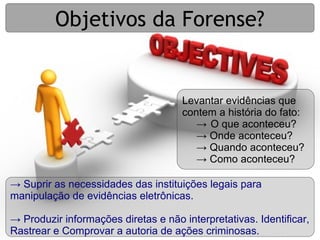

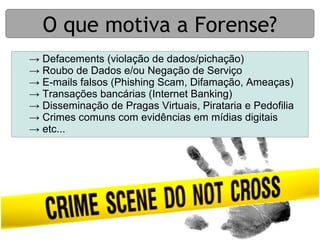

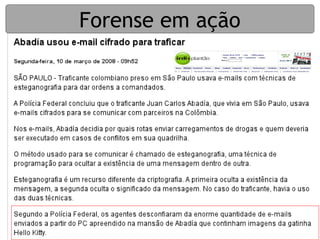

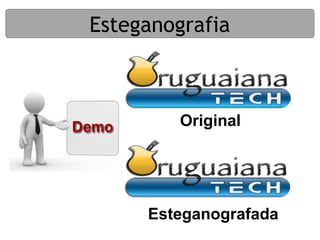

O documento aborda a análise forense computacional, sua importância na obtenção e preservação de evidências digitais de dispositivos variados, e o papel crucial dos peritos na investigação de crimes eletrônicos. Inclui também uma discussão sobre as motivação por trás da forense, como roubo de dados e crimes virtuais, além de sugerir habilidades e conhecimentos desejáveis para profissionais da área. Por fim, menciona ferramentas e distribuições úteis para a prática forense, evidenciando as diversas oportunidades de atuação nesse campo.

![Data Carving

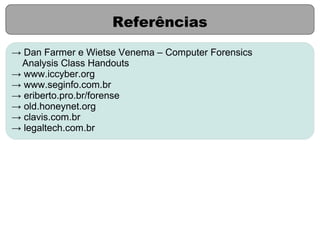

Autopsy - [http://www.sleuthkit.org/autopsy/]

Foremost - [http://foremost.sourceforge.net]

Scalpel - [http://www.digitalforensicssolutions.com/Scalpel/]

PhotoRec - [http://www.cgsecurity.org/wiki/PhotoRec]

Ftimes - [http://ftimes.sourceforge.net/FTimes/]

CarvFS - [http://ocfa.sourceforge.net/libcarvpath/]

DFRWS - [http://www.dfrws.org/2006/challenge/]](https://image.slidesharecdn.com/anliseforensecomputacional-111126094704-phpapp01/85/Analise-Forense-Computacional-26-320.jpg)