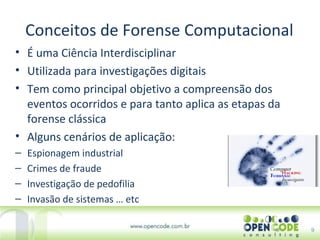

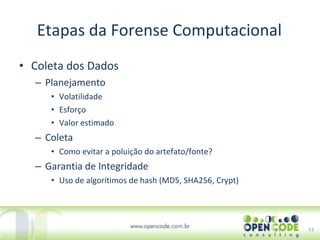

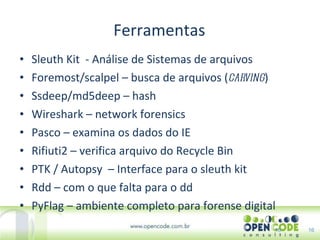

O documento discute conceitos de forense computacional, apresentando suas etapas e metodologias como live forensics e post mortem forensics. Também apresenta ferramentas como Sleuth Kit, Foremost e Wireshark usadas para análise forense digital de sistemas de arquivos, busca de arquivos e rede.

![Obrigado 18 Leandro Godoy [email_address] IT Consultant](https://image.slidesharecdn.com/forenseleandro-110829212652-phpapp01/85/Uso-de-ferramentas-OpenSource-para-Analise-Forense-pos-mortem-18-320.jpg)