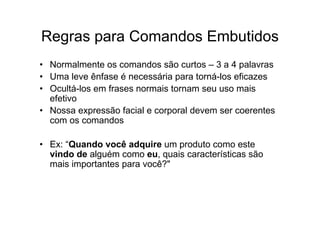

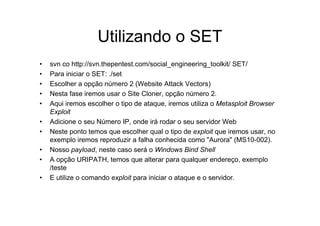

Engenharia social é a arte de manipular pessoas para obter informações ou acesso sem seu consentimento através de enganos. A PNL ensina técnicas para alterar a percepção das pessoas e o SET fornece ferramentas para criar sites falsos e explorar vulnerabilidades para fins de engenharia social.