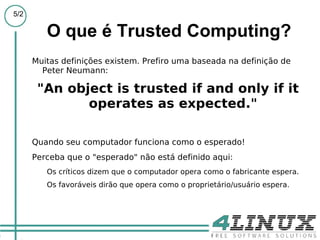

1) O documento discute o Trusted Computing e como softwares livres podem contornar as limitações de privacidade impostas pelo Trusted Computing.

2) O Trusted Computing Group promove padrões para computadores "mais seguros" através do Trusted Platform Module, mas críticos apontam riscos à privacidade do usuário.

3) Softwares livres como o OpenTC Project oferecem alternativas baseadas em código aberto para contornar limitações de privacidade do Trusted Computing.