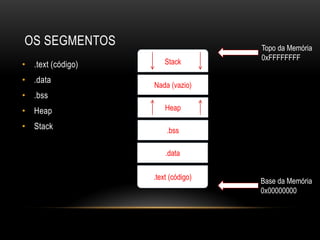

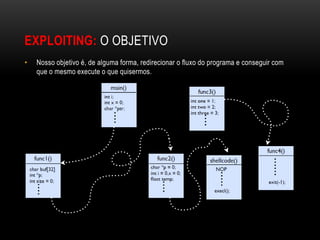

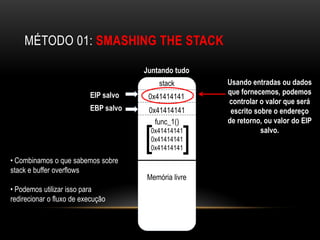

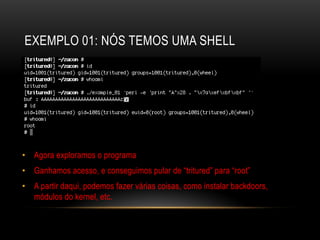

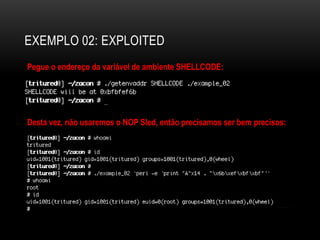

Este documento discute conceitos de segurança de sistemas operacionais como formatos de arquivos binários, layout de memória, pilha, buffer overflows e técnicas de exploração de vulnerabilidades como smashing the stack. O objetivo é controlar o fluxo de execução de um programa através de um buffer overflow para executar código malicioso, como um shellcode, que concede acesso root ao atacante.

![A STACK

0xbfff9000 stack 0xbfff9000 stack

0x08049800 EIP salvo 0x08049800

0xbfffdd08 EBP salvo 0xbfffdd08 EIP salvo

func_1() func_1()

EBP EBP salvo

[char buf[128];] [char buf[128];]

ESP

0x08049800

f

0xbfffdd08

EBP

Memória livre func_2()

EIP salvo == end. ret [int i = 0;]

[ float z = 99.9;]

ESP

Memória livre

0xbfff8000 0xbfff8000](https://image.slidesharecdn.com/howstuffworks-111204072351-phpapp01/85/How-stuff-works-6-320.jpg)

![BUFFER OVERFLOWS

• Bug de stack stack stack

programação EIP salvo

0x08049800 0x08049800 0x41414141

• Dados ou EBP salvo

entradas não são

0xbfffdd08 0xbfffdd08 0x41414141

func_1() func_1() func_1()

[ [

verificados

•

corretamente

Exemplo:

[char buf[128];] 0x00000000

0x41414141

[ 0x41414141

0x41414141

[

0x41414141 0x41414141

char some_data[256];

memset(some_data,’A’,254);

Memória livre Memória livre Memória livre

memcpy(buf,some_data);](https://image.slidesharecdn.com/howstuffworks-111204072351-phpapp01/85/How-stuff-works-7-320.jpg)

![EXEMPLO 01: EXPLOITED

Shellcode in Environment getenvaddr.c :

Variable: #include <stdio.h>

#include <stdlib.h>

#include <string.h>

int main(int arc, char *argv[]){

char *ptr;

if(argc < 3){

printf(“Usage : %s <env var> <program name>n”,argv[0]);

exit(0);

}

ptr = getenv(argv[1]);

ptr += (strlen(argv[0]) - strlen(argv[2])) * 2;

printf(“%s will be at %pn”,argv[1],ptr);

return 0;

Getting address of }

Environment Variable:](https://image.slidesharecdn.com/howstuffworks-111204072351-phpapp01/85/How-stuff-works-16-320.jpg)

![SMASH THE STACK IO NÍVEL 6: MUNDO REAL

level6.c :

#include <string.h> • Como podemos ver, o programador

// The devil is in the details - nnp

void copy_buffer(char *argv[])

implementou algumas estruturas de

{ verificação para previnir buffer overflows

char buf1[32], buf2[32], buf3[32];

strncpy(buf2, argv[1], 31); • Entretanto, ele introduziu um novo bug,

strncpy(buf3, argv[2], sizeof(buf3)); chamado de off-by-one error

strcpy(buf1, buf3);

}

int main(int argc, char *argv[])

• Ainda podemos sobrecarregar o buffer

{

copy_buffer(argv);

• E ainda podemos sobreescrever o EIP

return 0; para apontar para nosso shellcode

}](https://image.slidesharecdn.com/howstuffworks-111204072351-phpapp01/85/How-stuff-works-20-320.jpg)

![IO NÍVEL 6: CONTINUAÇÃO

Como as strings funcionam, e são delimitadas na memória:

0xbfbfeea0 0xbfbfeea1 0xbfbfede 0xbfbfedf

0x09 Este é qualquer texto aleatório para ajudar a entender como as strings funcionam 0x00

NULL Byte

Layout do copy_buffer da stack do Nível 6:

0xbfbfaa00 0xbfbfaa20 0xbfbfaa40

buf3[32] buf2[32] buf1[32]

Algum texto aqui 0x00 Mais algum texto aqui 0x00 E alguma string aqui 0x00](https://image.slidesharecdn.com/howstuffworks-111204072351-phpapp01/85/How-stuff-works-21-320.jpg)

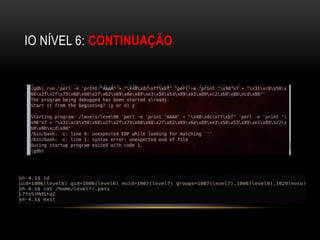

![IO NÍVEL 6: CONTINUAÇÃO

• O problema está nestas 3 linhas:

strncpy(buf2, argv[1], 31);

strncpy(buf3, argv[2], sizeof(buf3));

strncpy(buf1, buf3);

• A primeira copia até 31 bytes, deixando um espaço para o NULL byte no

final.

• A segunda, entretanto, copia até 32 bytes, e portanto, pode não deixar

espaço para um NULL pointer no final, é daí que surge o off-by-one error.

• A terceira linha então copia o buf3 dentro do buf1, e é aqui onde podemos

sobrescrever o EIP salvo.](https://image.slidesharecdn.com/howstuffworks-111204072351-phpapp01/85/How-stuff-works-22-320.jpg)

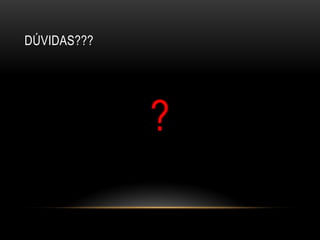

![IO NÍVEL 6: CONTINUAÇÃO

strncpy(buf2, argv[1], 31);

strncpy(buf3, argv[2], sizeof(buf3));

strncpy(buf1, buf3);

Layout do copy_buffer da stack do Nível 6:

0xbfbfaa00 0xbfbfaa20 0xbfbfaa40

buf3[32] buf2[32] buf1[32]

strncpy(buf2, argv[1], 31);

0x414141414141 0x00

strncpy(buf3, argv[2], sizeof(buf3));

0x42424242424242 0x42 0x414141414141 0x00

strcpy(buf1, buf3)

buf3 buf2 buf1

0x424242424242 0x4 0x414141414141 0x00 0x424242424242 0x42 0x41414141

buf3](https://image.slidesharecdn.com/howstuffworks-111204072351-phpapp01/85/How-stuff-works-23-320.jpg)