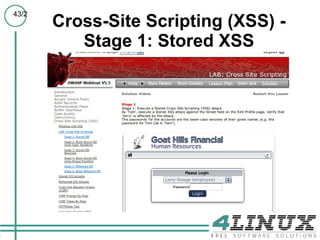

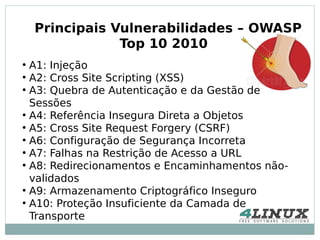

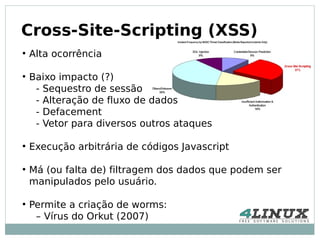

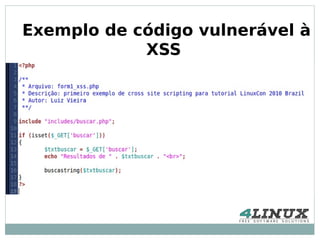

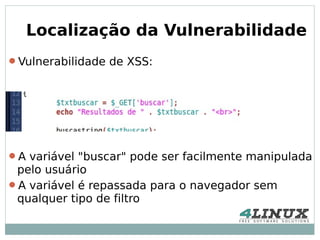

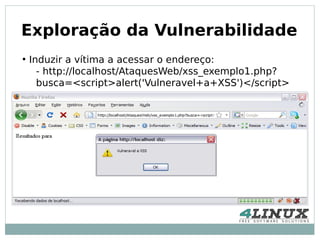

O documento discute análise de vulnerabilidades em aplicações web, abordando princípios de sistemas web, ataques web, princípios de segurança web, OWASP, ferramentas de análise e auditoria, vulnerabilidades web e oportunidades. O documento também apresenta uma demonstração da ferramenta WebGoat para ensinar sobre segurança em aplicações web.

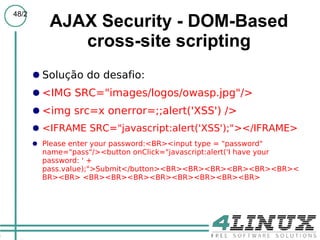

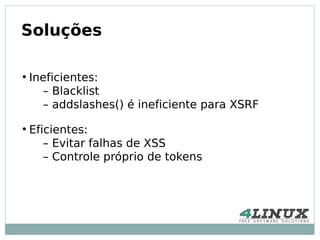

![Soluções

●

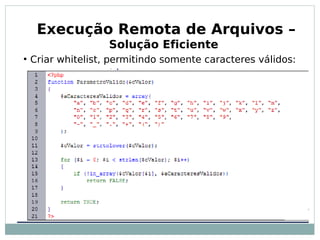

Criar uma whitelist ao invés de uma blacklist

●

Utilizar funções de tratamento de caracteres que

possuem significado no HTML

– PHP: htmlspecialchars()

$txtbuscar = htmlspecialchars($_GET['buscar']);](https://image.slidesharecdn.com/analysisofvulnerabilitiesinwebapplications-linuxconbrazil2010-100901215857-phpapp01/85/Analysis-of-vulnerabilities-in-web-applications-LinuxCon-Brazil-2010-25-320.jpg)

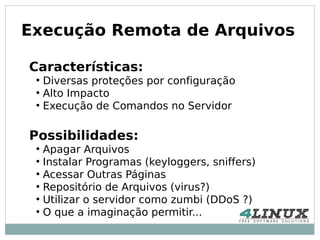

![Execução Remota de Arquivos –

Princípio do Ataque

●

http://localhost/AtaquesWeb/rfi/?pagina=home home.php

●

http://localhost/AtaquesWeb/rfi/?pagina=historico historico.php

●

http://localhost/AtaquesWeb/rfi/?pagina=contato contato.php

●

...

●

…

●

http://localhost/AtaquesWeb/rfi/?pagina=[arquivo_malefico]](https://image.slidesharecdn.com/analysisofvulnerabilitiesinwebapplications-linuxconbrazil2010-100901215857-phpapp01/85/Analysis-of-vulnerabilities-in-web-applications-LinuxCon-Brazil-2010-35-320.jpg)