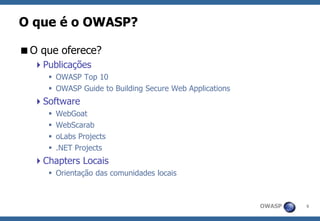

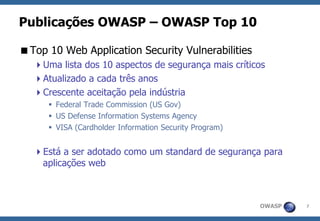

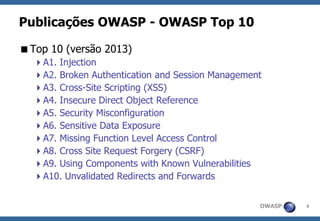

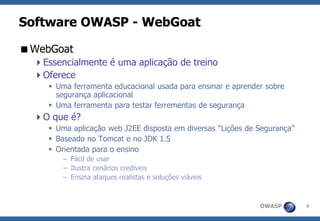

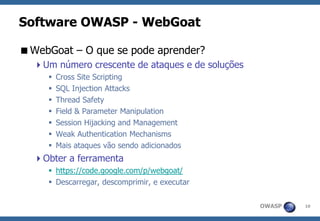

Este documento resume o que é OWASP (Open Web Application Security Project), incluindo suas publicações e softwares como o WebGoat, que é uma ferramenta educacional para ensinar sobre segurança de aplicações web através de lições sobre ataques como SQL Injection e XSS.