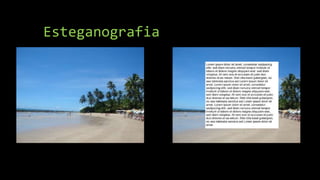

O documento apresenta um resumo sobre perícia forense computacional e direito digital ministrado por Luiz Rabelo. Ele descreve brevemente sua experiência profissional, conceitos como esteganografia, GPS e criptografia, além de citar um caso de estudo sobre lavagem de dinheiro envolvendo a Furnas. Por fim, lista algumas referências bibliográficas sobre o tema.