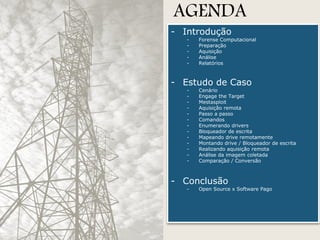

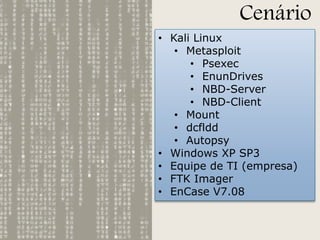

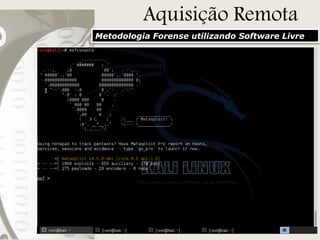

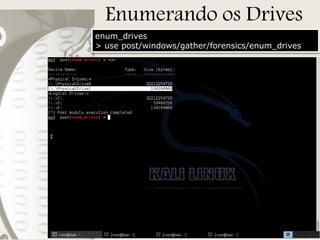

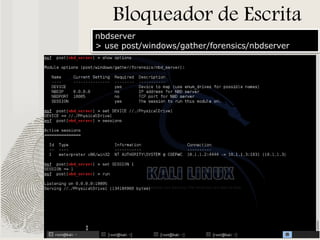

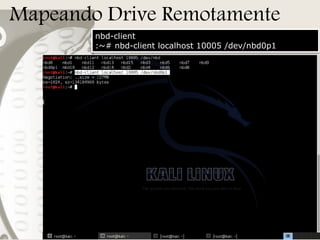

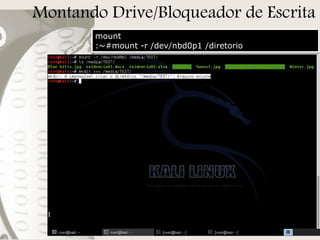

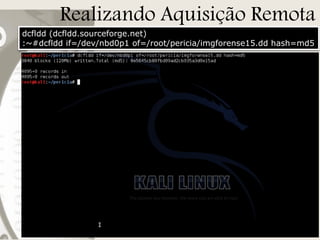

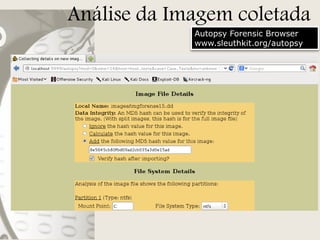

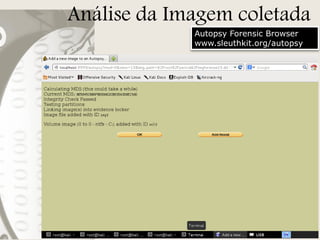

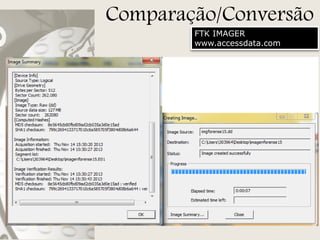

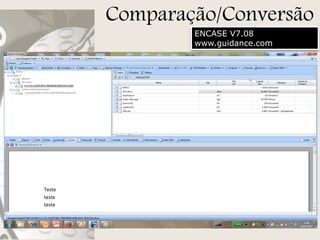

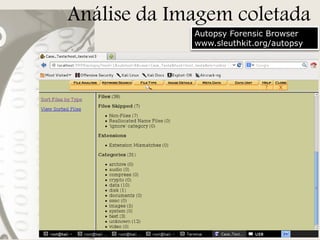

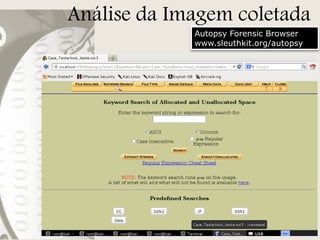

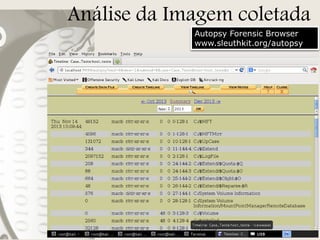

O documento apresenta um estudo de caso sobre aquisição remota forense de uma máquina Windows através do framework Metasploit no Kali Linux. O caso descreve os passos de preparação, aquisição através do PSExec, enumeração de drives, bloqueio de escrita, mapeamento de drive remoto, montagem, aquisição com dcfldd, análise da imagem com Autopsy e comparação com softwares comerciais.