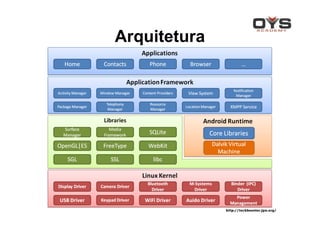

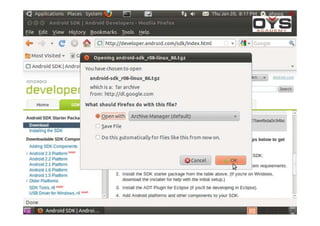

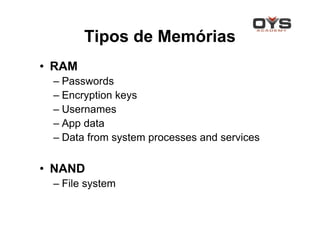

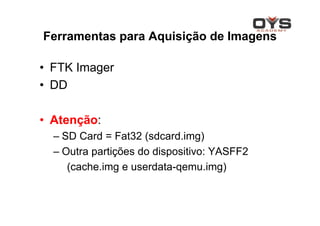

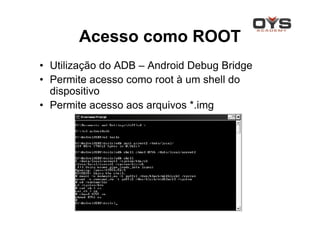

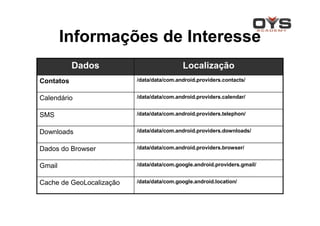

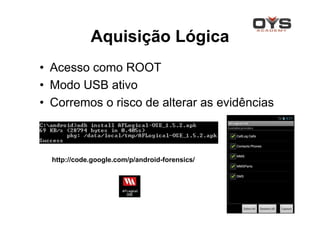

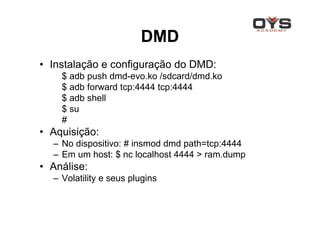

O documento discute técnicas forenses em dispositivos Android, incluindo a identificação do aparelho, aquisição de imagens lógicas e físicas, e localização de dados como contatos, SMS e cache de geolocalização. Ele também apresenta ferramentas como FTK Imager, DD e ADB para aquisição de imagens e acesso root ao dispositivo.